Internet des Objets – Architectures, Protocoles et Applications

Résumé de la publication

Selon l’Union internationale des télécommunications, l’Internet des objets (IdO) est une « infrastructure mondiale pour la société de l’information, qui permet de disposer de services évolués en interconnectant des objets (physiques ou virtuels) grâce aux technologies de l’information et de la communication interopérables existantes ou en évolution ».

En réalité, la définition de ce qu’est l’Internet des objets n’est pas figée. Elle recoupe des dimensions d’ordres conceptuel et technique. D’un point de vue conceptuel, l’Internet des objets caractérise des objets physiques connectés ayant leur propre identité numérique et capables de communiquer les uns avec les autres. Ce réseau crée en quelque sorte une passerelle entre le monde physique et le monde virtuel.

Le présent article vise à présenter succinctement les architectures, les protocoles et les applications de l’internet des objets.

Objectifs de la publication

- Comprendre l’architecture de l’IoT (3 couches / 5 couches)

- Comprendre les différentes façons de concevoir une architecture

- Avoir une vision précise des domaines d’applications de l’IoT

- Appréhender les technologies représentatives du domaine IoT

- Maitriser Les applications industrielles en cours

Internet des objets : architectures, protocoles et applications

L’Internet des objets (IoT) est défini comme un paradigme dans lequel des objets équipés de capteurs, d’actionneurs et de processeurs communiquent entre eux pour servir un objectif significatif. Dans cet article, nous examinons les méthodes, protocoles et applications de pointe dans ce nouveau domaine émergent. Ce document d’enquête propose une nouvelle taxonomie pour les technologies IoT, met en évidence certaines des technologies les plus importantes et décrit certaines applications qui ont le potentiel de faire une différence frappante dans la vie humaine, en particulier pour les personnes handicapées et les personnes âgées. Par rapport aux documents d’enquête similaires dans la région, ce document est beaucoup plus complet dans sa couverture et couvre de manière exhaustive la plupart des principales technologies allant des capteurs aux applications.

Introduction

Aujourd’hui, Internet est devenu omniprésent, a touché presque tous les coins du globe et affecte la vie humaine de manière inimaginable. Cependant, le voyage est loin d’être terminé. Nous entrons maintenant dans une ère de connectivité encore plus omniprésente où une très grande variété d’appareils sera connectée au Web. Nous entrons dans une ère de « l’Internet des objets » (en abrégé IoT). Ce terme a été défini par différents auteurs de différentes manières. Examinons deux des définitions les plus populaires. Vermesan définit l’Internet des objets comme une simple interaction entre les mondes physique et numérique. Le monde numérique interagit avec le monde physique à l’aide d’une pléthore de capteurs et d’actionneurs. Une autre définition de Peña-López définit l’Internet des objets comme un paradigme dans lequel les capacités informatiques et de mise en réseau sont intégrées dans tout type d’objet concevable. Nous utilisons ces capacités pour interroger l’état de l’objet et pour changer son état si possible. Dans le langage courant, l’Internet des objets fait référence à un nouveau type de monde ou presque tous les appareils et appareils que nous utilisons sont connectés à un réseau. Nous pouvons les utiliser en collaboration pour réaliser des tâches complexes qui nécessitent un haut niveau d’intelligence.

Pour cette intelligence et cette interconnexion, les appareils IoT sont équipés de capteurs, actionneurs, processeurs et émetteurs-récepteurs intégrés. L’IoT n’est pas une technologie unique ; c’est plutôt une agglomération de diverses technologies qui fonctionnent ensemble en tandem.

Les capteurs et actionneurs sont des dispositifs qui aident à interagir avec l’environnement physique. Les données collectées par les capteurs doivent être stockées et traitées intelligemment afin d’en tirer des déductions utiles. Notez que nous définissons largement le terme capteur ; un téléphone portable ou même un four à micro-ondes peut compter comme capteur tant qu’il fournit des informations sur son état actuel (état interne + environnement). Un actionneur est un dispositif qui est utilisé pour effectuer un changement dans l’environnement tel que le contrôleur de température d’un climatiseur.

Le stockage et le traitement des données peuvent se faire en bordure du réseau lui-même ou sur un serveur distant. Si un prétraitement des données est possible, il est généralement effectué sur le capteur ou sur un autre appareil proche. Les données traitées sont ensuite généralement envoyées à un serveur distant. Les capacités de stockage et de traitement d’un objet IoT sont également limitées par les ressources disponibles, qui sont souvent très limitées en raison de limitations de taille, d’énergie, de puissance et de capacité de calcul. Par conséquent, le principal défi de la recherche est de s’assurer que nous obtenons le bon type de données au niveau de précision souhaité. Parallèlement aux défis de la collecte et du traitement des données, il existe également des défis en matière de communication. La communication entre les appareils IoT est principalement sans fil car ils sont généralement installés à des emplacements géographiquement dispersés. Les canaux sans fil ont souvent des taux de distorsion élevés et ne sont pas fiables. Dans ce scénario, la communication fiable de données sans trop de retransmissions est un problème important et les technologies de communication font donc partie intégrante de l’étude des dispositifs IoT.

Maintenant, après avoir traité les données reçues, certaines actions doivent être prises sur la base des inférences dérivées. La nature des actions peut être diverse. Nous pouvons directement modifier le monde physique grâce à des actionneurs. Ou nous pouvons faire quelque chose virtuellement. Par exemple, nous pouvons envoyer des informations à d’autres choses intelligentes.

Le processus consistant à effectuer un changement dans le monde physique dépend souvent de son état à ce moment-là. C’est ce qu’on appelle la conscience du contexte. Chaque action est prise en tenant compte du contexte car une application peut se comporter différemment dans différents contextes. Par exemple, une personne peut ne pas aimer que des messages de son bureau l’interrompent lorsqu’elle est en vacances.

Les capteurs, les actionneurs, les serveurs de calcul et le réseau de communication forment l’infrastructure centrale d’un cadre IoT. Cependant, de nombreux aspects logiciels doivent être pris en compte. Premièrement, nous avons besoin d’un middleware qui peut être utilisé pour connecter et gérer tous ces composants hétérogènes. Nous avons besoin de beaucoup de normalisation pour connecter de nombreux appareils différents. Nous discuterons des méthodes d’échange d’informations et des normes en vigueur dans la section 7.

L’Internet des objets trouve diverses applications dans les soins de santé, la forme physique, l’éducation, le divertissement, la vie sociale, la conservation de l’énergie, la surveillance de l’environnement, la domotique et les systèmes de transport. Nous nous concentrerons sur ces domaines d’application dans la section 9. Nous constaterons que, dans tous ces domaines d’application, les technologies IoT ont considérablement réduit l’effort humain et amélioré la qualité de vie.

Architecture de l’IoT

Il n’y a pas de consensus unique sur l’architecture de l’IoT, qui est universellement accepté. Différentes architectures ont été proposées par différents chercheurs.

Architectures à trois et cinq couches

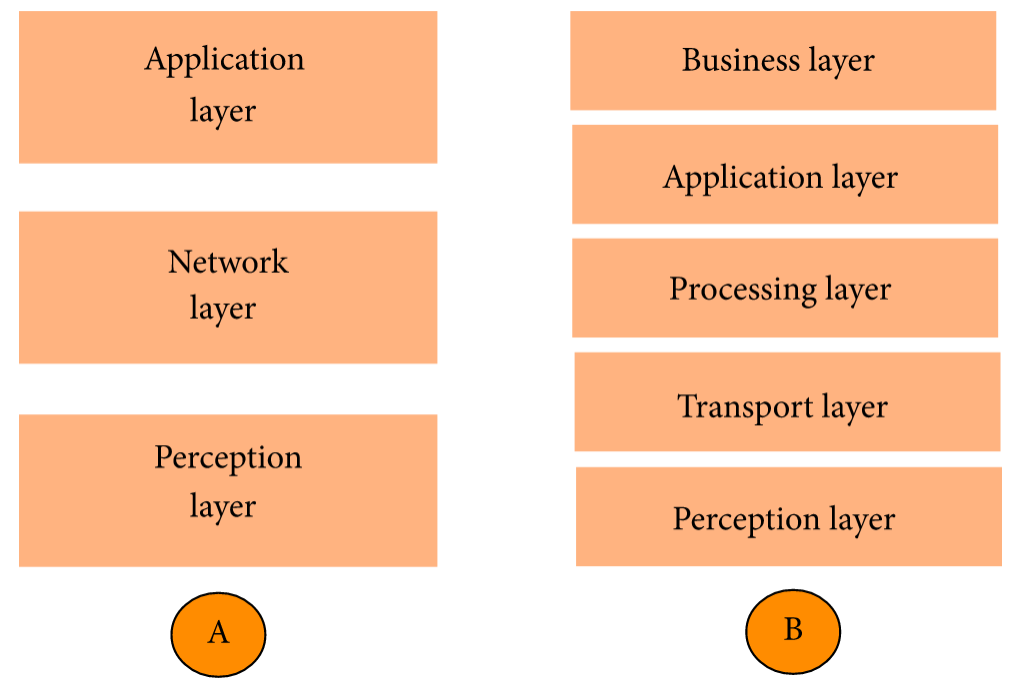

L’architecture la plus élémentaire est une architecture à trois couches [3–5], comme le montre la figure 1. Il a été introduit aux premiers stades de la recherche dans ce domaine. Il comprend trois couches, à savoir les couches perception, réseau et application. (i) La couche perception est la couche physique, qui possède des capteurs pour détecter et recueillir des informations sur l’environnement. Il détecte certains paramètres physiques ou identifie d’autres objets intelligents dans l’environnement. (ii) La couche réseau est responsable de la connexion à d’autres objets intelligents, périphériques réseau et serveurs. Ses fonctionnalités sont également utilisées pour la transmission et le traitement des données des capteurs. (iii) La couche application est chargée de fournir des services spécifiques à l’application à l’utilisateur. Il définit diverses applications dans lesquelles l’Internet des objets peut être déployé, par exemple, les maisons intelligentes, les villes intelligentes et la santé intelligente.

Figure 1 Architecture de l’IoT (A : trois couches) (B: cinq couches).

L’architecture à trois couches définit l’idée principale de l’Internet des objets, mais elle n’est pas suffisante pour la recherche sur l’IoT car la recherche se concentre souvent sur des aspects plus fins de l’Internet des objets. C’est pourquoi, nous avons beaucoup plus d’architectures en couches proposées dans la littérature. L’une est l’architecture à cinq couches, qui comprend en outre les couches de traitement et d’entreprise. Les cinq couches sont les couches perception, transport, traitement, application et métier (voir figure 1). Le rôle des couches de perception et d’application est le même que celui de l’architecture à trois couches. Nous décrivons la fonction des trois couches restantes. (I) La couche de transport transfère les données du capteur de la couche de perception à la couche de traitement et vice versa via des réseaux tels que sans fil, 3G, LAN, Bluetooth, RFID et NFC. (II) La couche de traitement est également appelée couche middleware. Il stocke, analyse et traite d’énormes quantités de données provenant de la couche transport. Il peut gérer et fournir un ensemble diversifié de services aux couches inférieures. Il utilise de nombreuses technologies telles que les bases de données, le cloud computing et les modules de traitement des mégadonnées. (Iii) La couche métier gère l’ensemble du système IoT, y compris les applications, les modèles commerciaux et de profit, et la confidentialité des utilisateurs. La couche métier sort du cadre de cet article. Par conséquent, nous n’en discutons pas plus avant.

Une autre architecture proposée par Ning et Wang s’inspire des couches de traitement dans le cerveau humain. Il est inspiré par l’intelligence et la capacité des êtres humains à penser, sentir, se souvenir, prendre des décisions et réagir à l’environnement physique. Il est constitué de trois parties. Le premier est le cerveau humain, qui est analogue à l’unité de traitement et de gestion des données ou au centre de données. La deuxième est la moelle épinière, qui est analogue au réseau distribué de nœuds de traitement de données et de passerelles intelligentes. Le troisième est le réseau de nerfs, qui correspond aux composants de mise en réseau et aux capteurs.

Architectures basées sur le cloud et le FOG

Examinons maintenant deux types d’architectures de systèmes : le cloud et le fog computing. Notez que cette classification est différente de la classification de la section 2.1, qui a été effectuée sur la base de protocoles.

En particulier, nous avons été légèrement vagues sur la nature des données générées par les appareils IoT et la nature du traitement des données. Dans certaines architectures de systèmes, le traitement des données est effectué de manière centralisée à grande échelle par des ordinateurs en nuage. Une telle architecture centrée sur le cloud maintient le cloud au centre, les applications au-dessus et le réseau d’objets intelligents en dessous. Le cloud computing est prioritaire car il offre une grande flexibilité et évolutivité. Il propose des services tels que l’infrastructure de base, la plate-forme, les logiciels et le stockage. Les développeurs peuvent fournir leurs outils de stockage, leurs outils logiciels, leurs outils d’exploration de données et d’apprentissage automatique ainsi que leurs outils de visualisation via le cloud.

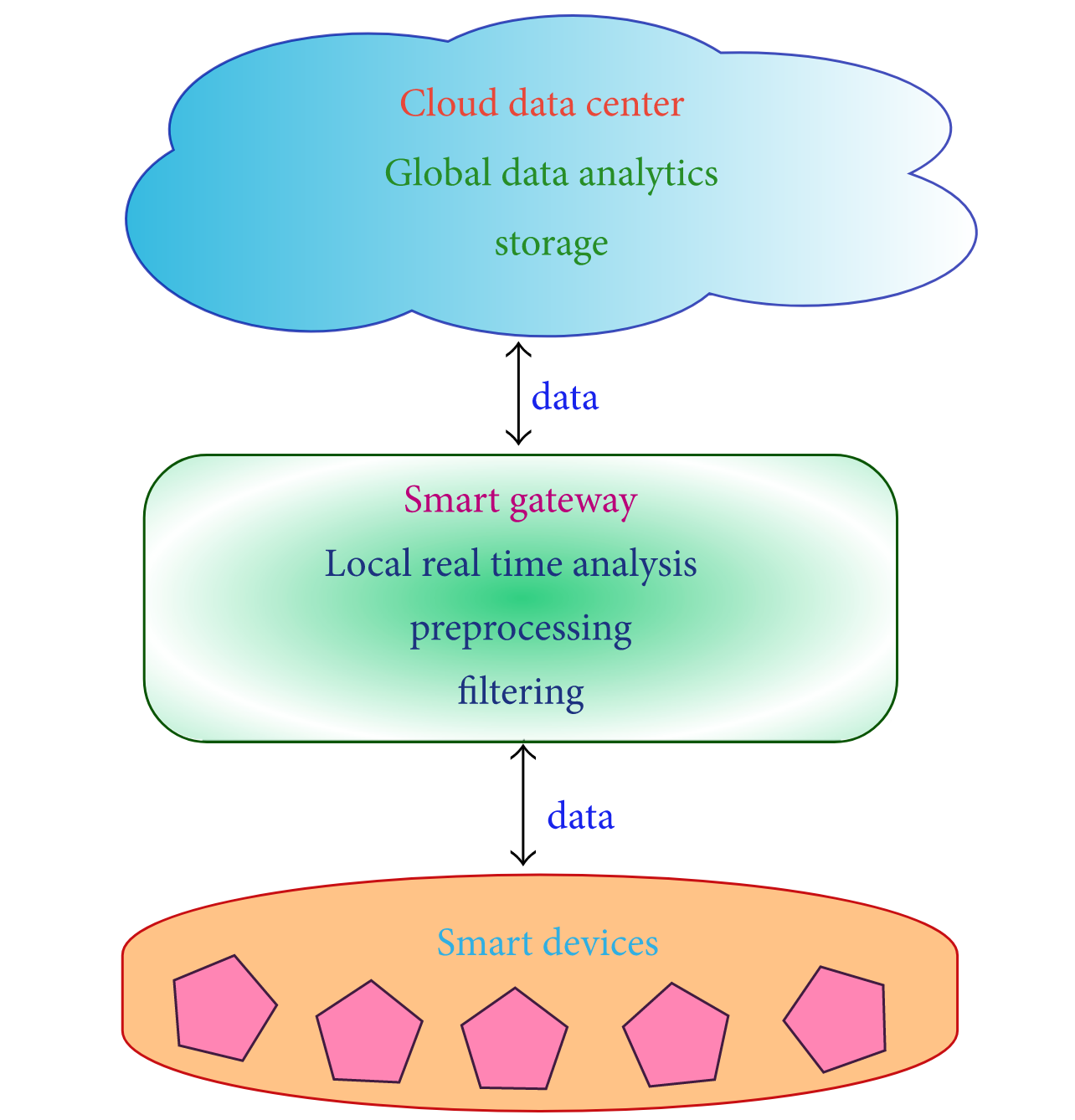

Dernièrement, il y a une évolution vers une autre architecture de système, à savoir le Fog computing, où les capteurs et les passerelles de réseau font une partie du traitement et de l’analyse des données. Une architecture de Fog présente une approche en couches, comme le montre la figure 2 , qui insère des couches de surveillance, de prétraitement, de stockage et de sécurité entre les couches physique et de transport. La couche de surveillance surveille l’alimentation, les ressources, les réponses et les services. La couche de prétraitement effectue le filtrage, le traitement et l’analyse des données des capteurs. La couche de stockage temporaire fournit des fonctionnalités de stockage telles que la réplication, la distribution et le stockage des données. Enfin, la couche de sécurité effectue le chiffrement / déchiffrement et garantit l’intégrité et la confidentialité des données. La surveillance et le prétraitement se font en bordure du réseau avant d’envoyer des données vers le cloud.

Figure 2 Fog Architecture d’une passerelle IoT intelligente.

Les termes «Fog Computing» et «Edge Computing» sont souvent utilisés de manière interchangeable. Ce dernier terme est antérieur au premier et est interprété comme étant plus générique. Le Fog computing initialement désignée par Cisco fait référence aux passerelles intelligentes et aux capteurs intelligents, tandis que le Edge computing est légèrement plus pénétrante par nature. Ce paradigme envisage d’ajouter des capacités de prétraitement des données intelligentes aux périphériques physiques tels que les moteurs, les pompes ou les lumières. L’objectif est de faire autant de prétraitement de données que possible dans ces appareils, qui sont appelés à la périphérie du réseau (edge of Network). En termes d’architecture du système, le schéma architectural n’est pas sensiblement différent de la figure 2. Par conséquent, nous ne décrivons pas le edge computing séparément.

Enfin, la distinction entre les architectures de protocole et les architectures de système n’est pas très nette. Souvent, les protocoles et le système sont signés par code. Nous utiliserons la pile générique de protocole IoT à 5 couches (schéma architectural présenté à la figure 2) pour les architectures de Fog et de cloud.

Discutons maintenant d’un nouveau paradigme : l’IoT social (SIoT). Ici, nous considérons les relations sociales entre les objets de la même manière que les humains forment des relations sociales. Voici les trois principales facettes d’un système SIoT :(i) Le SIoT est navigable. Nous pouvons commencer avec un seul appareil et parcourir tous les appareils qui y sont connectés. Il est facile de découvrir de nouveaux appareils et services en utilisant un tel réseau social d’appareils IoT. (ii) Un besoin de fiabilité (force de la relation) est présent entre les appareils (semblable à des amis sur Facebook). (iii) Nous pouvons utiliser des modèles similaires à l’étude des réseaux sociaux humains pour étudier également les réseaux sociaux des appareils IoT.

Composants de base

Dans un environnement IoT social typique, nous traitons les appareils et services comme des robots où ils peuvent établir des relations entre eux et les modifier au fil du temps. Cela nous permettra de laisser les appareils coopérer entre eux de manière transparente et d’accomplir une tâche complexe.

Pour faire fonctionner un tel modèle, nous devons disposer de nombreux composants interopérables. Examinons quelques-uns des principaux composants d’un tel système.

- ID : nous avons besoin d’une méthode unique d’identification d’objet. Un ID peut être attribué à un objet en fonction de paramètres traditionnels tels que l’ID MAC, l’ID IPv6, un code de produit universel ou une autre méthode personnalisée.

- Méta information : avec un ID, nous avons besoin de certaines méta informations sur l’appareil qui décrit sa forme et son fonctionnement. Cela est nécessaire pour établir des relations appropriées avec l’appareil et également le placer de manière appropriée dans l’univers des appareils IoT.

- Contrôles de sécurité : cela est similaire aux paramètres de la « liste d’amis » sur Facebook. Un propriétaire d’un appareil peut imposer des restrictions sur les types d’appareils qui peuvent s’y connecter. Ceux-ci sont généralement appelés contrôles du propriétaire.

- Découverte de services : ce type de système est comme un cloud de services, où nous devons avoir des répertoires dédiés qui stockent les détails des appareils fournissant certains types de services. Il devient très important de maintenir ces répertoires à jour afin que les appareils puissent en apprendre davantage sur d’autres appareils.

- Gestion des relations : ce module gère les relations avec d’autres appareils. Il stocke également les types d’appareils avec lesquels un appareil donné doit essayer de se connecter en fonction du type de services fournis. Par exemple, il est logique qu’un contrôleur d’éclairage établisse une relation avec un capteur de lumière.

- Composition des services : ce module élève le modèle IoT social à un nouveau niveau. L’objectif ultime d’un tel système est de fournir des services mieux intégrés aux utilisateurs. Par exemple, si une personne a un capteur de puissance avec son climatiseur et que cet appareil établit une relation avec un moteur d’analyse, il est possible que l’ensemble fournisse beaucoup de données sur les modèles d’utilisation du climatiseur. Si le modèle social est plus étendu et qu’il y a beaucoup plus d’appareils, il est possible de comparer les données avec les modèles d’utilisation des autres utilisateurs et de trouver des données encore plus significatives. Par exemple, les utilisateurs peuvent être informés qu’ils sont les plus grands consommateurs d’énergie dans leur communauté ou parmi leurs amis Facebook.

Architecture représentative

La plupart des architectures proposées pour le SIoT ont également une architecture côté serveur. Le serveur se connecte à tous les composants interconnectés, agrège (compose) les services et agit comme un point de service unique pour les utilisateurs.

L’architecture côté serveur comporte généralement trois couches. Le premier est la couche de base qui contient une base de données qui stocke les détails de tous les périphériques, leurs attributs, méta information et leurs relations. La deuxième couche (couche de composants) contient du code pour interagir avec les appareils, interroger leur état et utiliser un sous-ensemble d’entre eux pour effectuer un service. La couche supérieure est la couche application, qui fournit des services aux utilisateurs.

Côté appareil (objet), nous avons globalement deux couches. La première est la couche objet, qui permet à un appareil de se connecter à d’autres appareils, de leur parler (via des protocoles standardisés) et d’échanger des informations. La couche objet transmet des informations à la couche sociale. La couche sociale gère l’exécution des applications des utilisateurs, exécute les requêtes et interagit avec la couche d’application sur le serveur.

Taxonomie

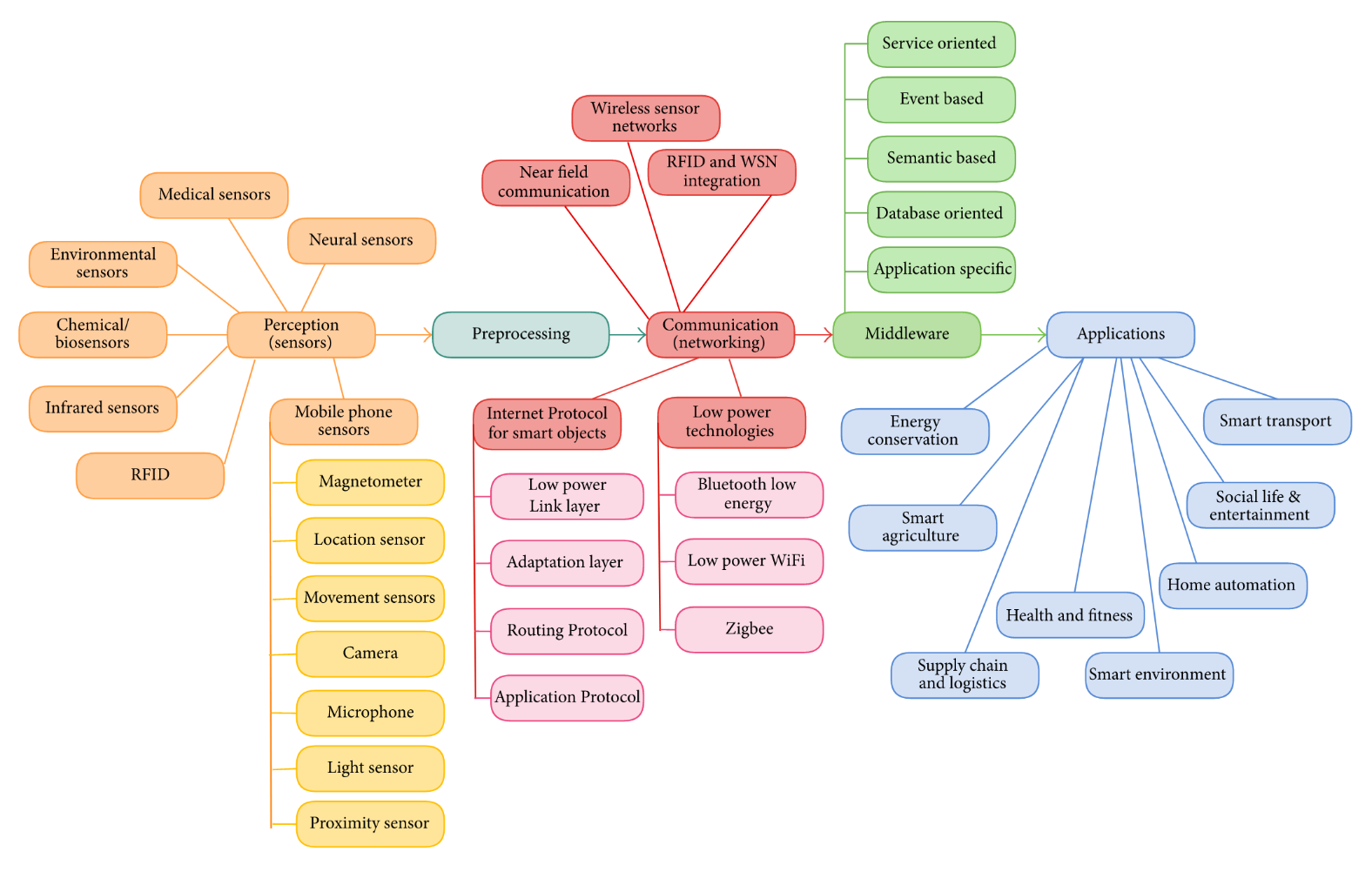

Proposons maintenant une taxonomie pour la recherche dans les technologies IoT (voir Figure 3). Notre taxonomie est basée sur les éléments architecturaux de l’IoT tels que présentés dans la section 2.

Figure 3 Taxonomie de la recherche dans les technologies IoT.

Le premier composant architectural de l’IoT est la couche de perception. Il recueille des données à l’aide de capteurs, qui sont les moteurs les plus importants de l’Internet des objets [15]. Il existe différents types de capteurs utilisés dans diverses applications IoT. Le capteur le plus générique disponible aujourd’hui est le smartphone. Le smartphone lui-même contient de nombreux types de capteurs [16] tels que le capteur de position (GPS), les capteurs de mouvement (accéléromètre, gyroscope), l’appareil photo, le capteur de lumière, le microphone, le capteur de proximité et le magnétomètre. Ceux-ci sont largement utilisés dans différentes applications IoT. De nombreux autres types de capteurs commencent à être utilisés tels que les capteurs pour mesurer la température, la pression, l’humidité, les paramètres médicaux du corps, les substances chimiques et biochimiques et les signaux neuronaux. Une classe de capteurs qui se démarque est les capteurs infrarouges antérieurs aux smartphones. Ils sont maintenant largement utilisés dans de nombreuses applications IoT : caméras infrarouges, détecteurs de mouvement, mesure de la distance aux objets voisins, présence de fumée et de gaz, et comme capteurs d’humidité. Nous discuterons des différents types de capteurs utilisés dans les applications IoT dans la section 5.

Par la suite, nous discuterons des travaux connexes dans le prétraitement des données. Ces applications (également appelées applications de fog) filtrent et résument principalement les données avant de les envoyer sur le réseau. De telles unités ont généralement une petite quantité de stockage temporaire, une petite unité de traitement et certaines fonctionnalités de sécurité.

La prochaine composante architecturale dont nous discuterons est la communication. Nous discuterons des travaux connexes (dans la section 7) sur les différentes technologies de communication utilisées pour l’Internet des objets. Différentes entités communiquent sur le réseau à l’aide d’un ensemble diversifié de protocoles et de normes. Les technologies de communication les plus courantes pour les protocoles de communication à faible puissance à courte portée sont la RFID (Radio Frequency Identification) et la NFC (Near Field Communication). Pour la gamme moyenne, ils sont Bluetooth, Zigbee et WiFi. La communication dans le monde de l’IoT nécessite des protocoles et des mécanismes de mise en réseau spéciaux. Par conséquent, de nouveaux mécanismes et protocoles ont été proposés et mis en œuvre pour chaque couche de la pile de mise en réseau, selon les exigences imposées par les dispositifs IoT.

Nous examinerons ensuite deux types de composants logiciels : middleware et applications. Le middleware crée une abstraction pour le programmeur de telle sorte que les détails du matériel peuvent être cachés. Cela améliore l’interopérabilité des objets intelligents et facilite l’offre de différents types de services. Il existe de nombreuses offres commerciales et open source pour fournir des services middleware aux appareils IoT. Quelques exemples sont OpenIoT, MiddleWhere, Hydra, FiWare et Oracle Fusion Middleware. Enfin, nous discutons des applications de l’IoT dans la section 9 . Nous nous concentrons principalement sur la domotique, la vie assistée ambiante, la santé et la forme physique, les systèmes de véhicules intelligents, les villes intelligentes, les environnements intelligents, les réseaux intelligents, la vie sociale et le divertissement.

Documents d’enquête connexes

Notre taxonomie décrit les technologies du domaine IoT et est classée en fonction des couches architecturales. Nous avons essayé de couvrir toutes les sous-zones et technologies récentes de notre taxonomie. Il y a eu de nombreux documents d’enquête sur l’Internet des objets dans le passé. Le tableau 1 montre en quoi notre enquête diffère des autres enquêtes très citées dans la littérature.

| Sensors | Fog computing | Middleware | Communication | Applications | Other | |

| “Internet of Things: A Survey,” | RFID | Not covered | Service oriented architecture | Communication standards, IEEE 802.15.4, WSN, Zigbee, 6LoWPAN, NFC, Wireless Hart, M2M, EPC global, ROLL routing | Smart home, health, logistics, transport, agriculture, social, environment | Issues related to security, privacy, naming, addressing |

| “Internet of Things (IoT): A Vision, Architectural Elements, and Future Directions,” | RFID | Not covered | Service oriented architecture | WSN, addressing schemes | Personal and home, enterprise, utilities, mobile | Cloud centric IoT |

| “The Internet of Things—A Survey of Topics and Trends,” | RFID | Not covered | Semantic middleware | WSN, NFC, WSN | Smart infrastructure, health care, supply chains/logistics | Security and plrivacy |

| Our survey | Covered various types of sensors: environmental, medical, neural, chemical, infrared, mobile phone sensors, RFID | Fog computing/smart gateway layered architecture of IoT | Issues addressed by middleware, types of middleware: event based, service based, semantic, database, application specific | All layers of IP stack, protocols and standards of each layer, IEEE 802.15.4, 6LoWPAN, NFC, ROLL routing, COAP, MQTT, LPWAN, low energy wireless communication technologies: BLE, Zigbee, RFID-WSN integration | Smart home, health, logistics, transport, social, environment, agriculture, energy | Various architectures of IoT |

Tableau 1 Comparaison avec d’autres enquêtes sur la base des sujets traités.

Voyons d’abord nos nouvelles contributions. Notre article examine chaque couche de la pile IoT et, par conséquent, la présentation est également beaucoup plus équilibrée. Un nouvel ajout à notre enquête est que nous avons discuté de différentes architectures IoT. Cela n’a pas été discuté dans les enquêtes précédentes sur l’Internet des objets. La section architecture considère également de nouveaux paradigmes tels que le fog computing, qui n’ont pas été pris en compte jusqu’à présent. De plus, notre enquête classe bien les technologies en fonction de la couche architecturale à laquelle elles appartiennent. Nous avons également catégorisé en profondeur la couche réseau et essayé de consolider presque toutes les technologies utilisées dans les systèmes IoT. Ce type de catégorisation et de présentation approfondies des technologies est nouveau au meilleur de nos connaissances.

Parallèlement à ces contributions novatrices, notre enquête est beaucoup plus complète, détaillée et exhaustive par rapport à d’autres enquêtes dans la région. La plupart des autres enquêtes ne portent que sur un ou deux types de capteurs, alors que nous décrivons 9 types de capteurs avec de nombreux exemples. D’autres enquêtes sont également assez restreintes lorsqu’elles traitent des technologies et des applications de la communication. Nous avons également discuté de nombreux types de technologies middleware. Les travaux antérieurs n’ont pas accordé aux technologies middleware ce niveau d’attention. Nous couvrons 10 technologies de communication en détail et considérons une grande variété d’applications englobant les maisons intelligentes, les soins de santé, la logistique, les transports, l’agriculture, l’environnement, les villes intelligentes et l’énergie verte. Aucune autre enquête dans ce domaine ne présente autant de technologies, d’applications et de cas d’utilisation.

Capteurs et actionneurs

Toutes les applications IoT doivent avoir un ou plusieurs capteurs pour collecter des données de l’environnement. Les capteurs sont des composants essentiels des objets intelligents. L’un des aspects les plus importants de l’Internet des objets est la connaissance du contexte, ce qui n’est pas possible sans la technologie des capteurs. Les capteurs IoT sont généralement de petite taille, ont un faible coût et consomment moins d’énergie. Ils sont limités par des facteurs tels que la capacité de la batterie et la facilité de déploiement. Schmidt et Van Laerhoven donnent un aperçu des différents types de capteurs utilisés pour créer des applications intelligentes.

Capteurs basés sur téléphone mobile

Tout d’abord, regardons le téléphone mobile, qui est omniprésent et qui contient de nombreux types de capteurs. En particulier, le smartphone est un appareil très pratique et convivial qui dispose d’une multitude de fonctionnalités de communication et de traitement des données intégrées. Avec la popularité croissante des smartphones parmi les gens, les chercheurs montrent un intérêt pour la création de solutions intelligentes IoT utilisant des smartphones en raison des capteurs intégrés. Certains capteurs supplémentaires peuvent également être utilisés en fonction des besoins. Les applications peuvent être construites sur le smartphone qui utilise les données des capteurs pour produire des résultats significatifs. Certains des capteurs d’un smartphone moderne sont les suivants :

- L’accéléromètre détecte le mouvement et l’accélération d’un téléphone mobile. Il mesure généralement les changements de vitesse du smartphone en trois dimensions. Il existe de nombreux types d’accéléromètres. Dans un accéléromètre mécanique, nous avons une masse sismique dans un boîtier, qui est liée au boîtier avec un ressort. La masse prend du temps à se déplacer et est laissée derrière lorsque le boîtier se déplace, de sorte que la force dans le ressort peut être corrélée avec l’accélération. Dans un accéléromètre capacitif, les plaques capacitives sont utilisées avec la même configuration. Avec un changement de vitesse, la masse pousse les plaques capacitives ensemble, changeant ainsi la capacité. Le taux de changement de capacité est ensuite converti en accélération. Dans un accéléromètre piézoélectrique, des cristaux piézoélectriques sont utilisés qui, lorsqu’ils sont pressés, génèrent une tension électrique. Les changements de tension peuvent se traduire par une accélération. Les modèles de données capturés par l’accéléromètre peuvent être utilisés pour détecter les activités physiques de l’utilisateur telles que la course, la marche et le vélo.

- Le gyroscope détecte très précisément l’orientation du téléphone. L’orientation est mesurée à l’aide de changements capacitifs lorsqu’une masse sismique se déplace dans une direction particulière.

- La caméra et le microphone sont des capteurs très puissants car ils capturent des informations visuelles et audio, qui peuvent ensuite être analysées et traitées pour détecter divers types d’informations contextuelles. Par exemple, nous pouvons déduire l’environnement actuel d’un utilisateur et les interactions qu’il a. Pour donner un sens aux données audio, des technologies telles que la reconnaissance vocale et les caractéristiques acoustiques peuvent être exploitées.

- Le magnétomètre détecte les champs magnétiques. Cela peut être utilisé comme boussole numérique et dans des applications pour détecter la présence de métaux.

- Le GPS (Global Positioning System) détecte l’emplacement du téléphone, qui est l’une des informations contextuelles les plus importantes pour les applications intelligentes. La localisation est détectée à l’aide du principe de trilatération. La distance est mesurée à partir de trois satellites ou plus (ou des tours de téléphonie mobile dans le cas d’un A-GPS) et les coordonnées sont calculées.

- Le capteur de lumière détecte l’intensité de la lumière ambiante. Il peut être utilisé pour régler la luminosité de l’écran et d’autres applications dans lesquelles certaines mesures doivent être prises en fonction de l’intensité de la lumière ambiante. Par exemple, nous pouvons contrôler l’éclairage d’une pièce.

- Le capteur de proximité utilise une LED infrarouge (IR) qui émet des rayons IR. Ces rayons rebondissent lorsqu’ils heurtent un objet. Sur la base de la différence de temps, nous pouvons calculer la distance. De cette façon, la distance aux différents objets du téléphone peut être mesurée. Par exemple, nous pouvons l’utiliser pour déterminer quand le téléphone est proche du visage pendant la conversation. Il peut également être utilisé dans des applications dans lesquelles nous devons déclencher un événement lorsqu’un objet s’approche du téléphone.

- Certains smartphones tels que le Galaxy S4 de Samsung ont également un thermomètre, un baromètre et un capteur d’humidité pour mesurer la température, la pression atmosphérique, et l’humidité, respectivement.

Nous avons étudié de nombreuses applications intelligentes qui utilisent des données de capteurs collectées à partir de smartphones. Par exemple, la détection d’activité est obtenue en appliquant des algorithmes d’apprentissage automatique aux données collectées par les capteurs des smartphones. Il détecte des activités telles que la course, la montée et la descente des escaliers, la marche, la conduite et le vélo. L’application est formée avec des modèles de données à l’aide d’ensembles de données enregistrés par des capteurs lorsque ces activités sont effectuées.

De nombreuses applications de santé et de remise en forme sont en cours de création pour garder une trace de la santé d’une personne en continu en utilisant des smartphones. Ils suivent les activités physiques, le régime alimentaire, les exercices et le mode de vie des utilisateurs pour déterminer le niveau de forme physique et donnent des suggestions à l’utilisateur en conséquence. Wang décrit une application mobile entièrement basée sur un smartphone. Ils l’utilisent pour évaluer la santé mentale globale et les performances d’un étudiant. Pour suivre l’emplacement et les activités dans lesquelles l’élève est impliqué, la reconnaissance d’activité (accéléromètre) et les données GPS sont utilisées. Pour contrôler la quantité de sommeil de l’élève, l’accéléromètre et les capteurs de lumière sont utilisés. Pour la vie sociale et les conversations, les données audios d’un microphone sont utilisées. L’application mène également des questionnaires rapides avec les étudiants pour connaître leur humeur. Toutes ces données peuvent être utilisées pour évaluer les niveaux de stress, la vie sociale, le comportement et les modèles d’exercice d’un élève.

Une autre application de McClernon et Choudhury détecte quand l’utilisateur va fumer en utilisant des informations contextuelles telles que la présence d’autres fumeurs, l’emplacement et les activités associées. Les capteurs fournissent des informations relatives aux mouvements, à l’emplacement, aux images visuelles et aux sons environnants de l’utilisateur. Pour résumer, les capteurs des smartphones sont utilisés pour étudier différents types de comportement humain et pour améliorer la qualité de vie humaine.

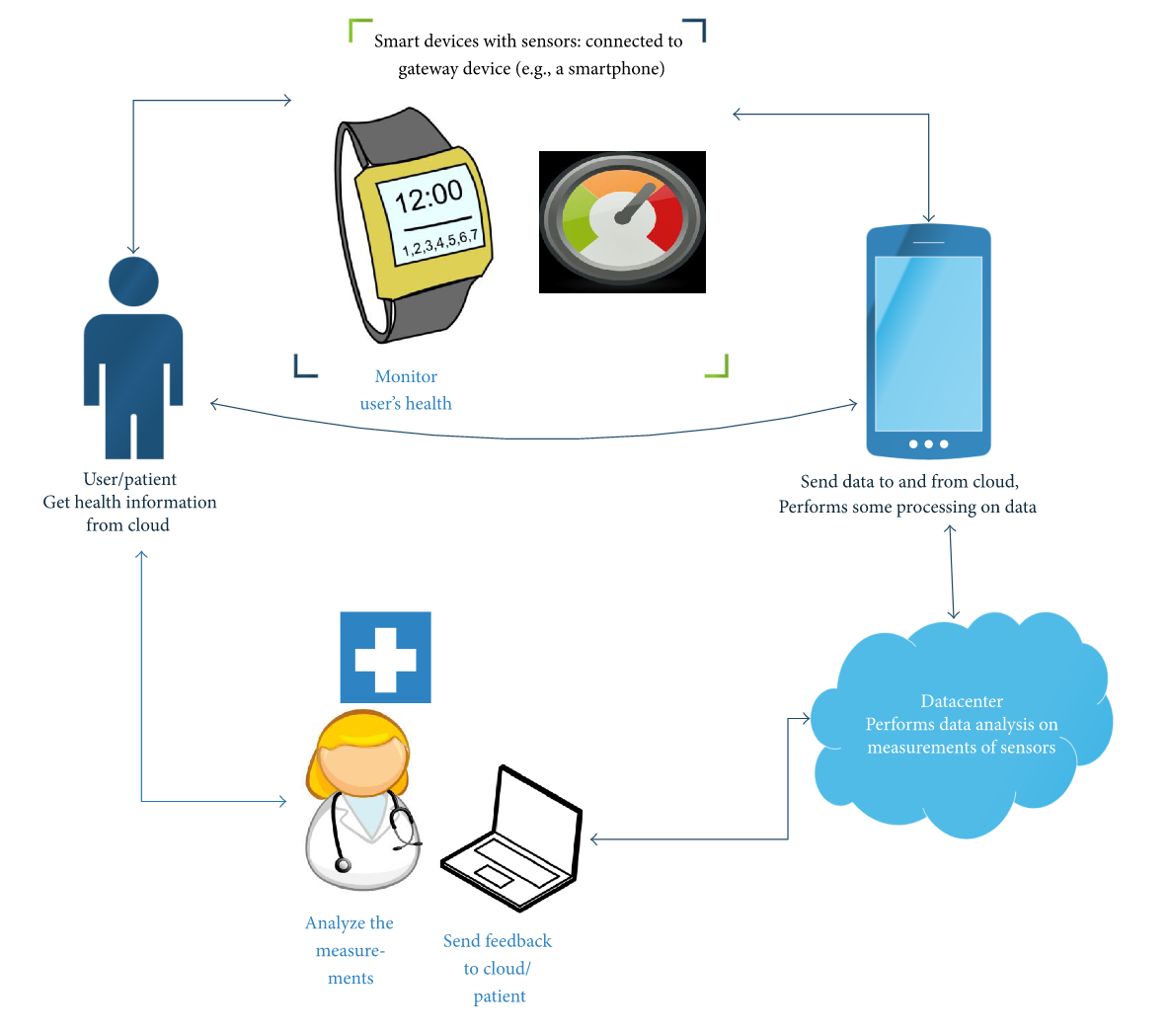

Capteurs médicaux

L’Internet des objets peut être vraiment bénéfique pour les applications de soins de santé. Nous pouvons utiliser des capteurs, qui peuvent mesurer et surveiller divers paramètres médicaux dans le corps humain. Ces applications peuvent viser à surveiller la santé d’un patient lorsqu’il n’est pas hospitalisé ou lorsqu’il est seul. Par la suite, ils peuvent fournir une rétroaction en temps réel au médecin, aux proches ou au patient. McGrath et Scanaill ont décrit en détail les différents capteurs qui peuvent être portés sur le corps pour surveiller la santé d’une personne.

Il existe de nombreux dispositifs de détection portables disponibles sur le marché. Ils sont équipés de capteurs médicaux capables de mesurer différents paramètres tels que la fréquence cardiaque, le pouls, la pression artérielle, la température corporelle, la fréquence respiratoire et la glycémie. Ces vêtements incluent des montres intelligentes, des bracelets, des patchs de surveillance et des textiles intelligents.

De plus, les montres intelligentes et les trackers de fitness deviennent assez populaires sur le marché, car des sociétés telles qu’Apple, Samsung et Sony proposent des fonctionnalités très innovantes. Par exemple, une montre intelligente comprend des fonctionnalités telles que la connectivité avec un smartphone, des capteurs tels qu’un accéléromètre et un moniteur de fréquence cardiaque (voir figure 4).

Figure 4 Montres intelligentes et trackers de fitness

Un autre nouvel appareil IoT, très prometteur, consiste à surveiller les correctifs collés sur la peau. Les patchs de surveillance sont comme des tatouages. Ils sont extensibles et jetables et sont très bon marché. Ces patchs sont censés être portés par le patient pendant quelques jours pour surveiller en continu un paramètre vital de santé. Tous les composants électroniques sont intégrés dans ces structures caoutchouteuses. Ils peuvent même transmettre les données captées sans fil. Tout comme un tatouage, ces patchs peuvent être appliqués sur la peau comme le montre la figure 5. L’une des applications les plus courantes de ces patchs est de surveiller la pression artérielle.

Figure 5 Patchs intégrés à la peau (source : MC10 Electronics).

Une considération très importante ici est le contexte. Les données collectées par les capteurs médicaux doivent être combinées avec des informations contextuelles telles que l’activité physique. Par exemple, la fréquence cardiaque dépend du contexte. Il augmente lorsque nous faisons de l’exercice. Dans ce cas, nous ne pouvons pas déduire une fréquence cardiaque anormale. Par conséquent, nous devons combiner les données de différents capteurs pour faire l’inférence correcte.

Capteurs neuronaux

Aujourd’hui, il est possible de comprendre les signaux neuronaux dans le cerveau, de déduire l’état du cerveau et de le former pour une meilleure attention et une meilleure concentration. C’est ce que l’on appelle le neurofeedback (voir figure 6). La technologie utilisée pour lire les signaux cérébraux est appelée EEG (électro-encéphalographie) ou une interface cerveau-ordinateur. Les neurones à l’intérieur du cerveau communiquent électroniquement et créent un champ électrique, qui peut être mesuré de l’extérieur en termes de fréquences. Les ondes cérébrales peuvent être classées en ondes alpha, bêta, gamma, thêta et delta en fonction de la fréquence.

Figure 6 Bandeau de détection du cerveau avec neuro capteurs intégrés.

En fonction du type d’onde, il peut être déduit si le cerveau est calme ou errant dans ses pensées. Ce type de neurofeedback peut être obtenu en temps réel et peut être utilisé pour entraîner le cerveau à se concentrer, à accorder une meilleure attention aux choses, à gérer le stress et à avoir un meilleur bien-être mental.

Capteurs environnementaux et chimiques

Les capteurs environnementaux sont utilisés pour détecter des paramètres dans l’environnement physique tels que la température, l’humidité, la pression, la pollution de l’eau et la pollution de l’air. Des paramètres tels que la température et la pression peuvent être mesurés avec un thermomètre et un baromètre. La qualité de l’air peut être mesurée avec des capteurs, qui détectent la présence de gaz et d’autres particules dans l’air.

Les capteurs chimiques sont utilisés pour détecter les substances chimiques et biochimiques. Ces capteurs sont constitués d’un élément de reconnaissance et d’un transducteur. Le nez électronique (e-nose) et la langue électronique (e-tongue) sont des technologies qui peuvent être utilisées pour détecter les produits chimiques sur la base de l’odeur et du goût, respectivement. Le nez et la langue électroniques sont constitués d’un ensemble de capteurs chimiques couplés à un logiciel de reconnaissance de formes avancé. Les capteurs à l’intérieur du nez et de la langue électroniques produisent des données complexes, qui sont ensuite analysées par reconnaissance de formes pour identifier le stimulus.

Ces capteurs peuvent être utilisés pour surveiller le niveau de pollution dans les villes intelligentes, contrôler la qualité des aliments dans les cuisines intelligentes, tester les produits alimentaires et agricoles dans les applications de la chaîne d’approvisionnement.

Identification par radiofréquence (RFID)

La RFID est une technologie d’identification dans laquelle une étiquette RFID (une petite puce avec une antenne) transporte des données qui sont lues par un lecteur RFID. L’étiquette transmet les données qui y sont stockées par ondes radio. Elle est similaire à la technologie des codes à barres. Mais contrairement à un code à barres traditionnel, il ne nécessite pas de communication en ligne de vue entre l’étiquette et le lecteur et peut s’identifier à distance même sans opérateur humain. La gamme de RFID varie avec la fréquence. Il peut atteindre des centaines de mètres.

Les étiquettes RFID sont de deux types : actives et passives. Les balises actives ont une source d’alimentation et les balises passives n’ont pas de source d’alimentation. Les étiquettes passives puisent leur énergie dans les ondes électromagnétiques émises par le lecteur et sont donc bon marché et ont une longue durée de vie.

Il existe deux types de technologies RFID : de près et de loin. Un lecteur RFID proche utilise une bobine à travers laquelle nous passons un courant alternatif et générons un champ magnétique. L’étiquette a une bobine plus petite, qui génère un potentiel en raison des changements ambiants dans le champ magnétique. Cette tension est ensuite couplée à un condensateur pour accumuler une charge, qui alimente ensuite la puce d’étiquette. L’étiquette peut alors produire un petit champ magnétique qui code pour le signal à transmettre, et celui-ci peut être capté par le lecteur.

Dans la RFID lointaine, il y a une antenne dipôle dans le lecteur, qui propage les ondes EM. L’étiquette possède également une antenne dipôle sur laquelle une différence de potentiel alternatif apparaît et elle est sous tension. Il peut ensuite utiliser ce pouvoir pour transmettre des messages.

La technologie RFID est utilisée dans diverses applications telles que la gestion de la chaîne d’approvisionnement, le contrôle d’accès, l’authentification d’identité et le suivi d’objets. L’étiquette RFID est attachée à l’objet à suivre et le lecteur détecte et enregistre sa présence lorsque l’objet passe à côté. De cette manière, le mouvement des objets peut être suivi et la RFID peut servir de moteur de recherche pour les choses intelligentes.

Pour le contrôle d’accès, une étiquette RFID est attachée à l’objet autorisé. Par exemple, de petits copeaux sont collés à l’avant des véhicules. Lorsque la voiture atteint une barricade sur laquelle se trouve un lecteur, elle lit les données d’étiquette et décide s’il s’agit d’une voiture autorisée. Si oui, il s’ouvre automatiquement. Des cartes RFID sont délivrées aux personnes, qui peuvent ensuite être identifiées par un lecteur RFID et avoir accès en conséquence.

Les données de bas niveau collectées à partir des étiquettes RFID peuvent être transformées en informations de niveau supérieur dans les applications IoT. Il existe de nombreux outils de niveau utilisateur disponibles, dans lesquels toutes les données collectées par des lecteurs RFID particuliers et les données associées aux étiquettes RFID peuvent être gérées. Les données de haut niveau peuvent être utilisées pour tirer des inférences et prendre des mesures supplémentaires.

Actionneurs

Examinons quelques exemples d’actionneurs utilisés dans l’Internet des objets. Un actionneur est un appareil qui peut effectuer un changement dans l’environnement en convertissant l’énergie électrique en une certaine forme d’énergie utile. Quelques exemples sont des éléments de chauffage ou de refroidissement, des haut-parleurs, des lumières, des écrans et des moteurs.

Les actionneurs, qui induisent un mouvement, peuvent être classés en trois catégories, à savoir les actionneurs électriques, hydrauliques et pneumatiques en fonction de leur fonctionnement. Les actionneurs hydrauliques facilitent le mouvement mécanique en utilisant un fluide ou une puissance hydraulique. Les actionneurs pneumatiques utilisent la pression de l’air comprimé et les actionneurs électriques utilisent l’énergie électrique.

À titre d’exemple, nous pouvons considérer un système de maison intelligente, qui se compose de nombreux capteurs et actionneurs. Les actionneurs sont utilisés pour verrouiller / déverrouiller les portes, allumer / éteindre les lumières ou d’autres appareils électriques, alerter les utilisateurs de toute menace par des alarmes ou des notifications, et contrôler la température d’une maison (via un thermostat).

Un exemple sophistiqué d’un actionneur utilisé dans l’IoT est un doigt numérique, qui est utilisé pour activer / désactiver les commutateurs (ou tout ce qui nécessite un petit mouvement) et est contrôlé sans fil.

Prétraitement

Comme les objets intelligents collectent une énorme quantité de données de capteurs, des ressources de calcul et de stockage sont nécessaires pour analyser, stocker et traiter ces données. Les ressources de calcul et de stockage les plus courantes sont basées sur le cloud car le cloud offre une gestion, une évolutivité et une flexibilité massives des données. Mais cela ne sera pas suffisant pour répondre aux exigences de nombreuses applications IoT pour les raisons suivantes :

- Mobilité : la plupart des appareils intelligents sont mobiles. Leur emplacement changeant rend la communication avec le centre de données cloud difficile en raison des conditions de réseau changeantes sur différents sites.

- Actionnement fiable et en temps réel : communiquer avec le cloud et obtenir des réponses prend du temps. Les applications sensibles à la latence, qui nécessitent des réponses en temps réel, peuvent ne pas être réalisables avec ce modèle. De plus, la communication peut être déficiente en raison des liaisons sans fil, ce qui peut conduire à des données non fiables.

- Évolutivité : plus d’appareils signifie plus de requêtes vers le cloud, augmentant ainsi la latence.

- Contraintes d’alimentation : la communication consomme beaucoup d’énergie et les appareils IoT sont alimentés par batterie. Ils ne peuvent donc pas se permettre de communiquer tout le temps.

Pour résoudre le problème de la mobilité, les chercheurs ont proposé le cloud computing mobile (MCC). Mais il y a toujours des problèmes liés à la latence et à l’alimentation. Le MCC souffre également de problèmes de mobilité tels que des conditions de réseau qui changent fréquemment en raison de problèmes tels que l’évanouissement du signal et la dégradation du service.

Pour résoudre ces problèmes, nous pouvons apporter des ressources de calcul et de stockage à la périphérie du réseau au lieu de compter sur le cloud pour tout. Ce concept est connu sous le nom de fog computing (voir également la section 2.2). Le fog computing peut être considéré comme un nuage qui est proche du sol. Les données peuvent être stockées, traitées, filtrées et analysées à la périphérie du réseau avant de les envoyer au cloud via des supports de communication coûteux. Les paradigmes du Fog et du cloud ont de pair. Les deux sont nécessaires pour les performances optimales des applications IoT. Une passerelle intelligente peut être utilisée entre les réseaux sous-jacents et le cloud pour réaliser le fog computing comme illustré à la figure 7.

Figure 7 Passerelle intelligente pour le prétraitement.

Les caractéristiques du fog computing sont les suivantes :

- Faible latence : moins de temps est nécessaire pour accéder aux ressources de calcul et de stockage sur les nœuds de fog (passerelles intelligentes).

- Détection d’emplacement : le fog computing étant situé sur le bord du réseau, il connaît l’emplacement des applications et leur contexte. Cela est bénéfique car la connaissance du contexte est une caractéristique importante des applications IoT.

- Nœuds distribués : les nœuds de fog sont distribués contrairement aux nœuds de cloud centralisés. Plusieurs nœuds du fog doivent être déployés dans des zones géographiques réparties afin de fournir des services aux appareils mobiles dans ces zones. Par exemple, dans les réseaux de véhicules, le déploiement de nœuds du fog sur les autoroutes peut fournir un flux de données / vidéo à faible latence aux véhicules.

- Mobilité : le fog computing prend en charge la mobilité car les appareils intelligents peuvent communiquer directement avec les passerelles intelligentes présentes à proximité.

- Réel Réponse en temps : les nœuds de fog peuvent donner une réponse immédiate contrairement au cloud, qui a une latence beaucoup plus grande.

- Interaction avec le cloud : les nœuds de fog peuvent encore interagir avec le cloud et communiquer uniquement les données, qui doivent être envoyées au cloud.

Les tâches effectuées par une passerelle intelligente sont la collecte des données des capteurs, le prétraitement et le filtrage des données collectées, la fourniture de services de calcul, de stockage et de mise en réseau aux appareils IoT, la communication avec le cloud et l’envoi uniquement des données nécessaires, la surveillance de la consommation d’énergie des appareils IoT, la surveillance activités et services des appareils IoT, et assurer la sécurité et la confidentialité des données. Certaines applications du fog computing sont les suivantes :

- Réseaux de véhicules intelligents : les feux de circulation intelligents sont déployés en tant que passerelles intelligentes pour détecter localement les piétons et les véhicules grâce à des capteurs, calculer leur distance et leur vitesse, et enfin déduire les conditions de circulation. Ceci est utilisé pour avertir les véhicules venant en sens inverse. Ces capteurs interagissent également avec les feux de signalisation intelligents voisins pour effectuer des tâches de gestion du trafic. Par exemple, si les capteurs détectent une ambulance qui approche, ils peuvent changer les feux de circulation pour laisser passer l’ambulance en premier et également informer d’autres feux de le faire. Les données collectées par ces feux de signalisation intelligents sont analysées localement en temps réel pour répondre aux besoins en temps réel de gestion du trafic. De plus, les données de plusieurs passerelles sont combinées et envoyées vers le cloud pour une analyse globale du trafic dans la ville.

- Réseau intelligent : le réseau électrique intelligent facilite l’équilibrage de la charge d’énergie en fonction de l’utilisation et de la disponibilité. Cela se fait afin de passer automatiquement à des sources d’énergie alternatives telles que l’énergie solaire et éolienne. Cet équilibrage peut être effectué en périphérie du réseau à l’aide de compteurs intelligents ou de micro-réseaux connectés par des passerelles intelligentes. Ces passerelles peuvent analyser et traiter des données. Ils peuvent ensuite projeter la demande énergétique future, calculer la disponibilité et le prix de l’électricité, et fournir aux consommateurs des sources d’énergie conventionnelles et alternatives.

Communication

Étant donné que l’Internet des objets se développe très rapidement, il existe un grand nombre d’appareils intelligents hétérogènes se connectant à Internet. Les appareils IoT sont alimentés par batterie, avec des ressources de calcul et de stockage minimales. En raison de leur nature limitée, divers défis de communication sont impliqués, qui sont les suivants :

- Adressage et identification : comme des millions de choses intelligentes seront connectées à Internet, elles devront être identifiées via une adresse unique, sur la base desquels ils communiquent entre eux. Pour cela, nous avons besoin d’un grand espace d’adressage et d’une adresse unique pour chaque objet intelligent.

- Communication à faible puissance : la communication de données entre les appareils est une tâche consommatrice d’énergie, en particulier la communication sans fil. Par conséquent, nous avons besoin d’une solution qui facilite la communication avec une faible consommation d’énergie.

- Protocoles de routage avec une faible exigence en mémoire et des modèles de communication efficaces.

- Communication à grande vitesse et sans perte.

- Mobilité des objets intelligents.

Les appareils IoT se connectent généralement à Internet via la pile IP (Internet Protocol). Cette pile est très complexe et nécessite une grande quantité d’énergie et de mémoire des périphériques de connexion. Les appareils IoT peuvent également se connecter localement via des réseaux non IP, qui consomment moins d’énergie, et se connecter à Internet via une passerelle intelligente. Les canaux de communication non IP tels que Bluetooth, RFID et NFC sont assez populaires mais sont limités dans leur portée (jusqu’à quelques mètres). Par conséquent, leurs applications sont limitées aux petits réseaux personnels. Les réseaux personnels (PAN) sont largement utilisés dans les applications IoT telles que les accessoires connectés aux smartphones. Pour augmenter la portée de ces réseaux locaux, il était nécessaire de modifier la pile IP de manière à faciliter la communication à faible puissance en utilisant la pile IP. L’une des solutions est 6LoWPAN, qui intègre IPv6 avec des réseaux personnels à faible puissance. La portée d’un PAN avec 6LoWPAN est similaire à celle des réseaux locaux et la consommation électrique est beaucoup plus faible.

Les principales technologies de communication utilisées dans le monde de l’IoT sont IEEE 802.15.4, le WiFi à faible puissance, 6LoWPAN, RFID, NFC, Sigfox, LoraWAN et d’autres protocoles propriétaires pour les réseaux sans fil.

Communication en champ proche (NFC)

La communication en champ proche est une technologie de communication sans fil à très courte portée, grâce à laquelle les appareils mobiles peuvent interagir sur une distance de quelques centimètres seulement. Tous les types de données peuvent être transférés entre deux appareils compatibles NFC en quelques secondes en les rapprochant l’un de l’autre. Cette technologie est basée sur la RFID. Il utilise les variations du champ magnétique pour communiquer des données entre deux appareils compatibles NFC. Le NFC fonctionne sur une bande de fréquences de 13,56 MHz, ce qui est identique à la RFID haute fréquence.

Il existe deux modes de fonctionnement : actif et passif. En mode actif, les deux appareils génèrent des champs magnétiques, tandis qu’en mode passif, un seul appareil génère le champ et l’autre utilise la modulation de charge pour transférer les données. Le mode passif est utile dans les appareils alimentés par batterie pour optimiser la consommation d’énergie. L’un des avantages de l’exigence de proximité immédiate entre les appareils est qu’elle est utile pour des transactions sécurisées telles que les paiements. Enfin, notez que le NFC peut être utilisé pour la communication bidirectionnelle contrairement à la RFID. Par conséquent, presque tous les smartphones sur le marché aujourd’hui sont compatibles NFC.

Réseaux de capteurs sans fil (WSN) basés sur IP pour les objets intelligents

Souvent, les données d’un seul capteur ne sont pas utiles pour surveiller de vastes zones et des activités complexes. Différents nœuds de capteurs doivent interagir sans fil les uns avec les autres. L’inconvénient des technologies non IP telles que RFID, NFC et Bluetooth est que leur portée est très petite. Par conséquent, ils ne peuvent pas être utilisés dans de nombreuses applications, où une grande zone doit être surveillée via de nombreux nœuds de capteurs déployés à divers endroits. Un réseau de capteurs sans fil (WSN) se compose de dizaines à des milliers de nœuds de capteurs connectés à l’aide de technologies sans fil. Ils collectent des données sur l’environnement et les communiquent aux périphériques de passerelle qui relaient les informations au cloud via Internet. La communication entre les nœuds d’un WSN peut être directe ou multi – sauts. Les nœuds de capteur sont de nature contrainte, mais les nœuds de passerelle ont une puissance et des ressources de traitement suffisantes. Les topologies de réseau populaires utilisées dans un WSN sont une étoile, un maillage et un réseau hybride. La plupart des communications dans WSN sont basées sur la norme IEEE 802.15.4 (discutée dans la section 7.3). Il existe clairement de nombreux protocoles qui peuvent être utilisés dans les scénarios IoT. Discutons de la conception d’une pile de protocoles réseau IoT typique avec les alternatives les plus populaires.

Pile de protocoles réseau IoT

L’Internet Engineering Task Force (IETF) a développé des protocoles alternatifs pour la communication entre les appareils IoT utilisant IP car IP est une norme flexible et fiable. L’Alliance IPSO (Internet Protocol for Smart Objects) a publié divers livres blancs décrivant des protocoles et des normes alternatifs pour les couches de la pile IP et une couche d’adaptation supplémentaire, qui est utilisée pour la communication entre les objets intelligents.

- Couche physique et MAC (IEEE 802.15.4). Le protocole IEEE 802.15.4 est conçu pour permettre la communication entre des appareils embarqués compacts et peu coûteux qui nécessitent une longue durée de vie de la batterie. Il définit des normes et des protocoles pour la couche physique et de liaison (MAC) de la pile IP. Il prend en charge une communication à faible consommation ainsi qu’une communication à faible coût et à courte portée. Dans le cas de tels environnements à ressources limitées, nous avons besoin d’une petite taille de trame, d’une faible bande passante et d’une faible puissance de transmission.

La transmission nécessite très peu d’énergie (maximum un milliwatt), ce qui ne représente qu’un pour cent de celle utilisée dans les réseaux WiFi ou cellulaires. Cela limite la portée de la communication. En raison de la portée limitée, les appareils doivent fonctionner en coopération afin de permettre le routage multi-sauts sur de plus longues distances. Par conséquent, la taille des paquets est limitée à 127 octets uniquement et le taux de communication est limité à 250 kbps. Le schéma de codage dans IEEE 802.15.4 a une redondance intégrée, ce qui rend la communication robuste, nous permet de détecter les pertes et permet la retransmission des paquets perdus. Le protocole prend également en charge les adresses de liaison 16 bits courtes pour réduire la taille de l’en-tête, les frais généraux de communication et les besoins en mémoire.

Les lecteurs peuvent se référer à l’enquête de Vasseur pour plus d’informations sur les différentes technologies de couche physique et de liaison pour la communication entre les objets intelligents. - Couche d’adaptation. IPv6 est considéré comme le meilleur protocole de communication dans le domaine IoT en raison de son évolutivité et de sa stabilité. Ces protocoles IP volumineux n’étaient pas initialement considérés comme adaptés à la communication dans des scénarios avec des liaisons sans fil de faible puissance telles que IEEE 802.15.4.

6LoWPAN, acronyme d’IPv6 sur les réseaux personnels sans fil à faible puissance, est une norme très populaire pour les communications sans fil. Il permet la communication en utilisant IPv6 via le protocole IEEE 802.15.4. Cette norme définit une couche d’adaptation entre la couche liaison 802.15.4 et la couche transport. Les appareils 6LoWPAN peuvent communiquer avec tous les autres appareils IP sur Internet. Le choix d’IPv6 est dû au grand espace d’adressage disponible dans IPv6. Les réseaux 6LoWPAN se connectent à Internet via une passerelle (WiFi ou Ethernet), qui prend également en charge le protocole de conversion entre IPv4 et IPv6, car l’Internet déployé aujourd’hui est principalement IPv4. Les en-têtes IPv6 ne sont pas assez petits pour tenir dans le petit MTU de 127 octets de la norme 802.15.4. Par conséquent, la compression et la fragmentation des paquets pour ne transporter que les informations essentielles est une optimisation effectuée par la couche d’adaptation.

Plus précisément, la couche d’adaptation effectue les trois optimisations suivantes afin de réduire la surcharge de communication [55]: ( i ) La compression d’en-tête 6loWPAN définit la compression d’en-tête des paquets IPv6 pour diminuer la surcharge d’IPv6. Certains des champs sont supprimés car ils peuvent être dérivés d’informations au niveau de la liaison ou peuvent être partagés entre plusieurs paquets. (Ii) Fragmentation : la taille MTU minimale (unité de transmission maximale) d’IPv6 est de 1280 octets. En revanche, la taille maximale d’une trame dans IEEE 802.15.4 est de 127 octets. Par conséquent, nous devons fragmenter le paquet IPv6. Ceci est effectué par la couche d’adaptation. (Iii) Le transfert de couche liaison 6LoWPAN prend également en charge le maillage sous routage, ce qui est fait au niveau de la couche liaison en utilisant des adresses courtes au niveau du lien plutôt que dans la couche réseau. Cette fonction peut être utilisée pour communiquer au sein d’un réseau 6LoWPAN. - Couche réseau. La couche réseau est responsable du routage des paquets reçus de la couche transport. Le groupe de travail IETF Routing over Low Power and Lossy Networks (ROLL) a développé un protocole de routage (RPL) pour les réseaux à faible puissance et avec pertes (LLN).

Pour de tels réseaux, RPL est un protocole de routage ouvert, basé sur des vecteurs de distance. Il décrit comment un graphe acyclique dirigé orienté vers la destination (DODAG) est construit avec les nœuds après l’échange de vecteurs de distance. Un ensemble de contraintes et une fonction objective sont utilisés pour construire le graphe avec le meilleur chemin. La fonction et les contraintes objectives peuvent différer par rapport à leurs exigences. Par exemple, les contraintes peuvent être d’éviter les nœuds alimentés par batterie ou de préférer les liens chiffrés. La fonction objective peut viser à minimiser la latence ou le nombre attendu de paquets à envoyer.

La création de ce graphique commence à partir du nœud racine. La racine commence à envoyer des messages aux nœuds voisins, qui traitent ensuite le message et décident de se joindre ou non en fonction des contraintes et de la fonction objective. Par la suite, ils transmettent le message à leurs voisins. De cette manière, le message se déplace jusqu’aux nœuds feuilles et un graphique est formé. Maintenant, tous les nœuds du graphique peuvent envoyer des paquets vers le haut, saut par saut, à la racine. Nous pouvons réaliser un algorithme de routage point à point comme suit. Nous envoyons des paquets à un ancêtre commun, à partir duquel il se déplace vers le bas (vers les feuilles) pour atteindre la destination.

Pour gérer les besoins en mémoire des nœuds, les nœuds sont classés en nœuds de stockage et non de stockage en fonction de leur capacité à stocker des informations de routage. Lorsque les nœuds sont dans un mode sans stockage et qu’un chemin descendant est en cours de construction, les informations de route sont attachées au message entrant et transmises plus loin jusqu’à la racine. La racine reçoit l’intégralité du chemin d’accès dans le message et envoie un paquet de données avec le message de chemin d’accès au tronçon de destination par saut. Mais il y a un compromis ici car les nœuds non stockeurs ont besoin de plus de puissance et de bande passante pour envoyer des informations de route supplémentaires car ils n’ont pas la mémoire pour stocker les tables de routage. - Couche de transport. TCP n’est pas une bonne option pour la communication dans des environnements à faible consommation d’énergie car il a une surcharge importante en raison du fait qu’il s’agit d’un protocole orienté connexion. Par conséquent, UDP est préféré car il s’agit d’un protocole sans connexion et a une faible surcharge.

- Couche d’application. La couche application est responsable du formatage et de la présentation des données. La couche d’application sur Internet est généralement basée sur HTTP. Cependant, HTTP ne convient pas dans les environnements à ressources limitées car il est de nature assez verbeuse et entraîne donc une surcharge d’analyse importante. De nombreux protocoles alternatifs ont été développés pour les environnements IoT tels que CoAP (Constrained Application Protocol) et MQTT (Message Queue Telemetry Transport). (A) Constrainted Application Protocol : CoAP peut être considéré comme une alternative à HTTP. Il est utilisé dans la plupart des applications IoT. Contrairement à HTTP, il intègre des optimisations pour les environnements d’application contraints. Il utilise le format de données EXI (Efficient XML Interchanges), qui est un format de données binaire et est beaucoup plus efficace en termes d’espace par rapport au HTML / XML en texte brut. Les autres fonctionnalités prises en charge sont la compression d’en-tête, la découverte des ressources, la configuration automatique, l’échange de messages asynchrone, le contrôle de l’encombrement et la prise en charge des messages de multidiffusion. Il existe quatre types de messages dans CoAP : non confirmable, confirmable, reset (nack) et acquittement. Pour une transmission fiable sur UDP, des messages confirmables sont utilisés. La réponse peut être superposée dans l’accusé de réception lui-même. En outre, il utilise DTLS (Datagram Transport Layer Security) à des fins de sécurité. (B) Transport par télémétrie Message Queue : MQTT est un protocole de publication / abonnement qui s’exécute sur TCP. Il a été développé par IBM principalement en tant que protocole client / serveur. Les clients sont des éditeurs / abonnés et le serveur agit comme un courtier auquel les clients se connectent via TCP. Les clients peuvent publier ou s’abonner à un sujet. Cette communication a lieu via le courtier dont le travail est de coordonner les abonnements et également d’authentifier le client pour la sécurité. MQTT est un protocole léger, ce qui le rend adapté aux applications IoT. Mais en raison du fait qu’il s’exécute sur TCP, il ne peut pas être utilisé avec tous les types d’applications IoT. De plus, il utilise du texte pour les noms des sujets, ce qui augmente sa surcharge.

MQTT-S / MQTT-SN est une extension de MQTT [60], qui est conçue pour les appareils à faible consommation et à faible coût. Il est basé sur MQTT mais présente quelques optimisations pour les WSN comme suit [61]. Les noms de rubrique sont remplacés par des ID de rubrique, ce qui réduit les frais généraux de transmission. Les sujets n’ont pas besoin d’être enregistrés car ils sont pré-enregistrés. Les messages sont également divisés afin que seules les informations nécessaires soient envoyées. De plus, pour économiser l’énergie, il existe une procédure hors ligne pour les clients en veille. Les messages peuvent être mis en mémoire tampon et lus ultérieurement par les clients lorsqu’ils se réveillent. Les clients se connectent au courtier via un périphérique de passerelle, qui réside dans le réseau de capteurs et se connecte au courtier.

Bluetooth Low Energy (BLE)

Bluetooth Low Energy, également connu sous le nom de « Bluetooth Smart », a été développé par le Bluetooth Special Interest Group. Il a une portée relativement plus courte et consomme moins d’énergie par rapport aux protocoles concurrents. La pile de protocoles BLE est similaire à la pile utilisée dans la technologie Bluetooth classique. Il se compose de deux parties : contrôleur et hôte. La couche physique et la couche liaison sont implémentées dans le contrôleur. Le contrôleur est généralement un SOC (System on Chip) avec une radio. Les fonctionnalités des couches supérieures sont incluses dans l’hôte. BLE n’est pas compatible avec le Bluetooth classique. Voyons les différences entre le Bluetooth classique et le BLE.

La principale différence est que BLE ne prend pas en charge le streaming de données. Au lieu de cela, il prend en charge le transfert rapide de petits paquets de données (la taille des paquets est petite) avec un débit de données de 1 Mbps.

Il existe deux types d’appareils dans BLE : maître et esclave. Le maître agit comme un appareil central qui peut se connecter à différents esclaves. Considérons un scénario IoT où un téléphone ou un PC sert de maître et des appareils mobiles tels qu’un thermostat, un tracker de fitness, une montre intelligente ou tout autre appareil de surveillance agit comme esclave. Dans de tels cas, les esclaves doivent être très économes en énergie. Par conséquent, pour économiser de l’énergie, les esclaves sont par défaut en mode veille et se réveillent périodiquement pour recevoir des paquets du maître.

Dans le Bluetooth classique, la connexion est toujours active même si aucun transfert de données n’est en cours. De plus, il prend en charge 79 canaux de données (largeur de bande de canal de 1 MHz) et un débit de données de 1 million de symboles / s, tandis que BLE prend en charge 40 canaux avec une largeur de bande de canaux de 2 MHz (double du Bluetooth classique) et un débit de données de 1 million de symboles / s. BLE prend en charge les exigences de faible cycle de service car sa taille de paquet est petite et le temps nécessaire pour transmettre le plus petit paquet est aussi petit que 80 µs. La pile de protocoles BLE prend également en charge la communication IP. Une expérience menée par Siekkinen a enregistré le nombre d’octets transférés par joule pour montrer que le BLE consomme beaucoup moins d’énergie par rapport aux protocoles concurrents tels que Zigbee. L’efficacité énergétique du BLE est 2,5 fois meilleure que celle du Zigbee.

WiFi basse consommation

L’alliance WiFi a récemment développé « WiFi HaLow », qui est basé sur la norme IEEE 802.11ah. Il consomme moins d’énergie qu’un appareil WiFi traditionnel et a également une portée plus longue. C’est pourquoi ce protocole convient aux applications de l’Internet des objets. La portée du WiFi HaLow est presque le double de celle du WiFi traditionnel.

Comme les autres appareils WiFi, les appareils prenant en charge WiFi HaLow prennent également en charge la connectivité IP, ce qui est important pour les applications IoT. Examinons les spécifications de la norme IEEE 802.11ah. Cette norme a été développée pour gérer les scénarios de réseau de capteurs sans fil, où les appareils sont soumis à des contraintes énergétiques et nécessitent une communication à relativement longue portée. IEEE 802.11ah fonctionne dans la bande sous-gigahertz (900 MHz). En raison de la fréquence relativement basse, la plage est plus longue car les ondes de fréquence plus élevée souffrent d’une atténuation plus élevée. Nous pouvons étendre la portée (actuellement 1 km) en abaissant davantage la fréquence ; cependant, le débit de données sera également inférieur et donc le compromis n’est pas justifié. IEEE 802.11ah est également conçu pour prendre en charge les grands réseaux en forme d’étoile, où de nombreuses stations sont connectées à un seul point d’accès.

Zigbee

Il est basé sur la norme de protocole de communication IEEE 802.15.4 et est utilisé pour les réseaux personnels ou PAN. La norme IEEE 802.15.4 a des couches MAC et physiques de faible puissance et a déjà été expliquée dans la section 7.3. Zigbee a été développé par l’alliance Zigbee, qui travaille pour des solutions de communication fiables, à faible consommation d’énergie et bon marché. La portée de communication des appareils Zigbee est très petite (10 à 100 mètres). Les détails des couches réseau et application sont également spécifiés par la norme Zigbee. Contrairement à BLE, la couche réseau fournit ici un routage multi-sauts.

Il existe trois types d’appareils dans un réseau Zigbee: FFD (appareil entièrement fonctionnel), RFD (appareil fonctionnel réduit) et un coordinateur Zigbee. Un nœud FFD peut en outre servir de routeur. Zigbee prend en charge les topologies en étoile, arborescente et maillée. Le schéma de routage dépend de la topologie. Les autres fonctionnalités de Zigbee sont la découverte et la maintenance des itinéraires, la prise en charge des nœuds rejoignant / quittant le réseau, les adresses courtes 16 bits et le routage multi – sauts.

Le cadre de communication et de développement d’applications distribuées est fourni par la couche application. La couche d’application se compose d’objets d’application (APO), d’une sous-couche d’application (APS) et d’un objet périphérique Zigbee (ZDO). Les APO sont répartis sur les nœuds du réseau. Ce sont des logiciels qui contrôlent le matériel sous-jacent du périphérique (exemples : commutateur et transducteur). Les services de gestion des appareils et du réseau sont fournis par le ZDO, qui sont ensuite utilisés par les APO. Les services de transfert de données sont fournis par la sous-couche d’application aux APO et ZDO. Il est responsable de la communication sécurisée entre les objets d’application. Ces fonctionnalités peuvent être utilisées pour créer une grande application distribuée.

Intégration de RFID et WSN

La RFID et les réseaux de capteurs sans fil (WSN) sont deux technologies importantes dans le domaine IoT. La RFID ne peut être utilisée que pour l’identification d’objets, mais les WSN ont un objectif bien plus important. Les deux sont très différents, mais leur fusion présente de nombreux avantages. Les composants suivants peuvent être ajoutés à la RFID pour améliorer son utilisation :

- Capacités de détection

- Communication multi-boutiques

- Intelligence

La RFID est peu coûteuse et utilise très peu d’énergie. C’est pourquoi son intégration avec WSN est très utile. L’intégration est possible des manières suivantes :

- Intégration d’étiquettes RFID avec des capteurs : Les étiquettes RFID avec des capacités de détection sont appelées étiquettes de capteur. Ces étiquettes de capteur détectent les données de l’environnement, puis le lecteur RFID peut lire ces données détectées à partir de l’étiquette. Dans de tels cas, des protocoles RFID simples sont utilisés, où il n’y a qu’une seule communication de saut. Les technologies de détection RFID peuvent être classées en fonction de la puissance requise des étiquettes de capteur, comme expliqué précédemment dans la section sur les RFID (actives et passives) (voir la section 5.5).

- Intégration des étiquettes RFID avec les nœuds WSN : les capacités de communication des étiquettes de capteur sont limitées à un seul saut. Pour étendre ses capacités, l’étiquette du capteur est équipée d’un émetteur-récepteur sans fil, d’un peu de mémoire Flash et de capacités de calcul telles qu’elle peut initier la communication avec d’autres nœuds et appareils sans fil. Les nœuds peuvent ainsi être utilisés pour former un réseau maillé sans fil. Dans de tels réseaux, les étiquettes de capteur peuvent communiquer entre elles sur une large plage (via des sauts intermédiaires). Avec des capacités de traitement supplémentaires au niveau d’un nœud, nous pouvons réduire la quantité nette de données communiquées et ainsi augmenter l’efficacité énergétique du WSN.

- Intégration des lecteurs RFID avec les nœuds WSN: ce type d’intégration est également fait pour augmenter la gamme de Lecteurs d’étiquettes RFID. Les lecteurs sont équipés d’émetteurs-récepteurs sans fil et de microcontrôleurs afin qu’ils puissent communiquer entre eux et, par conséquent, les données d’étiquette peuvent atteindre un lecteur, qui n’est pas dans la portée de cette étiquette. Il tire parti de la communication multi – magasins des périphériques de réseau de capteurs sans fil. Les données de tous les lecteurs RFID du réseau atteignent finalement une passerelle centrale ou une station de base qui traite les données ou les envoie à un serveur distant.

Ces types de solutions intégrées ont de nombreuses applications dans un ensemble diversifié de domaines tels que la sécurité, les soins de santé et la fabrication.

Réseaux étendus à faible puissance (LPWAN)

Discutons maintenant d’un protocole de communication à longue portée dans les dispositifs à contrainte de puissance. La classe de protocoles LPWAN est constituée de technologies de communication à faible débit pour de tels scénarios IoT.

Voyons maintenant quelques-unes des technologies les plus courantes dans ce domaine. IoT à bande étroite : il s’agit d’une technologie conçue pour un grand nombre d’appareils soumis à des contraintes énergétiques. Il faut donc réduire le débit binaire. Ce protocole peut être déployé avec les spectres GSM et LTE du téléphone cellulaire. Les vitesses de liaison descendante varient entre 40 kbps (LTE M2) et 10 Mbps (LTE catégorie 1). Sigfox : c’est un protocole de plus qui utilise la communication à bande étroite (10 MHz). Il utilise des sections libres du spectre radioélectrique (bande ISM) pour transmettre ses données. Au lieu des réseaux 4G, Sigfox se concentre sur l’utilisation de très longues ondes. Ainsi, la portée peut augmenter jusqu’à 1000 kms. De ce fait, l’énergie de transmission est nettement inférieure (0,1%) que les téléphones portables contemporains. Encore une fois, le coût est la bande passante. Il ne peut transmettre que 12 octets par message et un appareil est limité à 140 messages par jour. Cela est raisonnable pour de nombreux types d’applications : applications sous-marines, envoi de codes de contrôle (d’urgence), géolocalisation, surveillance de sites distants et applications médicales. En apesanteur : il utilise une méthode basée sur un décalage de phase binaire différentiel pour transmettre des signaux à bande étroite. Pour éviter les interférences, le protocole saute sur les bandes de fréquences (au lieu d’utiliser CSMA). Il prend en charge le cryptage cryptographique et la mobilité. Parallèlement au saut de fréquence, deux mécanismes supplémentaires sont utilisés pour réduire les collisions. Le service de liaison descendante utilise un accès multiple par répartition dans le temps (TDMA) et le service de liaison montante utilise plusieurs sous-canaux qui sont d’abord alloués aux nœuds de transmission en contactant un serveur central. Certaines applications incluent les compteurs intelligents, le suivi des véhicules, la surveillance de la santé et la surveillance des machines industrielles. Neul : ce protocole fonctionne dans la bande inférieure à 1 GHz. Il utilise de petits morceaux du spectre des espaces blancs de la télévision pour créer des réseaux à faible coût et à faible puissance avec une évolutivité très élevée. Il a une portée de 10 km et utilise le protocole Weightless pour la communication. LoRaWAN : ce protocole est similaire à Sigfox. Il cible les applications de réseau étendu et est conçu pour être un protocole de faible puissance. Ses débits de données peuvent varier de 0,3 kbps à 50 kbps, et il peut être utilisé dans un environnement urbain ou suburbain (2 à 5 km de portée dans une zone urbaine surpeuplée). Il a été conçu pour servir de norme pour les protocoles IoT à longue portée. Il dispose ainsi de fonctionnalités pour prendre en charge la mutualisation, activer plusieurs applications et inclure plusieurs domaines de réseau différents.

Protocoles de couche application légers

Outre les protocoles de couche physique et MAC, nous avons également besoin de protocoles de couche application pour les réseaux IoT. Ces protocoles légers doivent être capables de transporter des messages d’application, tout en réduisant simultanément la puissance autant que possible.

OMA Lightweight M2M (LWM2M) est l’un de ces protocoles. Il définit le protocole de communication entre un serveur et un appareil. Les dispositifs ont souvent des capacités limitées et sont donc appelés dispositifs contraints. Les principaux objectifs du protocole OMA sont les suivants :

- Gestion des périphériques à distance.

- Transfert des données / informations de service entre les différents nœuds du réseau LWM2M.