Compréhension et conception de services avec la blockchain (Bitcoin, Ethereum)

Résumé de la publication

Cette technologie est une invention qui risque de changer complètement les cartes dans tous les domaines, on peut déjà voir son application dans les domaines nécessitant un tier de confiance, comme la monnaie avec différents concept comme les cryptomonnaies même plus encore avec la monnaie libre qui est un système qui permet la création monétaire directement par les utilisateurs, il y aura aussi de grands changements dans la logistique, les sites permettant la mise en relation comme Airbnb, Uber, blabla car, etc.

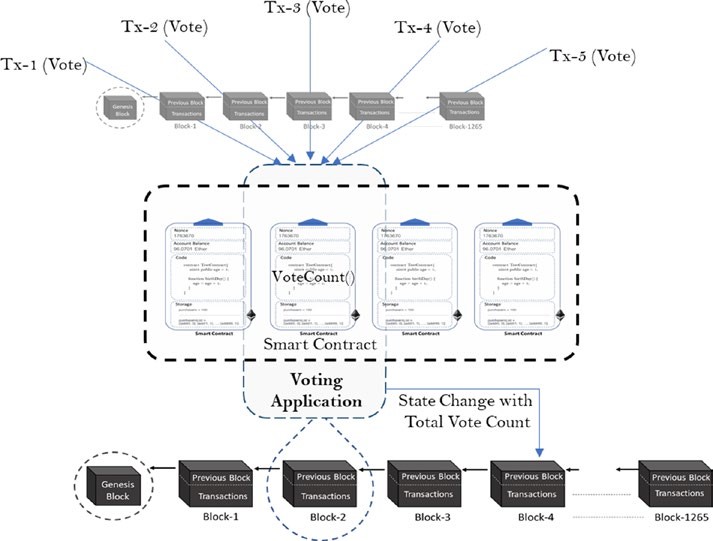

Ses applications sont nombreuses, on peut même espérer organiser une démocratie, une vraie démocratie ou chaque citoyen pourrait faire valoir son vote. On peut même dans un futur proche avoir l’ambition de gérer la politique d’un politique à partir d’une blockchain et d’une IA. Beaucoup d’essais, de réflexions sont en cours.

Concernant l’article, Nous allons aborder la technologie de la blockchain par des exemples pour vous permettre de comprendre le nouveau paradigme qui est proposé grâce à cette technologie.

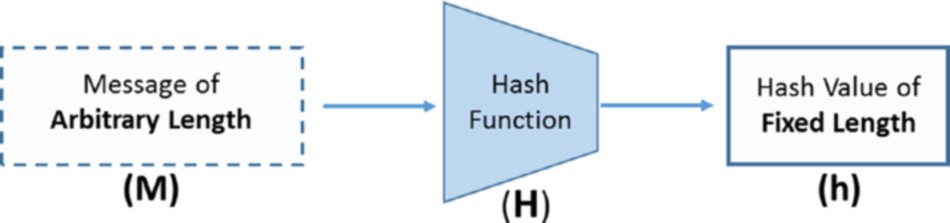

Ensuite nous prendrons le temps de comprendre la valeur ajoutée de la blockchain avec des exemples illustrés, ensuite nous expliquerons les concepts permettant de réaliser une blockchain et ses variantes possibles que ce soit les méthodes de consensus, les fonctions de hachage, etc. Nous détaillerons comment s’organise la sécurité d’une blockchain pour se prémunir des fraudes de type double dépense, création de transaction frauduleuse, etc.

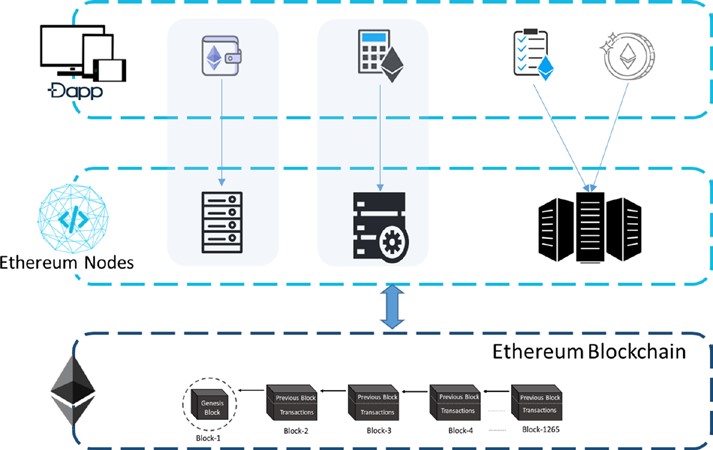

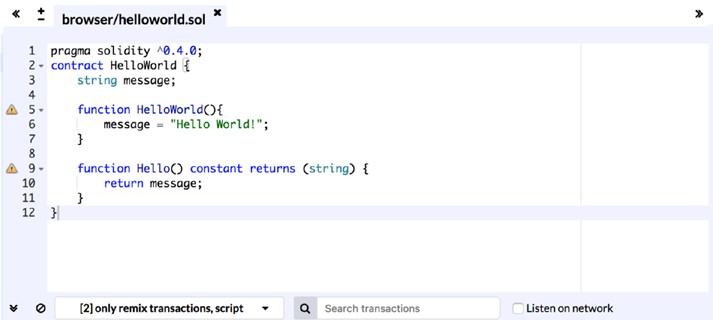

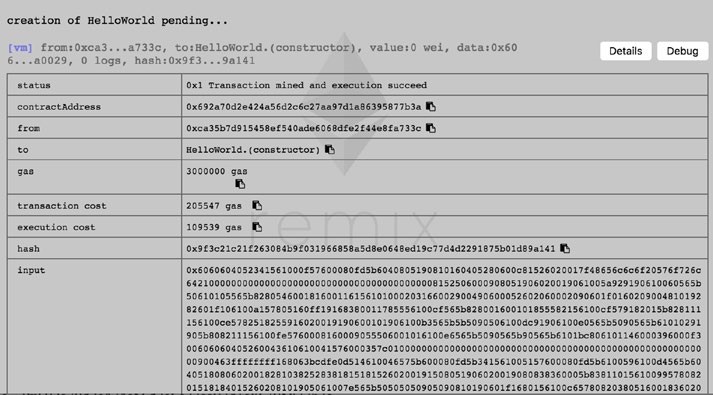

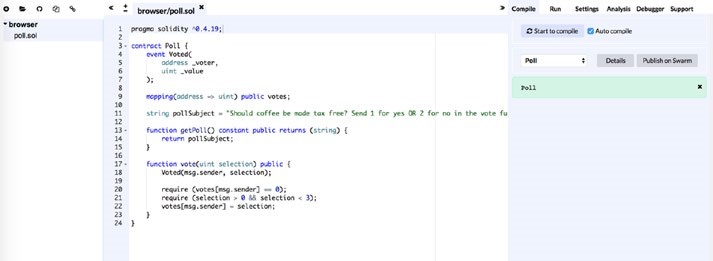

Nous verrons par la suite les typiques de fonctionnement de la blockchain Bitcoin et Ethereum. Pour finir, nous développerons une application permettant de voter via une blockchain avec Ethereum et les fonctions du Dapp.

Vous serez enfin apte à comprendre tous les enjeux autour de la blockchain, son fonctionnement et tous les articles techniques de la presse informatique liés à la blockchain.

Objectifs de la publication

- Comprendre le fonctionnement de la monnaie et de la blockchain

- Comprendre le fonctionnement de Bitcoin

- Comprendre le fonctionnement d’Ethereum

- Développement d’application pour la Blockchain

- Construction d’une application pour la Blockchain

CHAPITRE 1 Introduction à la Blockchain

Blockchain est la nouvelle vague de perturbations qui a déjà commencé à repenser les interactions commerciales, sociales et politiques, et tout autre moyen d’échange de valeur. Encore une fois, il ne s’agit pas seulement d’un changement, mais d’un phénomène rapide qui est déjà en mouvement et annonce un nouveau paradigme. On compte déjà plus de 40 institutions financières de premier plan et de nombreuses entreprises au travers des industries qui ont commencé à explorer la blockchain pour réduire les coûts de transaction, accélérer le temps de transaction, réduire le risque de fraude, et d’éliminer l’intermédiaire ou les services intermédiaires dans tous un grand nombre de domaines. Certains essaient de réinventer les systèmes et services existants pour les amener à un nouveau niveau et aussi trouver de nouveaux types d’offres de services et d’autres réinvente leurs métiers au travers de la blockchain.

Nous couvrirons la blockchain plus en détail tout au long de l’article. Vous pouvez suivre les chapitres sur la barre à droite sur la blockchain ou choisissez seulement ceux qui vous sont pertinents. Ce chapitre explique ce qu’est la blockchain, comment elle a évolué, et son importance dans le monde d’aujourd’hui avec quelques utilisations et cas d’utilisation. Commençons par détailler au travers de son histoire la blockchain.

Histoire de Blockchain

L’une des premières perturbations numériques connues qui a jeté les bases d’Internet a été le TCP/IP (Protocole de contrôle de la transmission/Protocole Internet) dans les années 1970. Avant TCP/IP, c’était l’ère de la commutation de circuit, qui exigeait une connexion dédiée entre deux parties pour que la communication se produise. TCP/IP a mis au jour sa conception de commutation de paquets, qui était plus ouverte et peer-to-peer sans avoir besoin de préétablir une ligne dédiée entre les parties.

Lorsque l’Internet a été rendu accessible au public par l’entremise du World Wide Web (WWW) au début des années 1990, il était censé être plus ouvert et plus égalitaire. C’est parce qu’il a été construit au sommet de l’ouvert et décentralisé TCP / IP. Lorsque toute nouvelle technologie, en particulier révolutionnaire, frappe le marché, soit elles s’estompent d’elles-mêmes, soit elles créent un tel impact qu’elles deviennent la norme acceptée. Les gens se sont adaptés à la révolution WWW et ont tiré parti des avantages qu’elle avait à offrir de toutes les manières possibles. En conséquence, le World Wide Web a commencé à se dessiner d’une manière qui n’aurait peut-être pas été la façon exacte dont il a été imaginé. Il aurait pu être plus ouvert, plus accessible et plus égalitaire. Beaucoup de nouvelles technologies et d’entreprises ont commencé à s’appuyer sur elle et elle est devenue ce qu’elle est aujourd’hui, plus centralisée. Lentement et graduellement, les gens s’habituent à ce que la technologie offre.

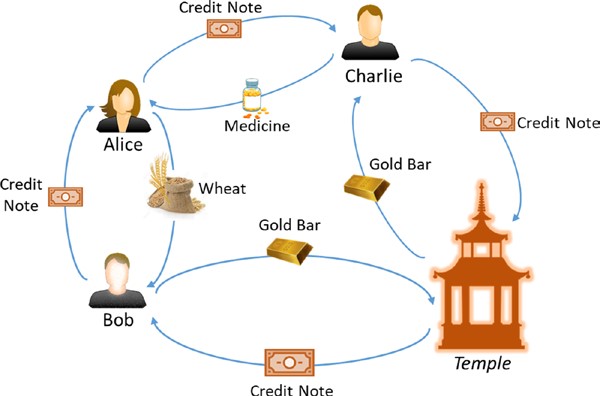

Examinons de plus près le système bancaire et son évolution. À partir de l’époque du système de troc jusqu’aux monnaies fiduciaires, il n’y avait pas de réelle différence entre une transaction et son règlement parce qu’il ne s’agissait pas de deux entités distinctes. Par exemple, si Alice devait payer 10 € à Bob, elle remettait simplement un billet de 10 € à Bob et la transaction s’effectuait. Aucune banque n’était nécessaire pour débiter 10 € du compte d’Alice et de créditer de la même chose sur le compte de Bob ou d’établir un système de confiance pour s’assurer qu’Alice ne trompe pas Bob. Toutefois, les transactions directes avec quelqu’un qui n’est pas physiquement présent à proximité restaient difficiles. Ainsi, les systèmes bancaires ont évolué avec beaucoup plus d’offres de services et ont permis des transactions dans tous les coins du monde. Avec l’aide d’Internet, la géographie n’était plus une limitation et les services bancaires sont devenus plus faciles que jamais. Pas seulement les banques d’ailleurs : l’Internet a facilité de nombreux types différents d’échange de valeur sur le web.

La technologie a permis à quelqu’un de l’Inde de faire une transaction monétaire avec quelqu’un au Royaume-Uni, mais avec un certain coût. Il faut des jours pour régler de telles transactions et elles sont coûteuses. Une banque était toujours nécessaire pour imposer la confiance et assurer la sécurité de telles transactions entre deux parties ou plus. Et si la technologie pouvait permettre la confiance et la sécurité sans ces systèmes intermédiaires et centralisés ?

D’une manière ou d’une autre, cette partie (de la technologie imposant la confiance) manquait à l’appel, ce qui a entraîné le développement de systèmes centralisés tels que les banques, les services d’entiercement, les chambres de compensation, les bureaux d’enregistrement et de nombreuses autres institutions de ce type. Au sein de l’UE, on peut le modéliser par le système SEPA et l’une de ses briques les TARGET.

La Blockchain quant à elle, s’avère être cette pièce manquante du puzzle de la révolution Internet qui facilite un système sans confiance d’une manière cryptographiquement sécurisée.

Satoshi Nakamoto, le pseudonyme que le monde connaît, a dû sentir que les systèmes monétaires n’ont pas été touchés par la révolution technologique depuis les années 1980. Les banques ont formé les institutions centralisées qui maintenaient les registres des transactions, gouvernaient les interactions, faisaient respecter la confiance et la sécurité et réglementaient l’ensemble du système. L’ensemble du commerce repose sur ces institutions financières, qui servent de tiers de confiance pour traiter les paiements. La médiation des institutions financières augmente les coûts et le temps de règlement d’une transaction, et limite également la taille des transactions. La médiation était nécessaire pour régler les différends, mais cela signifiait que la transaction complètement non réversible n’était jamais possible. Il en a résulté une situation où la confiance était nécessaire pour que quelqu’un interagisse avec un autre. Certes, ce système bureaucratique a dû changer pour suivre la transformation numérique attendue de l’économie.

Ainsi, Satoshi a inventé une crypto-monnaie appelée Bitcoin qui a été activée par la technologie sous-jacente – blockchain. Bitcoin n’est qu’un cas d’utilisation monétaire de la blockchain qui s’attaque à la faiblesse inhérente des modèles basés sur la confiance. Nous allons approfondir les fondamentaux des Bitcoins et de la blockchain dans cet article.

Qu’est-ce que la Blockchain ?

L’Internet a révolutionné de nombreux aspects de la vie, de la société et des affaires. Cependant, nous avons appris dans la section précédente que la façon dont les gens et les organisations exécutent des transactions les uns avec les autres n’a pas beaucoup changé au cours des deux dernières décennies. Blockchain est considéré comme le composant qui complète le puzzle Internet et le rend plus ouvert, plus accessible et plus fiable.

Pour comprendre la blockchain, il faut la comprendre à la fois d’un point de vue commercial et technique. Comprenons d’abord dans un contexte de transaction d’affaires pour obtenir le “quoi” de celui-ci, puis nous examinerons la technicité pour comprendre le “comment” de celui-ci dans les chapitres suivants.

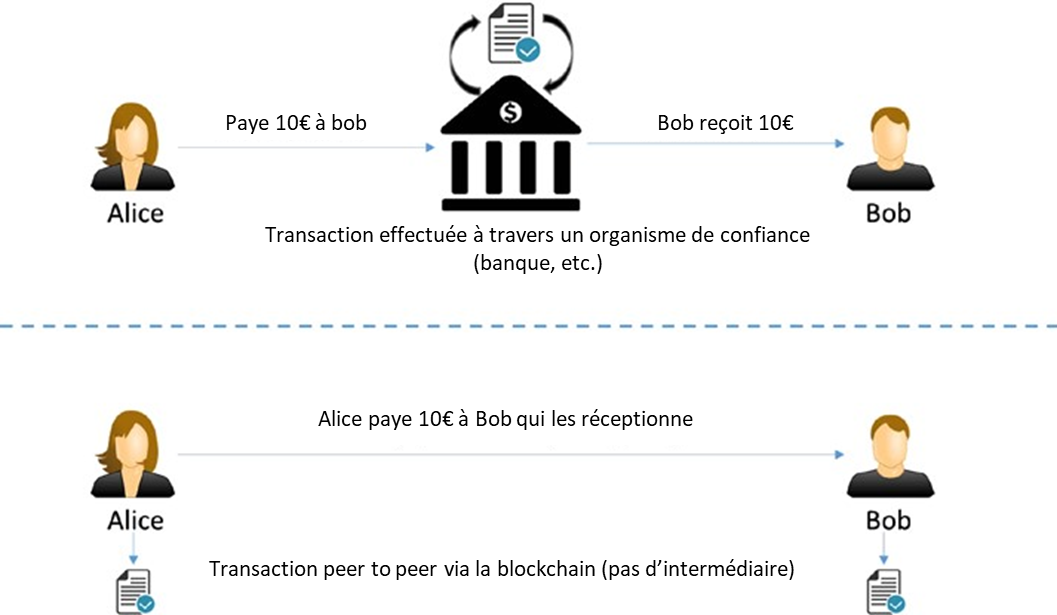

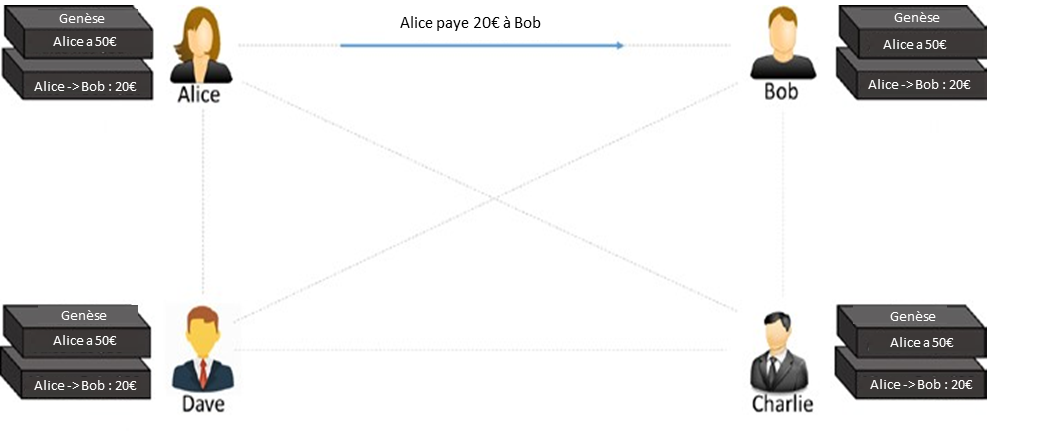

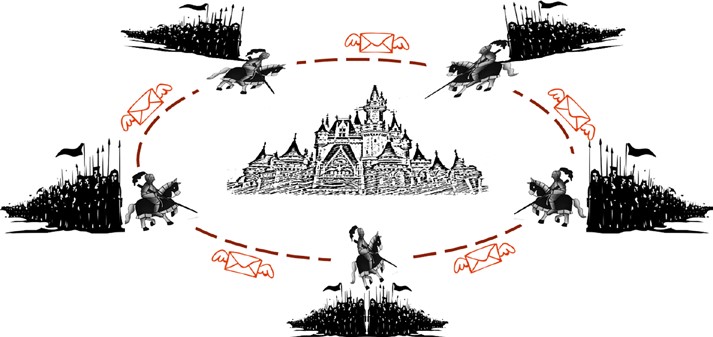

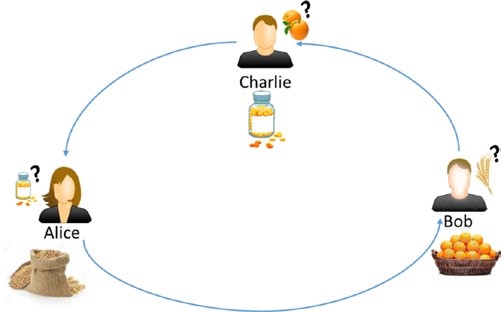

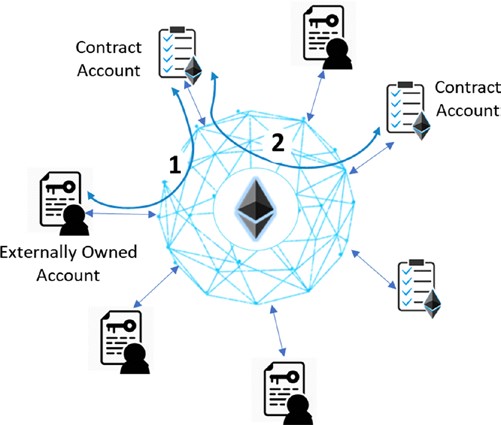

Blockchain est un système d’enregistrements pour traiter la valeur (pas seulement l’argent !) d’une manière peer-to-peer. Ce que cela signifie, c’est qu’il n’y a pas besoin d’un intermédiaire de confiance comme les banques, les courtiers ou d’autres services d’entiercement pour servir de tiers de confiance. Par exemple, si Alice paie à Bob 10 €, pourquoi passerait-elle par une banque ? Jetez un œil à la figure 1-1.

Figure 1-1. Transaction par un intermédiaire de confiance par rapport à la transaction peer-to-peer

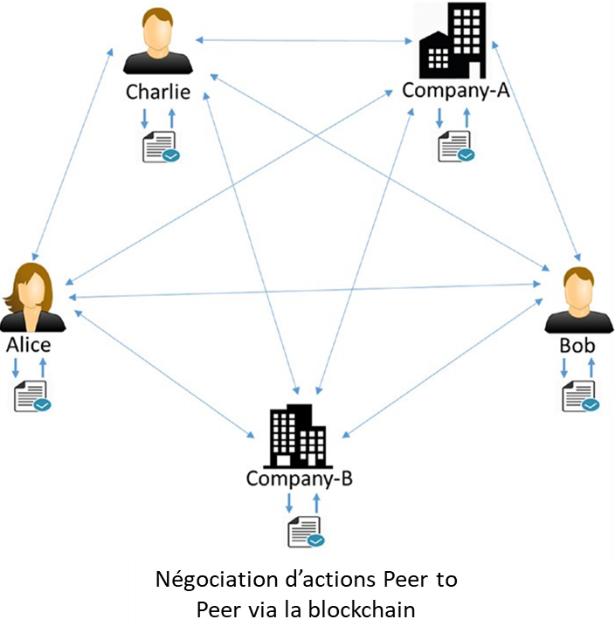

Examinons un exemple différent maintenant. Une transaction d’actions typique se produit en quelques secondes, mais son règlement prend des semaines (voir les soldes Target). Est-il souhaitable en cette ère numérique ? Certainement pas ! La figure 1-2 illustre la situation actuelle.

Figure 1-2. Opérations d’actions par l’intermédiaire d’une chambre de compensation intermédiaire

Si quelqu’un veut acheter des actions d’une entreprise ou d’une personne, il peut simplement l’acheter directement auprès d’eux avec un règlement instantané, sans avoir besoin de courtiers, de chambres de compensation ou d’autres institutions financières entre les deux. Une solution décentralisée et peer-to-peer à une telle situation peut être représentée comme dans la figure 1-3.

Figure 1-3. Négociation d’actions peer-to-peer

Notons que les transactions et les règlements ne sont pas deux entités différentes dans un paramètre blockchain ! Les transactions sont analogues, par exemple, aux transactions en monnaie fiduciaire ou si quelqu’un paie un autre billet de 10 €, il ne le possède plus et ce billet de 10 € est physiquement transféré au nouveau propriétaire.

Maintenant que vous comprenez la blockchain d’un point de vue fonctionnel, à un niveau élevé, examinons-la un peu techniquement, et la raison de la nommer “blockchain” devient plus claire. Nous verrons “Qu’est-ce” qu’il est en techniquement et laisser le “Comment” du fonctionnement au chapitre 2.

Lisez les énoncés suivants et ne vous inquiétez pas si les concepts ne permettent pas encore votre compréhension complète. Vous voudrez peut-être le revoir, mais soyez patient jusqu’à ce que vous ayez fini de lire cet article.

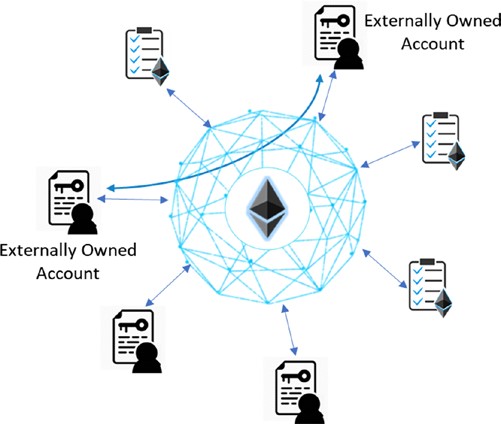

- Blockchain est un système peer-to-peer de transactions de valeurs sans tiers de confiance entre les deux.

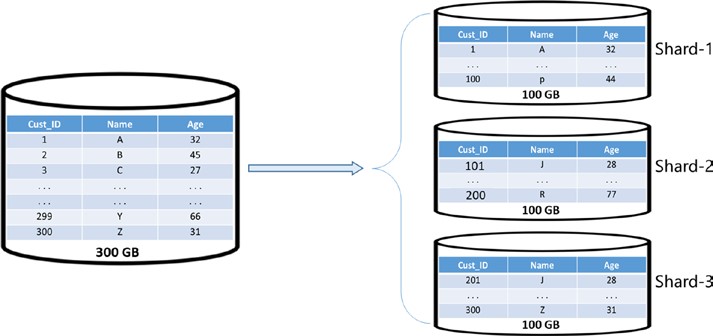

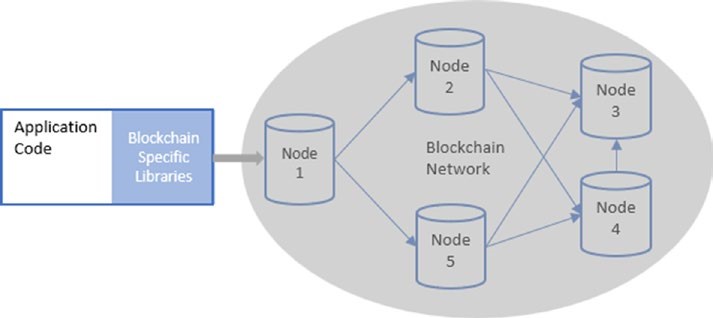

- Il s’agit d’un registre partagé, décentralisé et ouvert des transactions. Cette base de données de registre est reproduite sur un grand nombre de nœuds (les nœuds en informatique font référence à un serveur).

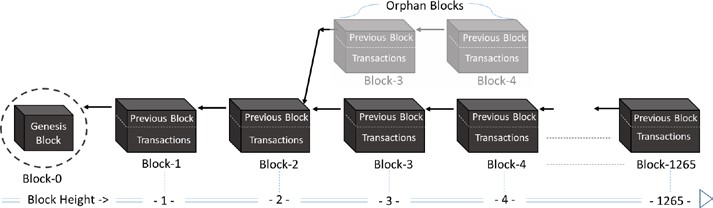

- Cette base de données de registre est une base de données d’ajout de transactions uniquement et ne peut pas être modifiée ou altérée. Cela signifie que chaque entrée est une entrée permanente. Toute nouvelle entrée sur elle est reflétée sur toutes les copies des bases de données hébergées sur différents nœuds. (Mais comme on dit il ne faut jamais dire jamais, il existe dans certains cas des possibilités d’altérer une transaction, mais pour cela il faut contrôler plus de 50 % des nœuds du réseau, nous ne ferons pas état de ce cas dans cet article.)

- Il n’est pas nécessaire que des tiers de confiance servent d’intermédiaires pour vérifier, sécuriser et régler les transactions.

- Il s’agit d’une autre couche au-dessus de l’Internet et peut coexister avec d’autres technologies Internet.

- Juste la façon dont TCP/ IP a été conçu pour atteindre un système ouvert, la technologie blockchain a été conçue pour permettre une véritable décentralisation. Dans un effort pour le faire, les créateurs de Bitcoin l’ont fait de façon « open-source » afin qu’elle puisse inspirer de nombreuses applications décentralisées.

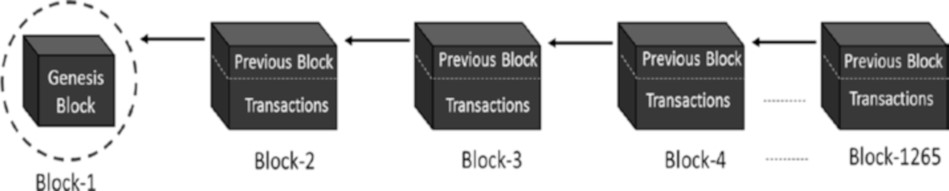

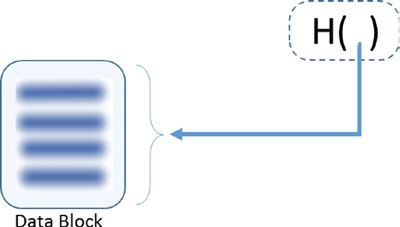

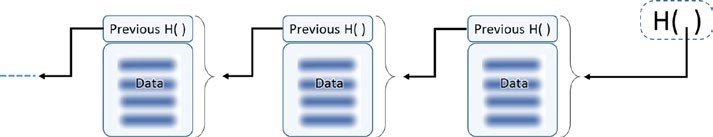

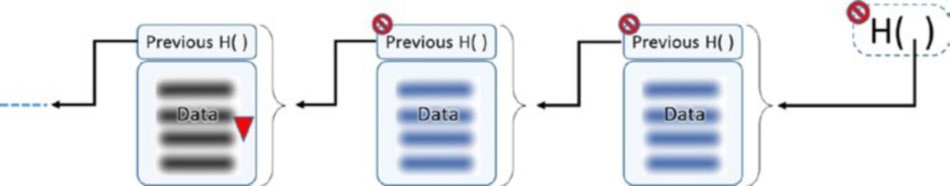

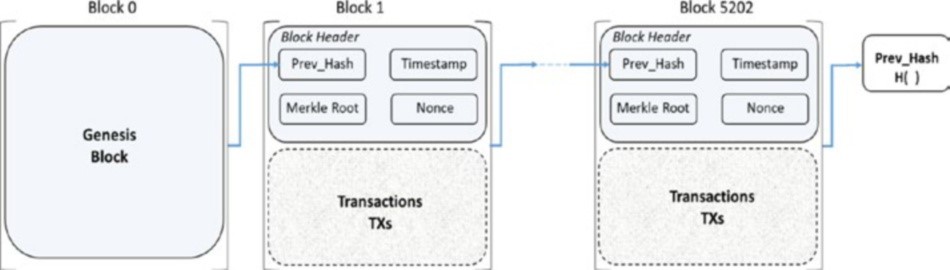

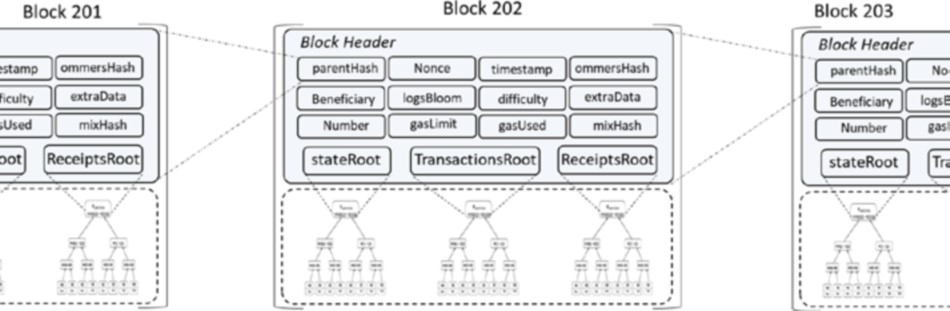

Une blockchain typique ressemble à ce qui est indiqué dans la figure 1-4.

Figure 1-4. La structure de données blockchain

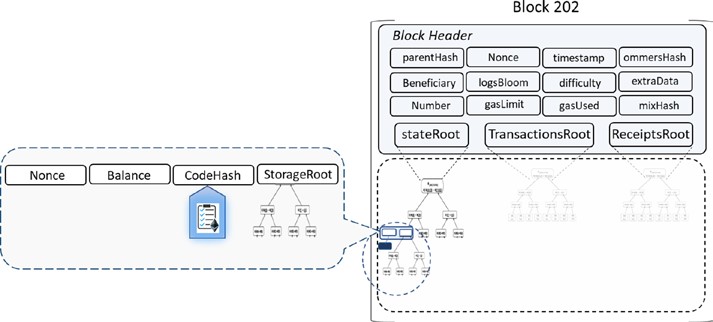

Chaque nœud sur le réseau blockchain a une copie identique de la blockchain montrée dans la figure 1-4, où chaque bloc est une collection de transactions, d’où le nom. Comme vous pouvez le voir, il y a deux parties principales dans chaque bloc. La partie “en-tête” (Header en anglais) renvoie au bloc précédent de la chaîne. Ce que cela signifie, c’est que chaque en-tête de bloc contient le hash du bloc précédent de sorte que personne ne peut modifier une transaction dans le bloc précédent. Nous examinerons plus en détail ce concept dans les chapitres suivants. L’autre partie d’un bloc est le “contenu” (Body content en anglais) qui a une liste validée des transactions, leurs montants, les adresses des parties concernées, et quelques détails supplémentaires. Ainsi, étant donné le dernier bloc, il est possible d’accéder à tous les blocs précédents dans une blockchain.

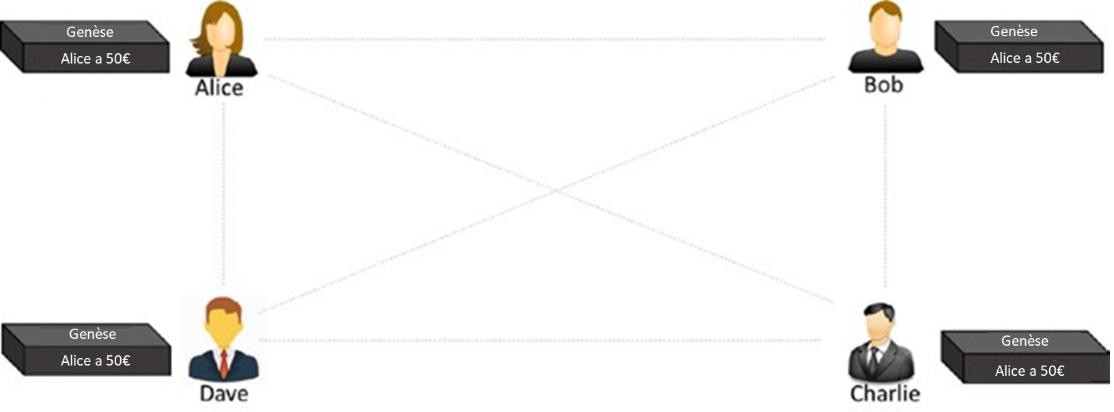

Prenons un exemple pratique et voyons comment les transactions ont lieu et le grand livre (ledger en anglais) est mis à jour à travers le réseau, pour voir comment ce système fonctionne :

Supposons qu’il y ait trois candidats — Alice, Bob et Charlie — qui effectuent des transactions monétaires l’un d’entre eux sur un réseau de blockchain. Passons en revue les transactions étape par étape pour comprendre les fonctionnalités ouvertes et décentralisées de la blockchain.

Étape 1 :

Supposons qu’Alice avait 50€ avec elle, ce qui est la genèse de toutes les transactions et que chaque nœud en est conscient, comme le montre la figure 1-5.

Figure 1-5. Le bloc de genèse

Étape 2 :

Alice fait une transaction en payant 20 $ à Bob. Observez comment la blockchain est mise à jour à chaque nœud, comme le montre la figure 1-6.

Figure 1-6. La première transaction

Étape 3 :

Bob fait une autre transaction en payant 10 $ à Charlie et la blockchain est mise à jour comme indiqué dans la figure 1-7.

Figure 1-7. La deuxième transaction

Notons que les données de transaction dans les blocs sont immuables. Toutes les transactions sont totalement irréversibles. Tout changement entraînerait une nouvelle transaction, qui serait validée par tous les nœuds contributeurs. Chaque nœud a sa propre copie de la blockchain.

S’il y a beaucoup de questions qui surgissent dans votre esprit, telles que « Et si Alice paye le même montant à Dave pour doubler le même montant, ou si elle fait un paiement sans avoir assez de fonds dans son compte ? », « Comment la sécurité est-elle assurée ?, et ainsi de suite! Nous allons aborder ces détails dans les chapitres suivants.

Systèmes centralisés vs décentralisés

La raison même pour laquelle nous pensons le débat sur la centralisation par rapport à la décentralisation est que la blockchain est conçue pour être décentralisée, défiant la conception centralisée. Cependant, les sternes décentralisées et centralisées ne sont pas toujours claires. Ils sont très mal définis et trompeurs dans de nombreux endroits. La raison en est qu’il n’y a presque pas de système purement centralisé ou décentralisé.

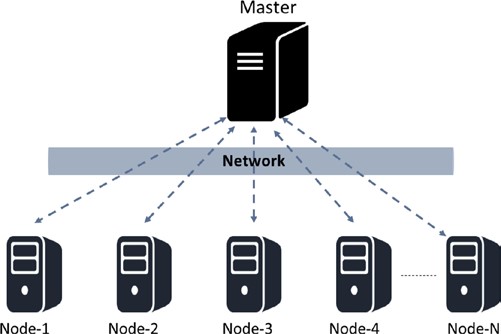

Qu’est-ce qu’un système distribué alors ? Juste pour la discussion actuelle, nous allons le comprendre et ensuite le retirer de la liste. Veuillez noter que si un système est centralisé ou décentralisé, il peut toujours être distribué. Un système distribué centralisé est un système dans lequel il y a, par exemple, un nœud maître chargé de décomposer les tâches ou les données et de distribuer la charge à travers les nœuds. D’autre part, un système distribué décentralisé est un système où il n’y a pas de nœud ” maître ” en tant que tel et pourtant le calcul peut être distribué. Blockchain est un exemple de ce genre, et nous allons examiner de nombreuses représentations schématiques de celui-ci plus tard dans l’article. La figure 1-8 est une représentation de la façon dont un système distribué centralisé peut fonctionner.

Figure 1-8. Un système distribué avec contrôle centralisé

Cette représentation est similaire à la mise en œuvre Hadoop, à titre d’exemple. Bien que le calcul est plus rapide dans de telles conceptions en raison de l’informatique distribuée, il souffre également de limitations dues à la centralisation.

Reprenons notre discussion sur la centralisation par rapport à la décentralisation. Il est extrêmement important de noter que pour qu’un système soit centralisé/décentralisé, il ne se limite pas à l’architecture technique. Ce que je dis, c’est qu’un système peut être centralisé ou décentralisé techniquement, mais qu’il ne l’est peut-être pas de façon logique ou politique. Jetons un coup d’œil à ces différentes perspectives pour être en mesure de concevoir un système correctement basé sur l’exigence :

Architecture technique : Un système peut être centralisé ou décentralisé du point de vue de l’architecture technique. Ce que nous considérons est combien d’ordinateurs physiques (ou nœuds) sont utilisés pour concevoir un système, combien de défaillances de nœuds, il peut soutenir avant que l’ensemble du système ne tombe en panne, etc.

Perspective politique : Cette perspective indique le contrôle qu’un individu, ou un groupe de personnes, ou une organisation dans son ensemble a sur un système. Si les ordinateurs du système sont contrôlés par eux, alors le système est naturellement centralisé. Cependant, si aucun individu ou groupe spécifique ne contrôle le système et que tout le monde a des droits égaux sur le système, alors c’est un système décentralisé dans un sens politique !

Perspective logique : Un système peut être logiquement centralisé ou décentralisé en fonction de son apparence, qu’il soit centralisé ou décentralisé techniquement ou politiquement. Une autre analogie pourrait être que si vous coupez verticalement un système (par exemple des dispositifs informatiques) en deux avec chaque moitié ayant des fournisseurs de services et des consommateurs, s’ils peuvent fonctionner comme des unités indépendantes, ils sont décentralisés et centralisés autrement.

Toutes les perspectives susmentionnées sont cruciales dans la conception d’un système de la vie réelle et son appellation de centraliser ou décentraliser. Discutons de quelques-uns des exemples mélangeant ces perspectives pour dissiper toute confusion que vous pourriez avoir :

- Si vous regardez les entreprises, elles sont architecturalement centralisées (un siège social), elles sont politiquement centralisées (régies par un PDG ou le conseil d’administration), et elles sont logiquement centralisées aussi. (Vous ne pouvez pas vraiment les diviser en deux.)

- Notre langage de communication est décentralisé sous tous les angles, tant sur le plan architectural, politique que logique. Pour que deux personnes communiquent entre elles, en général, leur langue n’est ni politiquement influencée ni logiquement dépendante du langage de communication des autres.

- Les systèmes torrent tels que BitTorrent sont également décentralisés sous tous les angles. N’importe quel nœud peut être un fournisseur ou un consommateur, donc même si vous coupez le système en deux, il soutient toujours.

- Le Réseau de livraison de contenu, quant à lui, est architecturalement décentralisé, logiquement aussi décentralisé, mais il est politiquement centralisé parce qu’il appartient à des entreprises. Un exemple est Amazon CloudFront.

- Considérons la blockchain maintenant. L’objectif de la blockchain était de permettre la décentralisation. Ainsi, il est architecturalement décentralisé par la conception. En outre, il est décentralisé d’un point de vue politique, car personne ne le contrôle. Cependant, il est logiquement centralisé, car il y a un état commun convenu et l’ensemble du système se comporte comme un seul ordinateur global.

Examinons ces termes séparément et ayons une vision comparative pour être en mesure d’apprécier pourquoi la blockchain est décentralisée par la conception.

Systèmes centralisés

Comme son nom l’indique, un système centralisé a un contrôle centralisé avec toute autorité administrative. Ces systèmes sont faciles à concevoir, maintenir, imposer la confiance et gouverner, mais souffrent de nombreuses limitations inhérentes, comme suit :

Ils ont un point central d’échec, donc sont moins stables.

- Ils sont plus vulnérables aux attaques et donc moins sécurisés.

- La centralisation du pouvoir peut conduire à des opérations contraires à l’éthique.

- L’évolutivité est difficile la plupart du temps.

Un système centralisé typique peut apparaître comme indiqué à la figure 1-9.

Figure 1-9. Un système centralisé

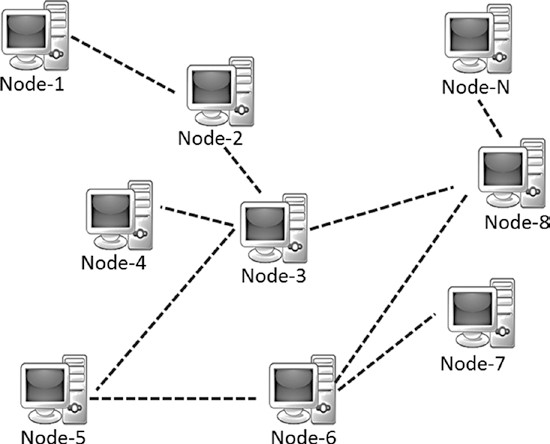

Systèmes décentralisés

Comme son nom l’indique, un système décentralisé n’a pas de contrôle centralisé et chaque nœud a une autorité égale. De tels systèmes sont difficiles à concevoir, à maintenir, à gouverner ou à imposer la confiance. Cependant, ils ne souffrent pas des limites des systèmes centralisés conventionnels. Les systèmes décentralisés offrent les avantages suivants :

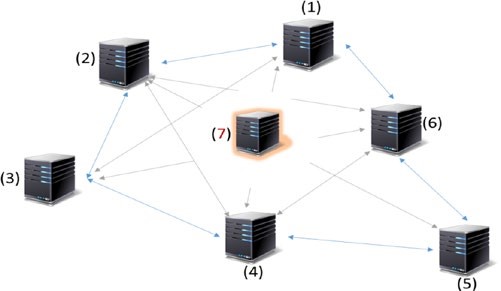

- Ils n’ont pas un point central d’échec, donc plus stable et tolérant aux défauts

- Ils sont résistants aux attaques, comme il n’existe aucun point central, il est difficile d’en prendre le contrôle et est donc plus sécurisé (difficile n’est pas impossible, contrôler 50 % des nœuds pourraient permettre la falsification, mais ceci n’est évidemment pas préférable pour les possesseurs de nœuds, puisque les acteurs de cette blockchain en perdraient la confiance et la valeur inhérente au service ne ferait que baisser. Il est donc préférable pour tous les acteurs que ce cas ne se produisent pas.)

- système symétrique avec une autorité égale à tous, donc moins de portée d’opérations contraires à l’éthique et généralement de nature démocratique

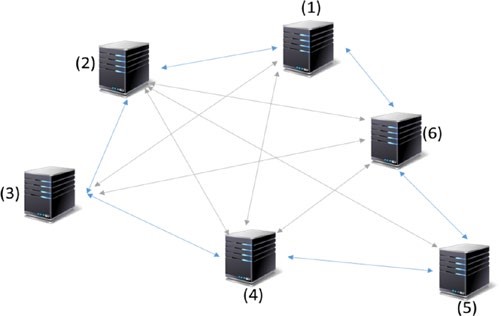

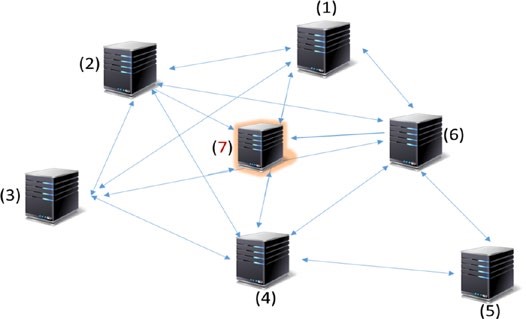

Un système décentralisé typique peut apparaître comme indiqué à la figure 1-10.

Figure 1-10. Un système décentralisé

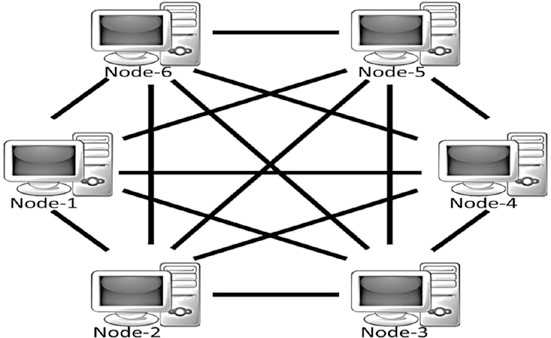

Veuillez noter qu’un système distribué peut également être décentralisé. Un exemple serait la blockchain! Cependant, contrairement aux systèmes distribués courants, la tâche n’est pas subdivisée et déléguée aux nœuds, car il n’y a pas de maître qui ferait cela dans la blockchain. Les nœuds contributifs ne fonctionnent pas sur une partie de l’œuvre, mais plutôt sur les nœuds intéressés (ou ceux choisis au hasard) qui exécutent l’ensemble de l’œuvre. Un système décentralisé et distribué typique, qui est en fait un système peer-to-peer, peut apparaître comme indiqué à la figure 1-11.

Figure 1-11. Un système décentralisé et peer-to-peer

Couches de Blockchain

Au fait que d’après cette écriture, les variantes de la blockchain publique comme Ethereum sont en train de mûrir, et la construction d’applications complexes au-dessus de ces blockchains n’est peut-être pas une bonne idée. Gardez à l’esprit que la blockchain n’est jamais seulement un morceau de technologie, mais une combinaison de principes d’affaires, l’économie, la théorie des jeux, la cryptographie et l’ingénierie informatique. La plupart des applications du monde réel sont de nature assez complexe, et il est conseillé de construire des solutions blockchain à partir de zéro.

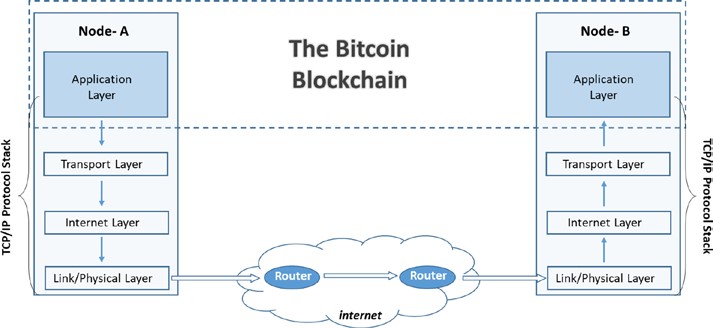

Le but de cette section est seulement de vous fournir une vue à vol d’oiseau de diverses couches de blockchain, et d’approfondir les principes fondamentaux dans les chapitres suivants. Pour commencer, rappelons-nous simplement notre compréhension de base de la pile de protocole TCP/IP. L’approche en couches dans la pile TCP/IP est en fait une norme pour atteindre un système ouvert. Avoir des couches d’abstraction aide non seulement à mieux comprendre la pile, mais aide également à construire des produits qui sont conformes à la pile pour atteindre un système ouvert. En outre, avoir les couches abstraites les unes des autres rend le système plus robuste et plus facile à maintenir. Toute modification apportée à l’une ou l’autre des couches n’affecte pas les autres couches. Encore une fois, l’analogie TCP/IP ne doit pas être confondu avec les couches blockchain. TCP/IP est un protocole de communication que chaque application Internet utilise, tout comme la blockchain.

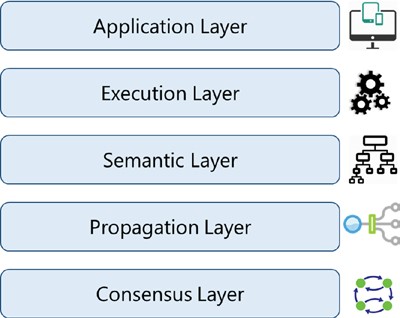

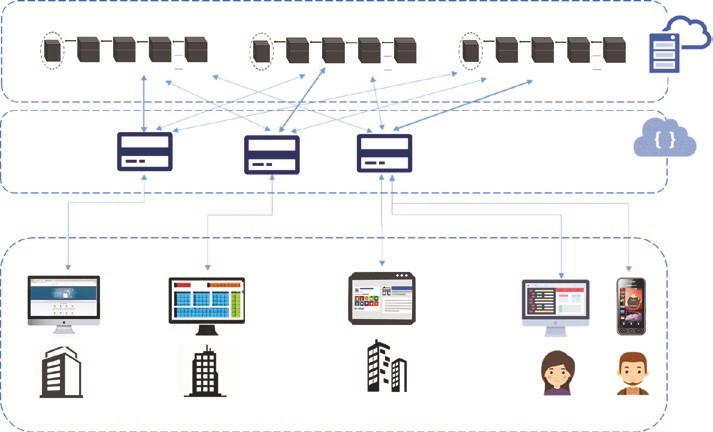

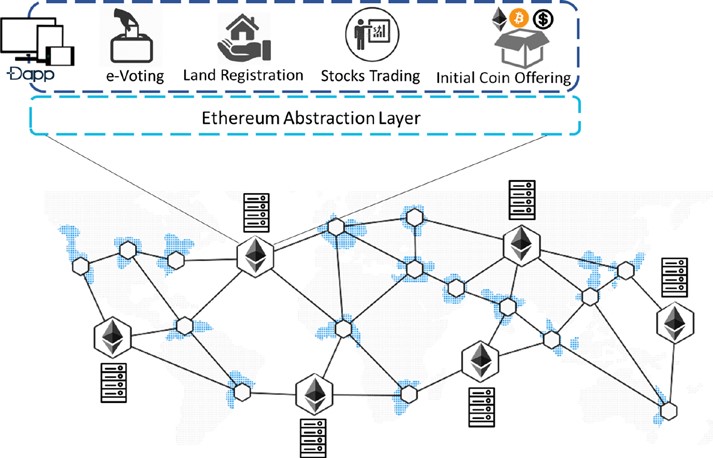

Entrez dans la blockchain. Il n’existe pas encore de normes mondiales convenues qui sépareraient clairement les composants de la blockchain en couches distinctes. Une architecture hétérogène en couches est nécessaire, mais pour l’instant c’est encore dans l’avenir. Ainsi, nous allons essayer de formuler des couches blockchain pour être en mesure de mieux comprendre la technologie et de construire une analogie comparative entre des centaines de variantes blockchain / Cryptocurrency sur le marché. Jetez un coup d’œil à la représentation de haut niveau et en couches de la blockchain dans la figure 1-12.

Figure 1-12. Différentes couches de blockchain

Vous vous demandez peut-être pourquoi cinq couches et pourquoi pas plus de couches granulaires, ou moins de couches. De toute évidence, il ne peut y avoir trop ou trop peu de couches ; il s’agira d’un compromis entre complexité, robustesse, adaptabilité, etc., pour n’en nommer que quelques-unes. Le but n’est pas vraiment de normaliser la technologie blockchain, mais de construire une meilleure compréhension.

Gardons à l’esprit que toutes ces couches sont présentes sur tous les nœuds.

Dans le chapitre 6 de cet article, nous allons construire une application décentralisée à partir de zéro et apprendre comment la blockchain fonctionne sur toutes ces couches avec un cas d’utilisation pratique.

Couche d’application

En raison des caractéristiques de la blockchain, telles que l’immuabilité des données, la transparence entre les participants, la résilience contre les attaques contradictoires, etc., il existe de multiples applications en cours de construction. Certaines applications sont juste construites dans la couche d’application, en tenant pour acquis toute « saveur » disponible de blockchain, et certaines applications sont construites dans la couche d’application et sont entrelacés avec d’autres couches dans la blockchain. C’est la raison pour laquelle la couche d’application doit être considérée comme faisant partie de la blockchain.

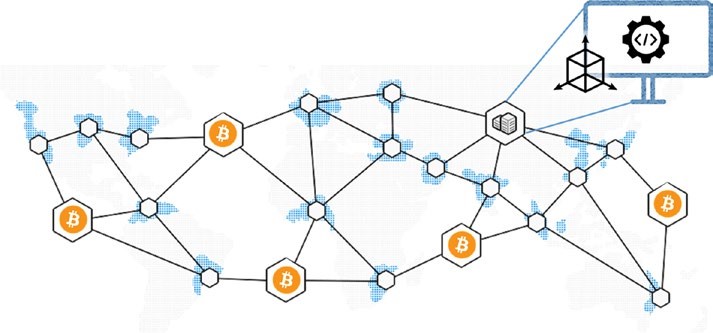

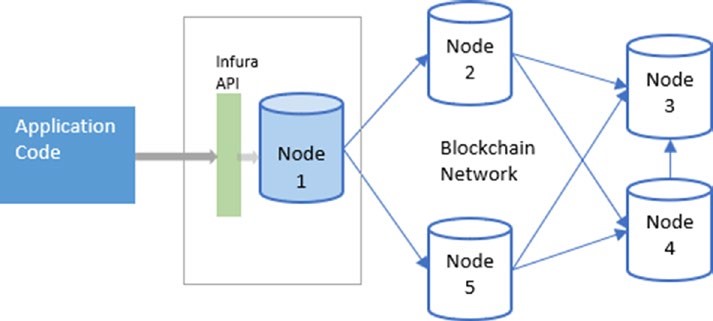

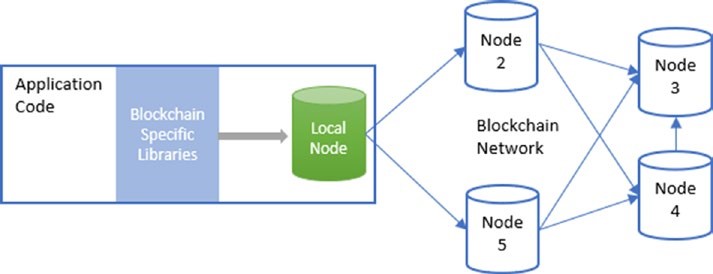

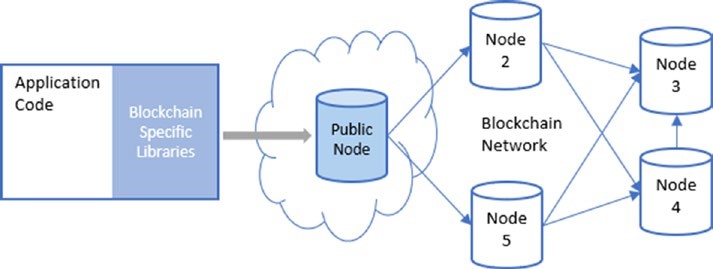

Il s’agit de la couche où vous codez les fonctionnalités souhaitées et en faites une application pour les utilisateurs finaux. Il s’agit généralement d’une pile technologique traditionnelle pour le développement de logiciels tels que les constructions de programmation côté client, scripts, API, « Framework » de développement, etc. Pour les applications qui traitent la blockchain comme un backend, ces applications peuvent avoir besoin d’être hébergées sur certains serveurs Web et qui pourraient nécessiter le développement d’applications Web, la programmation côté serveur, et les API, etc. Idéalement, les bonnes applications blockchain n’ont pas de modèle client-serveur, et il n’y a pas de serveurs centralisés pour l’accès du client, qui est juste la façon dont Bitcoin fonctionne.

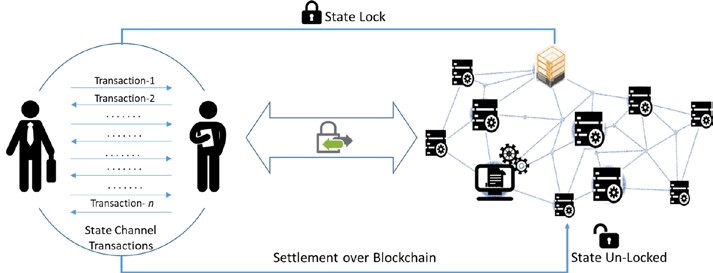

Vous avez probablement entendu parler ou déjà appris au sujet des réseaux hors chaîne (« off-chain networks »). L’idée est de construire des applications qui n’utiliserait pas la blockchain pour tout et n’importe quoi, mais l’utiliser à bon escient. En d’autres termes, ce concept est de s’assurer que la gestion de lourdes tâches est faite à la couche application, ou les exigences de stockage volumineux sont pris en charge hors de la chaîne de sorte que la blockchain de base est légere et efficace et le trafic réseau n’est pas trop important.

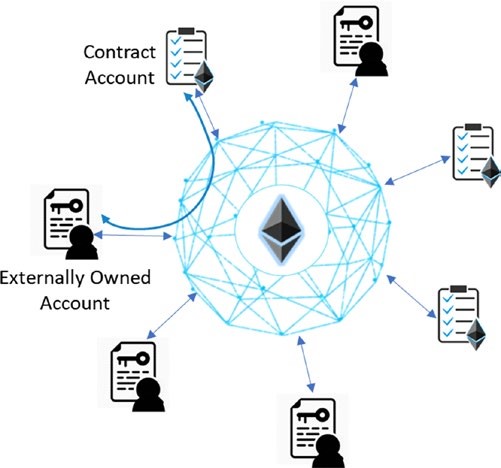

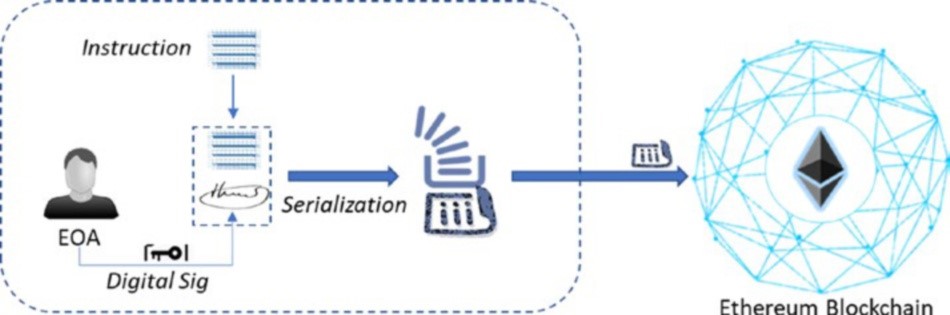

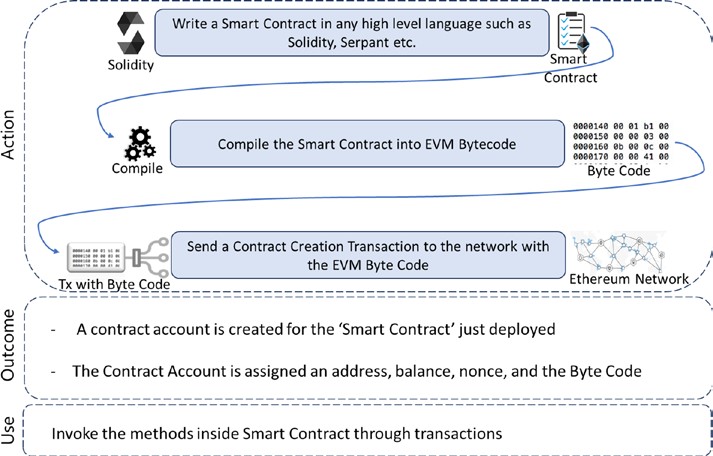

Couche d’exécution

La couche d’exécution est l’endroit où les exécutions des instructions ordonnées par la couche d’application ont lieu sur tous les nœuds d’un réseau blockchain. Les instructions peuvent être des instructions simples ou un ensemble d’instructions multiples sous la forme d’un contrat intelligent (le smart contract en anglais). Dans les deux cas, un programme ou un script doit être exécuté pour assurer l’exécution correcte de la transaction. Tous les nœuds d’un réseau blockchain doivent exécuter les programmes/scripts de manière indépendante. Avec une exécution déterministe des programmes/scripts sur le même ensemble d’entrées et avec les mêmes conditions produit toujours la même sortie sur tous les nœuds, ce qui permet d’éviter les incohérences.

Dans le cas des Bitcoins, ce sont des scripts simples qui ne sont pas Turing complet et ne permettent que quelques ensembles d’instructions. Ethereum et Hyperledger, d’autre part, permettent des exécutions complexes. Le code d’Ethereum ou ses contrats intelligents écrits en solidité est compilé sur Bytecode ou Machine Code qui est exécuté sur sa propre machine virtuelle Ethereum.

Hyperledger a une approche beaucoup plus simple pour ses contrats intelligents à code de chaîne. Il prend en charge l’exécution des codes machine compilés à l’intérieur des images docker, et prend en charge plusieurs langages de haut niveau tels que le Java et le Go.

Couche sémantique

La couche sémantique est une couche logique parce qu’il y a un ordre dans les transactions et les blocs. Une transaction, valide ou invalide, a un ensemble d’instructions qui passe par la couche d’exécution mais est validée dans la couche sémantique.

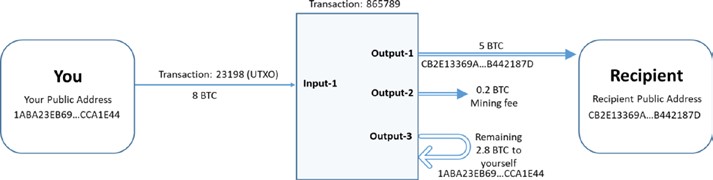

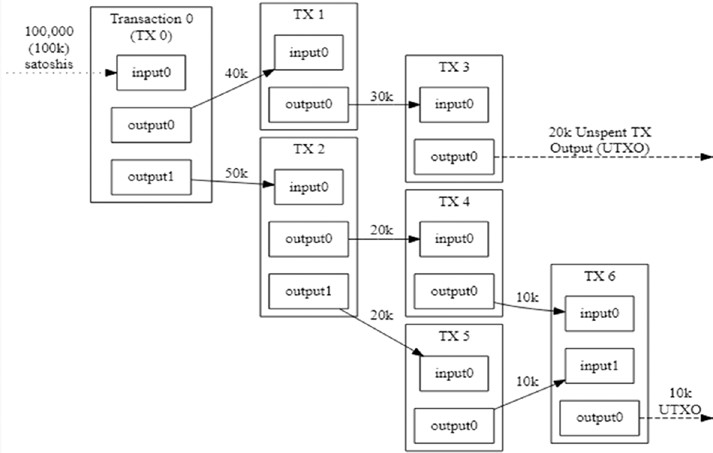

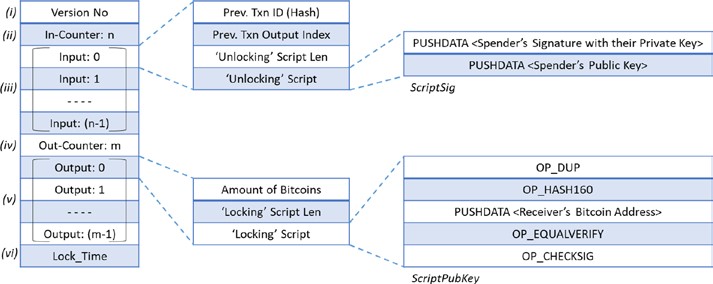

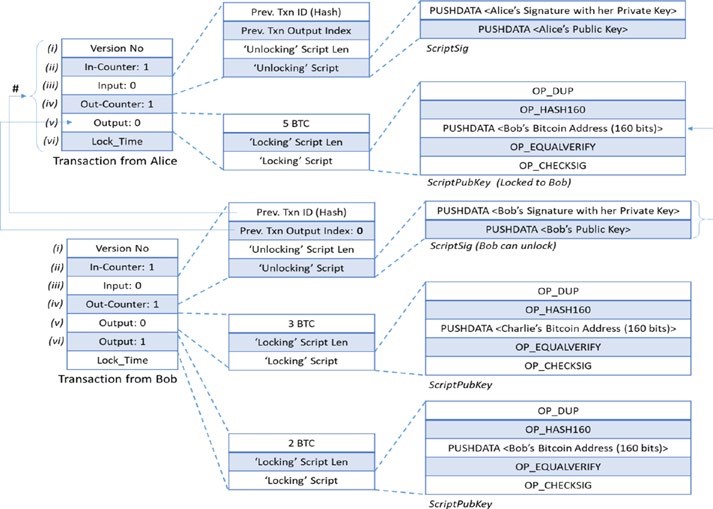

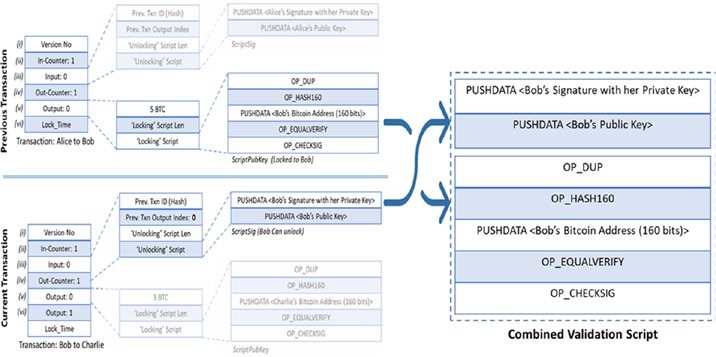

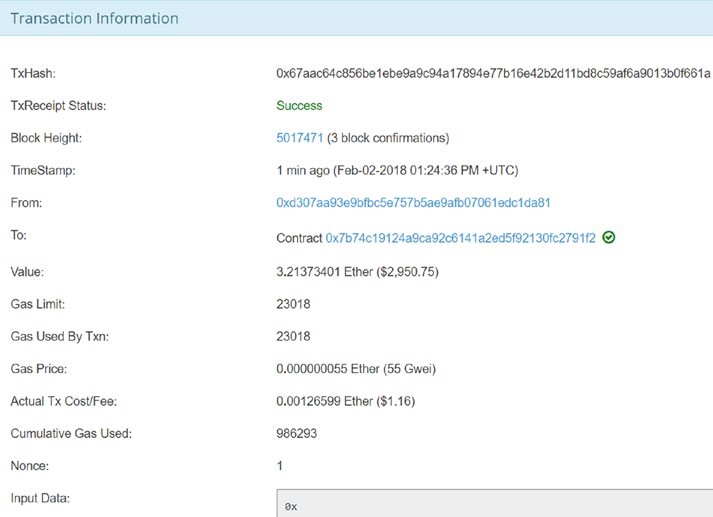

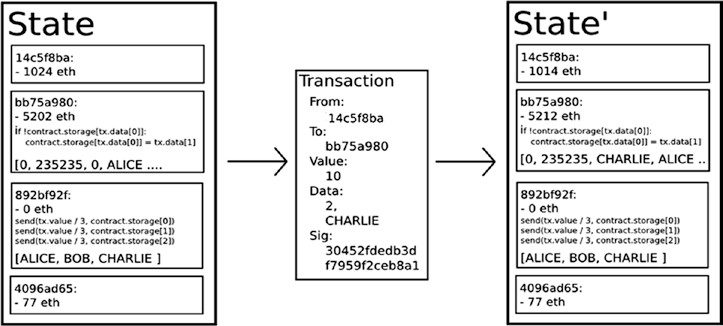

Si c’est Bitcoin, alors si l’on dépense une transaction légitime, s’il s’agit d’une attaque à double dépense, si l’on est autorisé à faire cette transaction, etc, sont validés dans cette couche. Vous apprendrez dans les chapitres suivants que les Bitcoins sont en fait présents sous forme de transactions représentant l’état du système. Pour pouvoir dépenser un Bitcoin, vous devez consommer une ou plusieurs transactions précédentes et il n’y a aucune notion de comptes. Cela signifie que lorsqu’une personne effectue une transaction, elle utilise l’une des transactions précédentes où elle a reçu au moins le montant qu’elle dépense actuellement. Cette transaction doit être validée par tous les nœuds en traversant les transactions précédentes pour voir s’il s’agit d’une transaction légitime. Ethereum, d’autre part, a le système de comptes. Cela signifie que le compte de celui qui effectue la transaction et celui de celui qui la reçoit sont mis à jour.

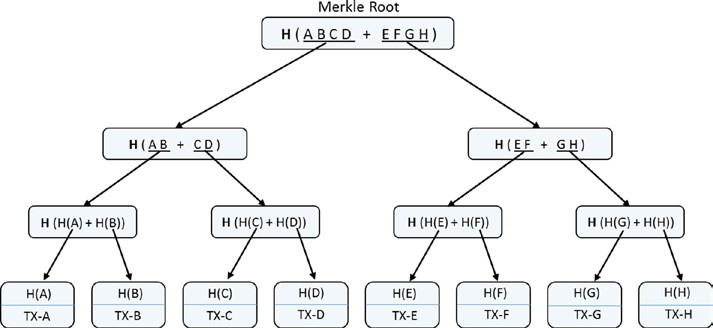

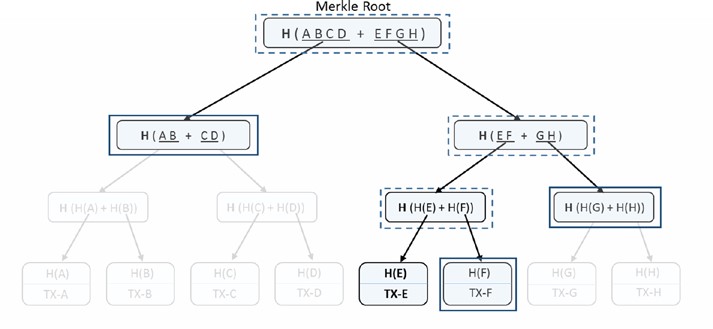

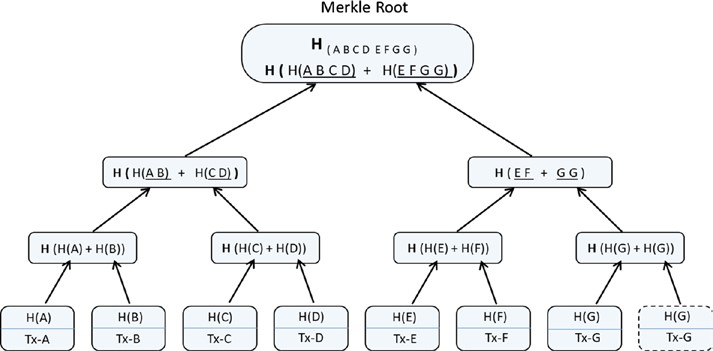

Dans cette couche, les règles du système peuvent être définies, telles que les modèles de données et les structures. Il pourrait y avoir des situations qui sont un peu plus complexes par rapport aux transactions simples. Les ensembles d’instructions complexes sont souvent codés dans des contrats intelligents. L’état du système est mis à jour lorsqu’un contrat intelligent est invoqué lors de la réception d’une transaction. Un contrat intelligent est un type spécial de compte qui a le code exécutable et les états privés. Un bloc contient généralement un tas de transactions et quelques contrats intelligents. Les structures de données telles que l’arbre de Merkle sont définies dans cette couche avec la racine de Merkle dans l’en-tête de bloc pour maintenir une relation entre les en-têtes de bloc et l’ensemble des transactions dans un bloc (généralement le stockage de la valeur clé sur le disque). En outre, les modèles de données, les modes de stockage, dans le traitement basé sur la mémoire/disque, etc. peuvent être définis dans cette couche logique.

En dehors de ce qui précède, c’est la couche sémantique qui définit la façon dont les blocs sont liés les uns aux autres. Chaque bloc dans une blockchain contient le hash du bloc précédent, jusqu’au bloc de genèse. Bien que l’état final de la blockchain soit atteint par les contributions de toutes les couches, le lien des blocs les uns avec les autres doit être défini dans cette couche. Selon le cas d’utilisation, vous pouvez coder une fonctionnalité supplémentaire dans cette couche.

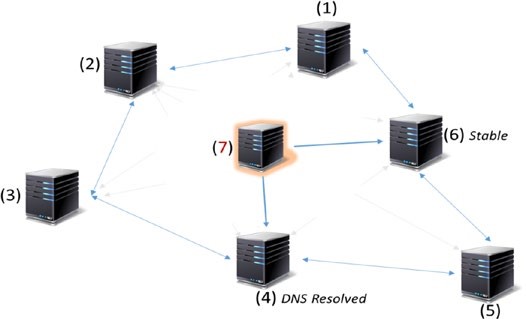

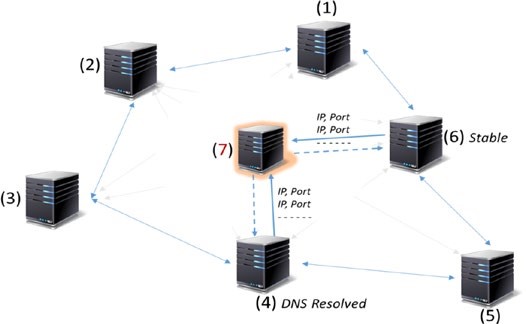

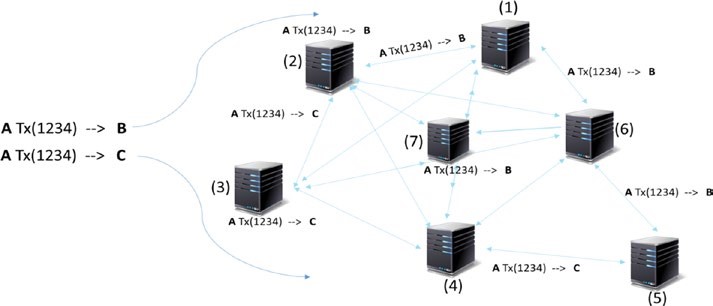

Couche de propagation

Les couches précédentes étaient plus d’un phénomène individuel : pas beaucoup de coordination avec d’autres nœuds dans le système. La couche de propagation est la couche de communication peer-to-peer qui permet aux nœuds de se découvrir les uns les autres, et de parler et de synchroniser les uns avec les autres en ce qui concerne l’état actuel du réseau. Lorsqu’une transaction est effectuée, nous savons qu’elle est diffusée sur l’ensemble du réseau. De même, lorsqu’un nœud veut proposer un bloc valide, il est immédiatement propagé à l’ensemble du réseau afin que d’autres nœuds puissent s’y appuyer, le considérant comme le dernier bloc. Ainsi, la propagation transaction/bloc dans le réseau est définie dans cette couche, ce qui assure la stabilité de l’ensemble du réseau. De par sa conception, la plupart des blockchains sont conçues de telle sorte qu’elles envoient immédiatement une transaction/bloc à tous les nœuds auxquels elles sont directement connectées, lorsqu’elles font la connaissance d’une nouvelle transaction/bloc.

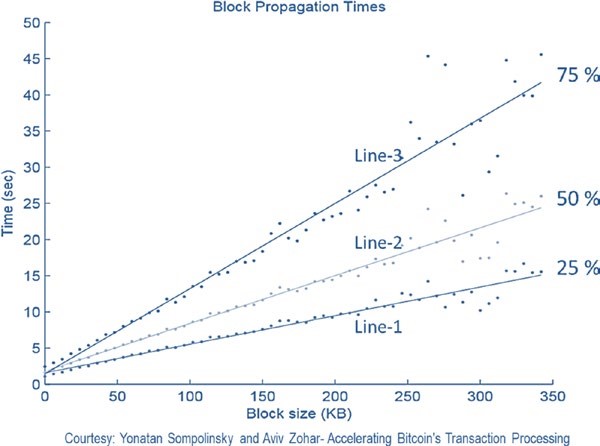

Dans le réseau Internet asynchrone, il y a souvent des problèmes de latence pour la propagation des transactions ou des blocs. Certaines propagations se produisent en quelques secondes et d’autres prennent plus de temps, selon la capacité des nœuds, la bande passante réseau, et quelques facteurs de plus.

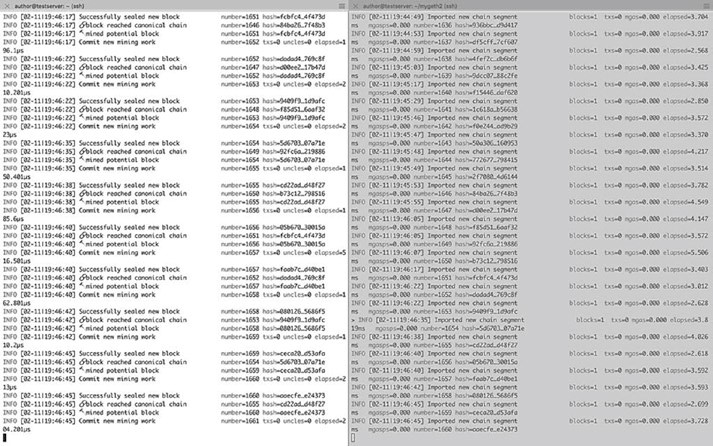

Couche de consensus

La couche de consensus est généralement la couche de base pour la plupart des systèmes blockchain. Le but principal de cette couche est d’obtenir tous les nœuds d’accord sur un état cohérent du grand livre. Il pourrait y avoir différentes façons de parvenir à un consensus entre les nœuds, selon le cas d’utilisation. La sécurité de la blockchain est assurée dans cette couche. Dans Bitcoin ou Ethereum, le consensus est atteint grâce à des techniques incitatives appropriées appelées « minage ». Pour qu’une blockchain publique soit autosuffisante, il doit y avoir une sorte de mécanismes d’incitation qui non seulement aide à maintenir le réseau en vie, mais aussi à faire respecter le consensus.

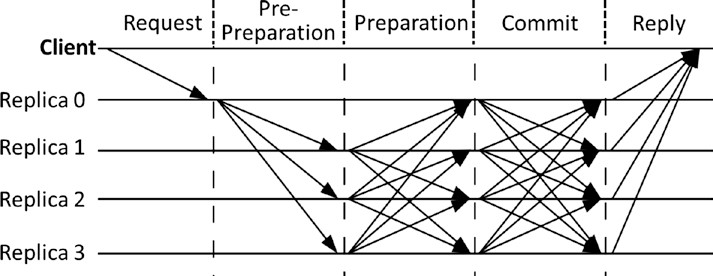

Bitcoin et Ethereum utilisent un mécanisme de consensus Proof of Work (PoW) pour sélectionner au hasard un nœud qui peut proposer un bloc. Une fois que ce bloc est proposé et propagé à tous les nœuds, ils vérifient s’il s’agit d’un bloc valide avec toutes les transactions légitimes et que le processus de PoW a été résolu correctement; ils ajoutent ce bloc à leur propre copie de la blockchain. Il existe de nombreuses variantes différentes de protocoles consensuels tels que la preuve d’enjeu (PoS), le PoS délégué (dPoS), l’algorithme des généraux byzantins (PBFT), etc., que nous aborderons en détail dans les chapitres suivants.

Pourquoi la Blockchain est-elle importante ?

Nous avons examiné les aspects de conception des systèmes centralisés et décentralisés et nous avons eu une idée des avantages techniques des systèmes décentralisés par rapport aux systèmes centralisés.

Nous avons également appris sur les différentes couches de blockchain. Blockchain, étant un système peer-to-peer décentralisé, présentant certains avantages et complexités inhérents. Gardez à l’esprit que ce n’est pas une solution miracle qui peut résoudre tous les problèmes dans le monde, mais il y a des cas spécifiques où il est une solution nécessaire. Il existe également des scénarios où la blockchainisation de la solution existante la rend plus robuste, transparente et sécurisée. Cependant, il peut aussi bien conduire à la catastrophe si elle n’est pas faite de la bonne façon ! Gardons maintenant une perspective commerciale et fonctionnelle à l’esprit et analysons la blockchain.

Limitations des systèmes centralisés

Si vous jetez un coup d’œil rapide au paysage de l’évolution logicielle, vous verrez que de nombreuses solutions logicielles ont une conception centralisée. La raison n’est pas seulement parce qu’elles sont faciles à développer et à entretenir, mais parce que nous sommes habitués à une telle conception pour être en mesure de faire confiance au système. Nous avons toujours besoin d’un tiers de confiance qui peut s’assurer que nous ne sommes pas trompés ou victimes d’une escroquerie. Sans relation d’affaires antérieure, il est difficile de commercer avec quelqu’un ou même d’évoluer le partnership. On ne ferait probablement pas affaire avec quelqu’un que l’on n’a jamais connu.

Prenons un exemple pour mieux comprendre. Aujourd’hui, lorsque nous commandons quelque chose d’Amazon, nous nous sentons en sécurité et assurés de la livraison de l’article. Le producteur de l’article est quelqu’un et l’acheteur est quelqu’un d’autre. Alors quel rôle est joué par Amazon ici? Il est là comme un facilitateur fonctionnant comme un intermédiaire de confiance, et aussi pour prendre une certaine part de la transaction. L’acheteur fait confiance au vendeur lorsque la relation de fiducie est effectivement imposée par des tiers de confiance. Ce que propose la blockchain, c’est que, dans l’ère numérique moderne, nous n’avons pas vraiment besoin d’un tiers entre les deux pour imposer la confiance, et la technologie a assez mûri pour la gérer. Dans la blockchain, la confiance est une partie inhérente du réseau par défaut, que nous explorerons davantage dans les chapitres à venir.

Apprenons rapidement quelques inconvénients d’un système centralisé conventionnel :

- Problèmes de confiance

- Question de sécurité

- Question de confidentialité : la confidentialité de la vente de données est compromise

- Facteur de coût et de temps pour les transactions

Voici quelques-uns des avantages des systèmes décentralisés par rapport aux systèmes centralisés :

- Élimination des intermédiaires

- Vérification plus facile et authentique des transactions

- Sécurité accrue avec un coût moindre

- Une plus grande transparence

- Décentralisé et immuable

Adoption Blockchain jusqu’à présent

Blockchain est venu avec Bitcoin, une crypto-monnaie numérique, en 2009 via une simple liste de diffusion. Peu de temps après son lancement, les gens pouvaient réaliser son véritable potentiel au-delà de la crypto-monnaie. Certaines entreprises ont mis au point différentes offres blockchain telles que Ethereum, Hyperledger, etc. Microsoft et IBM ont mis au jour des offres SaaS (Software as a Service) sur leurs plateformes cloud Azure et Bluemix, respectivement. Différentes start-ups ont été formées, et de nombreuses entreprises établies ont pris des initiatives blockchain qui se sont concentrés sur la résolution de certains problèmes d’affaires qui n’ont pas été facilement résolus avant.

Il est trop tard pour simplement dire que la blockchain a un énorme potentiel pour perturber presque toutes les industries d’une manière ou d’une autre ; la révolution a déjà commencé. Elle a eu un impact énorme sur le marché des services financiers. Il est difficile de nommer une banque mondiale ou une entité financière qui n’explore pas la blockchain. Outre le marché financier, des initiatives ont déjà été prises dans des domaines tels que les médias et le divertissement, la négoce de l’énergie, les marchés de prédiction, les chaînes de vente au détail, les systèmes de fidélisation, les assurances, la logistique et les chaînes d’approvisionnement, les dossiers médicaux, ainsi que les applications gouvernementales et militaires.

Au moment d’écrire ces lignes, la situation actuelle est telle que de nombreuses start-ups et entreprises sont en mesure de voir comment un système basé sur la blockchain peut vraiment répondre à certains domaines de la douleur et devenir bénéfique à bien des égards. Cependant, la conception du bon type de solution blockchain est assez difficile. Il y a de très bonnes idées pour un produit ou une solution basé sur la blockchain, mais il est tout aussi difficile de les construire ou de les mettre en œuvre. Il existe des cas d’utilisation qui ne peuvent être construits que sur une blockchain publique.

Concevoir une blockchain auto-durable avec un écosystème minier approprié est difficile, et quand il s’agit de blockchains publiques existantes pour construire des applications non crypto-monnaie il n’y a rien d’autre que Ethereum. Il est difficile de décider si une application blockchain doit être intégrée uniquement dans la couche d’application et utiliser les couches sous-jacentes telles qu’elles sont, ou si l’application doit être construite à partir de zéro. Il y a aussi des défis techniques. Blockchain est encore en train de mûrir, et il peut prendre quelques années de plus pour l’adoption grand public.

A partir d’aujourd’hui, il existe de multiples propositions pour aborder les questions d’évolutivité de la blockchain. Nous allons essayer de construire une solide compréhension de toutes ces perspectives dans tout ce livre. Pour l’instant, voyons quelques-unes des utilisations spécifiques et des cas d’utilisation dans la section suivante.

Les différents cas d’utilisation de la Blockchain

Dans cette section, nous examinerons certaines des initiatives qui sont déjà prises dans des secteurs tels que la finance, l’assurance, les banques, les soins de santé, le gouvernement, les chaînes d’approvisionnement, l’IdO (Internet des objets), et les médias et le divertissement, pour n’en nommer que quelques-uns. Les possibilités sont illimitées, cependant ! Une véritable économie de partage, difficile à réaliser dans les systèmes centralisés, est possible en utilisant la technologie blockchain (par exemple, les versions peer-to-peer d’Uber, AirBNB). Il est également possible de permettre aux citoyens de posséder leur identité (identité numérique auto-souveraine) et de monétiser leurs propres données à l’aide de cette technologie. Pour l’instant, examinons quelques-uns des cas d’utilisation existants.

- Tout type de bien ou d’actif, qu’il soit physique ou numérique, comme les ordinateurs portables, les téléphones mobiles, les diamants, les automobiles, l’immobilier, les enregistrements en e-immatriculation, les fichiers numériques, etc. peut être enregistré sur blockchain. Cela peut permettre à ces transactions d’actifs d’une personne à l’autre, de maintenir le journal des transactions et de vérifier la validité ou les propriétés. En outre, des services de notaire, une preuve d’existence, des régimes d’assurance sur mesure et bien d’autres cas d’utilisation de ce type peuvent être développés.

- De nombreux cas d’utilisation financière sont en cours de développement sur la blockchain tels que les paiements transfrontaliers, le trading d’actions, la fidélisation et le système de récompenses, Know Your Customer (KYC) entre les banques, etc. Initial Coin Offering (ICO) est l’un des cas d’utilisation les plus tendance à ce jour. ICO est le meilleur moyen de crowdsourcing aujourd’hui en utilisant la crypto-monnaie comme actifs numériques. Une pièce dans une ICO peut être considérée comme un stock numérique dans une entreprise, ce qui est très facile à acheter et à échanger.

- Blockchain peut être utilisé pour permettre à “La Sagesse des Foules” de prendre la tête et de façonner les entreprises, les économies et divers autres phénomènes nationaux en utilisant la sagesse collective ! Des prévisions financières et économiques basées sur la sagesse des foules, des marchés de prédiction décentralisés, un vote décentralisé, ainsi que des opérations boursières peuvent être possibles sur la blockchain.

- Le processus de détermination des redevances musicales a toujours été alambiqué. Les services de streaming musical sur Internet ont facilité une plus grande pénétration du marché, mais ont rendu la détermination des redevances plus complexe. Cette préoccupation peut à peu près être abordée par la blockchain en maintenant un registre public d’informations sur la propriété des droits musicaux ainsi que la distribution autorisée de contenu multimédia.

- C’est l’ère de l’IoT, avec des milliards d’appareils IoT partout et une tendance toujours croissante. Tout un tas de marques, de modèles et de protocoles de communication différents font qu’il est difficile d’avoir un système centralisé pour contrôler les appareils et fournir une plate-forme commune d’échange de données. Il s’agit également d’un domaine où la blockchain peut être utilisée pour construire un système peer-to-peer décentralisé pour que les périphériques IoT communiquent entre eux. ADEPT (Autonomous Decentralized Peer-To-Peer Telemetry) est une initiative conjointe d’IBM et de Samsung qui a développé une plate-forme qui utilise des éléments de la conception sous-jacente du Bitcoin pour construire un réseau distribué d’appareils, un IOT décentralisé. ADEPT utilise trois protocoles : BitTorrent pour le partage de fichiers, Ethereum pour les contrats intelligents et TeleHash pour la messagerie peer-to-peer dans la plate-forme. La fondation IOTA est une autre initiative de ce genre.

- Dans les secteurs publics également, la blockchain a pris de l’ampleur. Il y a des cas d’utilisation où la décentralisation technique est nécessaire, mais politiquement devrait être régie par des gouvernements : l’immatriculation des terres, l’immatriculation et la gestion des véhicules, le vote électronique, etc. sont quelques-uns des cas d’utilisation active. Les chaînes d’approvisionnement sont un autre domaine où il y a quelques cas d’utilisation de grande quantité de blockchain. Les chaînes d’approvisionnement ont toujours été sujettes à des différends à travers le monde, car il a toujours été difficile de maintenir la transparence dans ces systèmes.

Résumé

Dans ce chapitre, nous avons couvert l’évolution de la blockchain, l’histoire de celle-ci, ce qu’elle est, les avantages de conception, et pourquoi il est si important avec certains cas d’utilisation.

Dans les années 1990, l’adoption massive d’Internet a changé la façon dont les gens faisaient des affaires. Il a éliminé la friction de la création et de la distribution de l’information. Cela a ouvert la voie à de nouveaux marchés, plus d’opportunités et de possibilités. De même, la blockchain est ici aujourd’hui pour porter l’Internet à un tout nouveau niveau en supprimant les frictions dans trois domaines clés : le contrôle, la confiance et la valeur.

Contrôle: Blockchain a permis la distribution du contrôle en décentralisant le système.

Confiance: Blockchain est un grand livre immuable et résistant à la falsification. Il donne une source unique et partagée de vérité à tous les nœuds, ce qui rend le système sans confiance. Ce que cela signifie, c’est que la confiance n’est plus nécessaire pour traiter avec une personne ou une entité inconnue et est inhérente à la conception.

Valeur: Blockchain permet l’échange de valeur sous n’importe quelle forme. On peut émettre et transférer des actifs sans entités centrales ou intermédiaires.

Dans le chapitre 2, nous allons plonger en profondeur dans les fondamentaux de la blockchain.

CHAPITRE 2 Comment la Blockchain fonctionne

La blockchain est probablement la plus grande invention depuis l’Internet lui-même ! Il s’agit de la technologie la plus prometteuse pour la prochaine génération de systèmes d’interaction via Internet et a reçu une attention considérable de nombreux secteurs de l’industrie ainsi que par le milieu universitaire. Aujourd’hui, de nombreuses organisations ont déjà réalisé qu’elles devaient être prêtes à maintenir leur position sur le marché. Nous avons déjà examiné quelques cas d’utilisation au chapitre 1, mais les possibilités sont illimitées. Bien que la blockchain ne soit pas une solution miracle pour tous les problèmes d’affaires, elle a commencé à avoir un impact sur la plupart des fonctions commerciales et leurs implémentations technologiques.

Pour être en mesure de résoudre certains problèmes d’affaires du monde réel en utilisant la blockchain, nous avons réellement besoin d’une compréhension fine de ce qu’il est et comment il fonctionne. Pour cela, il doit être compris à travers différentes perspectives telles que les points de vue commerciaux, techniques et juridiques. Ce chapitre est un effort pour entrer dans les écrous et les boulons de la technologie blockchain et obtenir une compréhension complète de la façon dont il fonctionne.

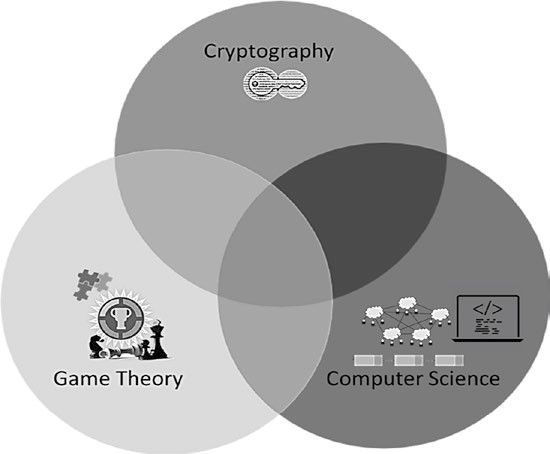

Pose de la Fondation Blockchain

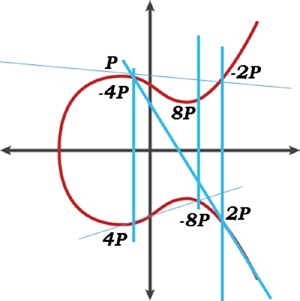

Blockchain n’est pas seulement une technologie, il est principalement couplé avec des fonctions d’affaires et des cas d’utilisation. Dans ses implémentations de crypto-monnaie, elle est également liée aux principes économiques. Dans cette section, nous nous concentrerons principalement sur ses aspects techniques. Techniquement, la blockchain est un brillant amalgame des concepts de la cryptographie, de la théorie des jeux et de l’ingénierie informatique, comme le montre la figure 2-1.

Figure 2-1. La Blockchain au cœur de la blockchain

Jetons un coup d’œil à quel rôle ces composants jouent dans le système de blockchain à un niveau supérieur et approfondissons plus profondément dans les fondamentaux par la suite. Avant cela, revoyons rapidement le fonctionnement des systèmes centralisés traditionnels. L’approche traditionnelle était qu’il y aurait une entité centralisée qui ne conserverait qu’un seul historique de transaction/modification. Il s’agissait d’exercer un contrôle de la concurrence sur l’ensemble de la base de données et d’injecter la confiance dans le système par l’intermédiaire d’intermédiaires. Quel était le problème avec un système aussi stable à l’époque ? Il faut faire confiance à un système centralisé, que les personnes impliquées soient honnêtes ou non ! En outre, le coût dû aux intermédiaires et le temps de transaction pourrait être plus élevé pour des raisons évidentes. Maintenant, pensez à la centralisation du pouvoir ; avoir le plein contrôle de l’ensemble du système permet aux autorités centralisées de faire presque tout ce qu’elles veulent.

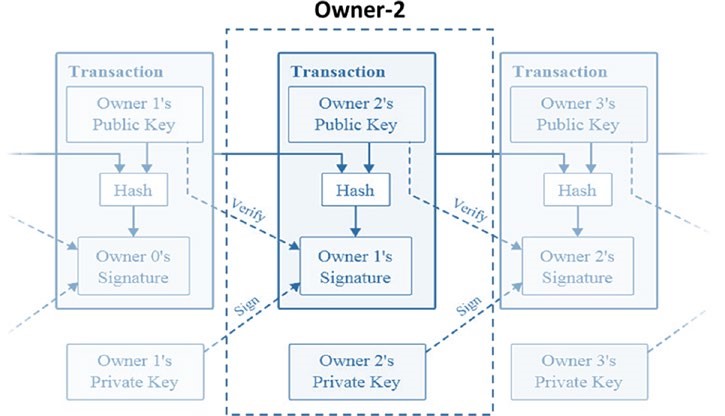

Maintenant, regardons comment la blockchain aborde ces questions en raison d’intermédiaires centralisés en utilisant la cryptographie, la théorie des jeux et les concepts informatiques. Indépendamment du cas d’utilisation, les transactions sont sécurisées à l’aide de la cryptographie. En utilisant la cryptographie, on peut s’assurer qu’un utilisateur valide est à l’origine de la transaction et que personne ne peut falsifier une transaction frauduleuse. Cela signifie, cryptographiquement, il peut être assuré que Alice en aucune façon peut faire une transaction au nom de Bob en imitant sa signature.

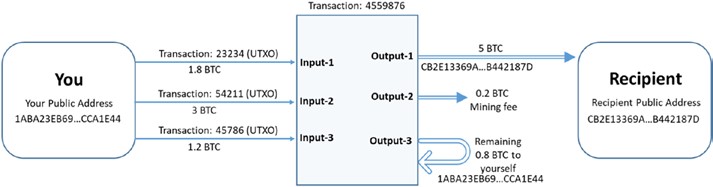

Maintenant, que faire si un nœud ou un utilisateur tente de lancer une attaque à double dépense (par exemple, on a seulement dix dollars et tente de payer la même chose à plusieurs personnes)? Prêtez une attention particulière ici, bien qu’il n’ait pas suffisamment de fonds, on peut quand même initier une double dépense, ce qui est cryptographiquement correct. La seule façon d’éviter les doubles dépenses est que chaque nœud soit au courant de toutes les transactions. Maintenant, cela conduit à un autre problème intéressant. Étant donné que chaque nœud devrait maintenir la base de données des transactions, comment peuvent-ils tous s’entendre sur un état commun de base de données ?

Encore une fois, comment le système peut-il rester à l’abri des situations où un ou plusieurs nœuds informatiques tentent délibérément de renverser le système et d’essayer d’injecter un état de base de données frauduleux ? La majorité de ces problèmes relèvent du problème des généraux byzantins (décrit plus loin). Eh bien, il a gagné encore plus de popularité en raison de la blockchain, mais il a été là pendant des siècles. Si vous regardez les solutions de centre de données, ou les solutions de base de données distribuées, le problème des généraux byzantins est un problème évident et commun qu’elles traitent pour rester tolérantes aux défauts.

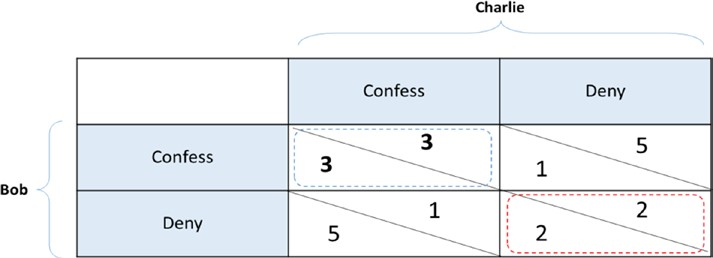

De telles situations et leur solution proviennent en fait de la théorie des jeux. Le domaine de la théorie des jeux fournit une approche radicalement différente pour déterminer comment un système se comportera. Les techniques de la théorie des jeux sont sans doute les plus sophistiquées et réalistes. Ils ne considèrent généralement jamais si un nœud est honnête, malveillant, éthique, ou à d’autres caractéristiques de ce genre et croient que les participants agissent en fonction de l’avantage qu’ils obtiennent, et non par des valeurs morales. Le seul but de la théorie des jeux dans la blockchain est de s’assurer que le système est stable (on parle de l’équilibre de Nash) avec un consensus parmi les participants.

Il existe différents types de problèmes et de situations d’affaires avec des degrés variables de complexités. Ainsi, les protocoles de consensus crypto et théoriciens du jeu sous-jacents pourraient être différents dans différents cas d’utilisation. Toutefois, le principe général de la maintenance d’un journal ou d’une base de données cohérente des transactions vérifiées est le même. Bien que les concepts de cryptographie et la théorie des jeux ont été autour depuis un certain temps maintenant, c’est la pièce d’informatique qui coud ces bits et pièces ensemble grâce à des structures de données et de la technique de communication réseau peer-to-peer. De toute évidence, c’est l’ingénierie logicielle intelligente qui est nécessaire pour réaliser tous les concepts logiques ou mathématiques dans le monde numérique. Ce sont ensuite les techniques d’ingénierie informatique qui intègrent la cryptographie et les concepts théorétiques du jeu dans une application, permettant l’informatique décentralisée et distribuée entre les nœuds avec la structure des données et les composants de communication réseau.

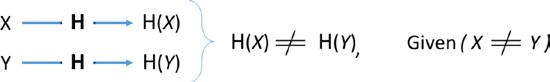

Cryptographie

La cryptographie est la composante la plus importante de la blockchain. Il s’agit certainement d’un domaine de recherche en soi et est basé sur des techniques mathématiques avancées qui sont assez complexes à comprendre. Nous allons essayer de développer une solide compréhension de certains des concepts cryptographiques dans cette section, parce que différents problèmes peuvent nécessiter des solutions cryptographiques différentes ; un type ne convient jamais à tous. Vous pouvez sauter certains détails ou vous y référer au besoin, mais c’est l’élément le plus important pour assurer la sécurité dans le système. Il y a eu de nombreux hacks signalés sur les portefeuilles et les échanges en raison de la conception trop faible ou de mauvaises implémentations cryptographiques.

La cryptographie existe depuis plus de deux mille ans maintenant. C’est la science de garder les choses confidentielles en utilisant des techniques de cryptage. Cependant, la confidentialité n’est pas le seul objectif. Il existe divers autres usages de la cryptographie comme mentionné dans la liste suivante, que nous explorerons plus tard :

- Confidentialité : Seul le destinataire prévu ou autorisé peut comprendre le message. On peut aussi parler de vie privée ou de secret.

- Intégrité des données : Les données ne peuvent pas être falsifiées ou modifiées par un adversaire intentionnellement ou par des erreurs involontaires ou accidentelles. Bien que l’intégrité des données ne puisse pas empêcher la modification des données, elle peut fournir un moyen de détecter si les données ont été modifiées.

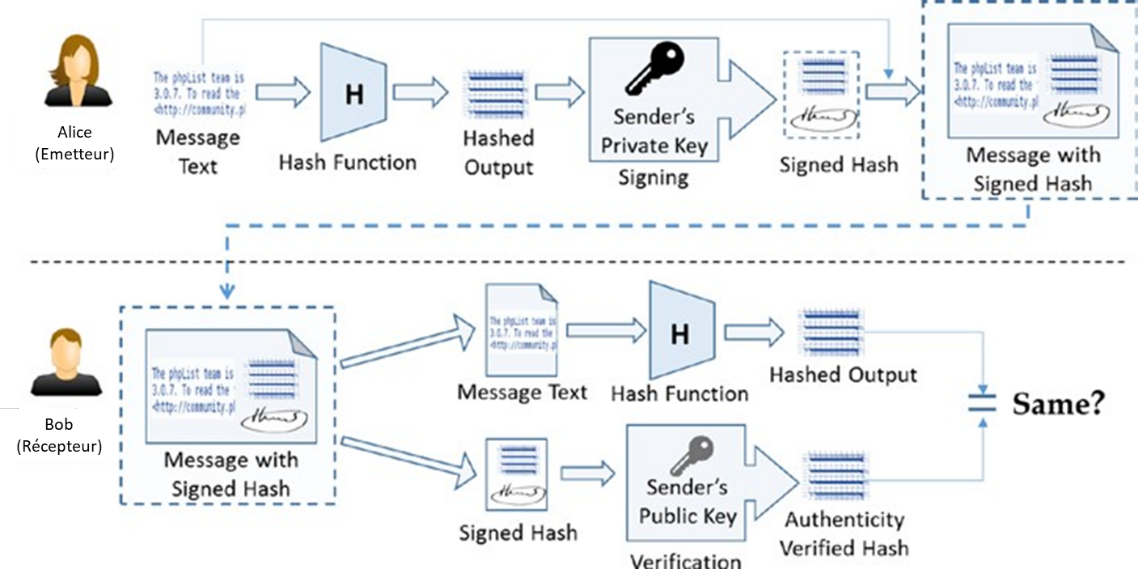

- Authentification : L’authenticité de l’expéditeur est assurée et vérifiable par le récepteur.

- Non-répudiation : L’expéditeur, après avoir envoyé un message, ne peut pas nier plus tard qu’ils ont envoyé le message. Cela signifie qu’une entité (une personne ou un système) ne peut pas refuser la propriété d’un engagement antérieur ou d’une action.

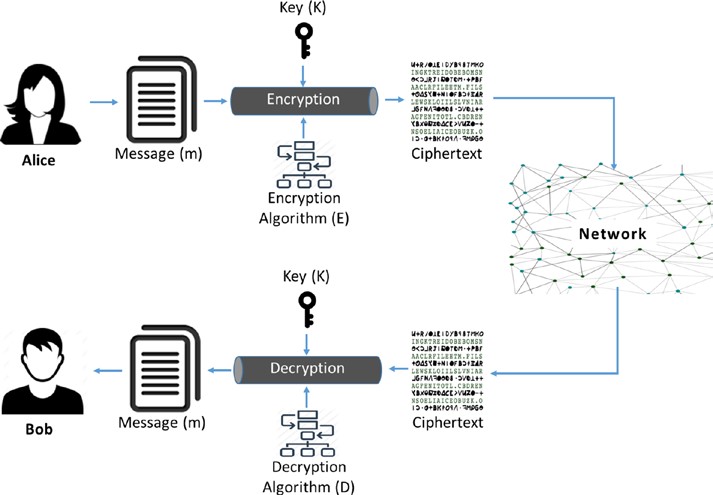

Toute information sous la forme d’un message texte, de données numériques ou d’un programme informatique peut être appelée texte clair. L’idée est de chiffrer le texte clair à l’aide d’un algorithme de cryptage et d’une clé qui produit le texte chiffré. Le chiffrement peut ensuite être transmis au destinataire prévu, qui le décrypte à l’aide de l’algorithme de décryptage et de la clé pour obtenir le texte clair.

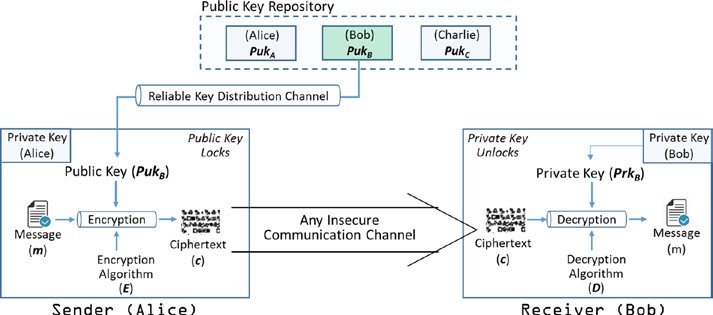

Prenons un exemple. Alice veut envoyer un message (m) à Bob. Si elle envoie le message tel quel, n’importe quel ennemi, par exemple, Eve peut facilement intercepter le message et la confidentialité est compromise. Ainsi, Alice veut chiffrer le message à l’aide d’un algorithme de cryptage (E) et une clé secrète (k) pour produire le message crypté appelé “chiffretexte”. Un adversaire doit être conscient à la fois de l’algorithme (E) et de la clé(k) pour intercepter le message. Plus l’algorithme et la clé sont forts, plus il est difficile pour l’adversaire d’attaquer. Notez qu’il serait toujours souhaitable de concevoir des systèmes blockchain qui sont au moins prouvablement sécurisés. Ce que cela signifie, c’est qu’un système doit résister à certains types d’attaques réalisables par des ennemis.

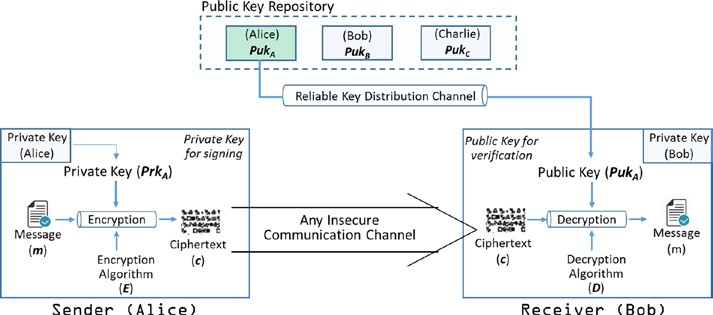

L’ensemble commun des étapes de cette approche peut être représenté comme le montre la figure 2-2.

Figure 2-2. Fonctionnement général de la cryptographie

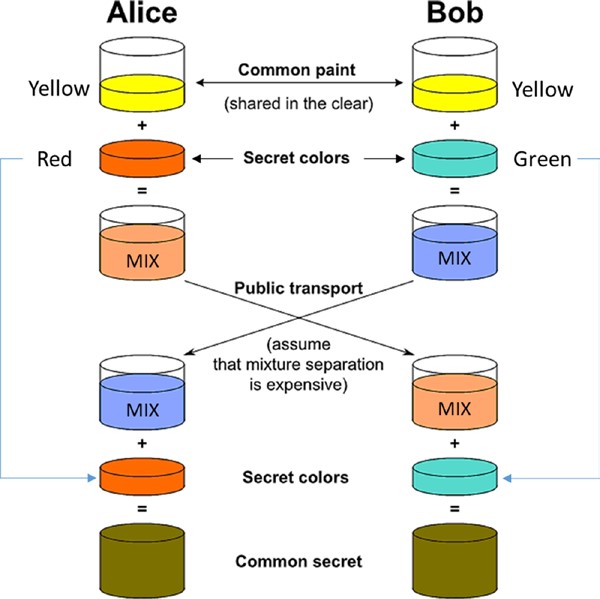

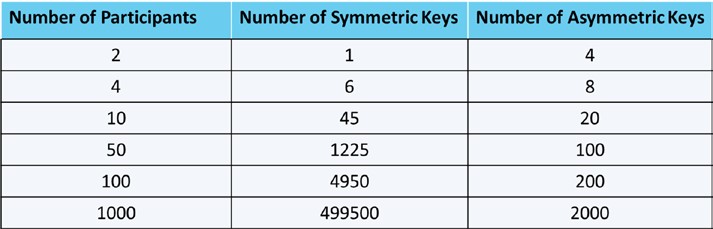

Dans l’ensemble, il existe deux types de cryptographie : la cryptographie de la clé symétrique et la clé asymétrique (alias clé publique). Examinons ces questions individuellement dans les sections suivantes.

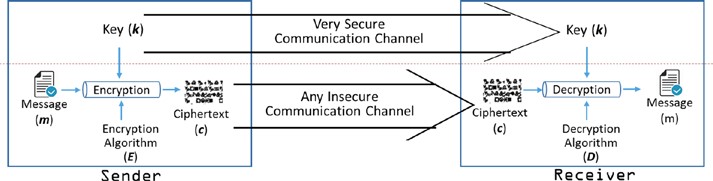

Cryptographie symétrique de clé

Dans la section précédente, nous avons examiné comment Alice peut chiffrer un message et envoyer le chiffrement texte à Bob. Bob peut alors déchiffrer le chiffrement texte pour obtenir le message original. Si la même clé est utilisée à la fois pour le chiffrement et le décryptage, elle est appelée cryptographie de clé symétrique. Cela signifie qu’Alice et Bob doivent s’entendre sur une clé (k) appelée « secret partagé » avant d’échanger le chiffrement texte. Ainsi, le processus est le suivant :

Alice—l’expéditeur :

- Chiffrer le message en texte clair m à l’aide de l’algorithme de cryptage E et k clé pour préparer le chiffrement c

- c = E(k, m)

- Envoyer le chiffre texte c à Bob

Bob—le récepteur :

- Décrypter le chiffrement c à l’aide de l’algorithme de décryptage D et de la même clé k pour obtenir le texte clair m

- m = D( k, c )

Avez-vous juste remarqué que l’expéditeur et le récepteur ont utilisé la même clé (k) ? Comment s’entendent-ils sur la même clé et la partagent-elles entre elles ? De toute évidence, ils ont besoin d’un canal de distribution sécurisé pour partager la clé. Il semble généralement comme indiqué dans la figure 2-3.

Figure 2-3. Cryptographie symétrique

La cryptographie de clé symétrique est employée couramment ; les utilisations les plus courantes sont les protocoles de transfert de fichiers sécurisés tels que HTTPS, SFTP et WebDAVS. Les crypto systèmes symétriques sont généralement plus rapides et plus utiles lorsque la taille des données est énorme.

Veuillez noter que la cryptographie de clé symétrique existe en deux variantes : les chiffrements de flux et les chiffrements de bloc. Nous en discuterons dans les sections suivantes, mais nous examinerons le principe et la fonction XOR de Kerchoff avant cela pour être en mesure de comprendre comment les crypto systèmes fonctionnent vraiment.

Principe et fonction XOR de Kerckhoff

Le principe de Kerckhoff stipule qu’un crypto système doit être sécurisé même si tout ce qui concerne le système est connu du public, à l’exception de la clé. En outre, l’hypothèse générale est que le canal de transmission de message n’est jamais sécurisé, et les messages pourraient facilement être interceptés pendant la transmission. Cela signifie que même si l’algorithme de cryptage E et l’algorithme de décryptage D sont publics, et qu’il y a une chance que le message puisse être intercepté pendant la transmission, le message est toujours sécurisé en raison d’un secret partagé. Ainsi, les clés doivent être gardées secrètes dans un crypto système symétrique.

La fonction XOR est le bloc de base pour de nombreux algorithmes de cryptage et de décryptage. Jetons un coup d’œil à elle pour comprendre comment il permet la cryptographie. Le XOR, autrement connu sous le nom de « Ou Exclusif» ( en anglais « Exclusive OR ») et dénoté par le symbole ,peut être représenté par le tableau de vérité suivant (tableau 2-1). Il s’agit de la logique Booléenne très utilisée en électronique et en informatique.

Tableau 2-1. Table de Vérité XOR

| A | B | A ⊕ B |

| 0 | 0 | 0 |

| 1 | 0 | 1 |

| 0 | 1 | 1 |

| 1 | 1 | 0 |

La fonction XOR a les propriétés suivantes, qui sont importantes pour comprendre les mathématiques derrière la cryptographie :

- Associative : A ⊕ (B ⊕ C) = (A ⊕ B) ⊕ C

- Commutative : A ⊕ B = B ⊕ A

- Négation : A ⊕ 1 = Ā

- Identité : A ⊕ A = 0

En utilisant ces propriétés, il serait maintenant logique de savoir comment calculer le chiffrement texte “c” en utilisant le texte simple “m“ et la clé “k“, puis décrypter le chiffrement texte “c” avec la même clé “k” pour obtenir le texte clair “m. ” La même fonction XOR est utilisée à la fois pour le chiffrement et le décryptage.

m ⊕ k = c et c ⊕ k = m

L’exemple précédent est dans sa forme la plus simple pour comprendre les notions de cryptage et de décryptage. Notez qu’il est très simple d’obtenir le message original en texte clair juste par XORing avec la clé, qui est un secret partagé et seulement connu par les parties visées. Tout le monde peut savoir que l’algorithme de cryptage ou de décryptage ici est XOR, mais pas la clé.

Chiffrement de flux vs chiffrement de bloc

Les algorithmes de chiffrement de flux et de chiffrement de bloc diffèrent dans la façon dont le texte clair est codé et décodé.

Les chiffrements de flux convertissent un symbole de texte clair en un symbole de chiffrement texte. Cela signifie que le chiffrement a effectué un bit ou un octet de texte clair à la fois. Dans un scénario de cryptage petit à petit, pour chiffrer chaque bit de texte clair, une clé différente est générée et utilisée. Ainsi, il utilise un flux infini de bits pseudo random comme la clé et effectue l’opération XOR avec des bits d’entrée de texte clair pour générer du chiffrement text. Pour qu’un tel système reste sécurisé, le générateur de flux de clés pseudo random doit être sécurisé et imprévisible. Les chiffrements de flux sont une approximation d’un chiffrement parfait éprouvé appelé « le bloc-notes unique », dont nous discuterons dans un peu de temps.

Comment le flux de clés pseudo random est-il généré en premier lieu ? Ils sont généralement générés en série à partir d’une valeur de démarrage aléatoire à l’aide de registres numériques de décalage. Les chiffrements de flux sont assez simples et plus rapides dans l’exécution. On peut générer des bits pseudo-aléatoires et décrypter très rapidement, mais cela nécessite une synchronisation dans la plupart des cas.

Nous avons vu que le générateur de nombres pseudo-aléatoires qui génère le flux clé est la pièce centrale ici qui assure la qualité de la sécurité, qui se présente pour être son plus grand inconvénient. Le générateur de nombres pseudo-aléatoires a été attaqué à plusieurs reprises dans le passé, ce qui a conduit à la dépréciation des chiffrements de flux. Le chiffrement de flux le plus largement utilisé est RC4 (Rivest Cipher 4) pour divers protocoles tels que SSL, TLS, et Wi-Fi WEP/WPA etc. Il a été révélé qu’il y avait des vulnérabilités dans RC4, et il a été recommandé par Mozilla et Microsoft de ne pas l’utiliser dans la mesure du possible.

Un autre inconvénient est que toutes les informations contenues dans un bit de texte d’entrée est contenu dans son correspondant de bit de texte chiffré, ce qui provoque un problème de faible diffusion. Il aurait pu être plus sécurisé si l’information d’un bit a été distribuée sur de nombreux bits dans la sortie de chiffrement texte, ce qui est le cas avec les chiffrements de bloc. Des exemples de chiffrements de flux sont un pad unique, RC4, FISH, SNOW, SEAL, A5/1, etc.

Le chiffrement de bloc d’autre part est basé sur l’idée de partitionner le texte clair en blocs relativement plus grands de groupes de bits de longueur fixe, et d’encoder davantage chacun des blocs séparément en utilisant la même clé. Il s’agit d’un algorithme déterministe avec une transformation invariable à l’aide de la clé symétrique. Cela signifie que lorsque vous chiffrez le même bloc de texte clair avec la même clé, vous obtiendrez le même résultat.

Les tailles habituelles de chaque bloc sont 64 bits, 128 bits, et 256 bits appelés longueur de bloc, et leurs blocs de chiffrement texte résultant sont également de la même longueur de bloc. Nous sélectionnons, disons, un r bits clé k pour chiffrer chaque bloc de longueur n, puis remarquez ici que nous avons limité les permutations de la clé k à un sous-ensemble très petit de 2r. Cela signifie que la notion de « chiffrement parfait » ne s’applique pas. Pourtant, la sélection aléatoire de la clé secrète r bits est importante, dans le sens que plus elle est aléatoire plus le chiffrement est secret.

Pour chiffrer ou déchiffrer un message dans la cryptographie de chiffrement de bloc, nous devons les mettre dans un « mode de fonctionnement » qui définit comment appliquer l’opération d’un chiffrement à un seul bloc à plusieurs reprises pour transformer des quantités de données plus grandes qu’un bloc. Eh bien, le mode de fonctionnement n’est pas seulement de diviser les données en blocs de taille fixe, il a un but plus grand. Nous avons appris que le chiffrement du bloc est un algorithme déterministe. Cela signifie que les blocs avec les mêmes données, lorsqu’ils sont cryptés à l’aide de la même clé, produiront le même chiffrement texte- assez dangereux ! Il fuit beaucoup d’informations. L’idée ici est de mélanger les blocs de plaintext avec les blocs de chiffrement texte juste créé d’une certaine manière de sorte que pour les mêmes blocs d’entrée, leurs sorties correspondantes chiffrées sont différentes. Cela deviendra plus clair lorsque nous arriverons aux algorithmes DES et AES dans les sections suivantes.

Notez que différents modes d’opérations se traduisent par différentes propriétés qui ajoutent à la sécurité du chiffrement de bloc sous-jacent. Bien que nous n’entrerons pas dans la cuisine des modes d’opérations, voici les noms de quelques-uns pour votre culture personnelle: Electronic Codebook (ECB), Cipher Block Chaining (CBC), Cipher Feedback (CFB), Output Feedback (OFB), et Counter (CTR).

Les chiffrements de bloc sont un peu lents à chiffrer ou déchiffrer, comparés aux chiffrements de flux. Contrairement aux chiffrements de flux où la propagation des erreurs est bien moindre, ici l’erreur en un seul bit pourrait corrompre l’ensemble du bloc. Au contraire, les chiffrements de bloc ont l’avantage de la diffusion élevée, ce qui signifie que chaque bit de texte clair d’entré est diffusé à travers plusieurs symboles de chiffrement texte. Des exemples de chiffrements de bloc sont DES, 3DES, AES, etc.

Le déterminisme : Un algorithme déterministe est un algorithme qui, compte tenu d’une entrée particulière, produira toujours la même sortie. (Connu à l’avance, déterminé à l’avance)

Conclusion

| Chiffrement de flux | Chiffrement de blocs | |

| Avantages |

|

|

| Inconvénients |

|

|

Pad unique (one-time pad)

Il s’agit d’un chiffrement de flux symétrique où le texte clair, la clé et le texte chiffré sont tous des chaînes de bits. En outre, il est entièrement basé sur l’hypothèse d’une clé “purement aléatoire” (et non pseudo aléatoire), en utilisant laquelle il pourrait atteindre le “secret parfait.” En outre, selon la conception, la clé ne peut être utilisée qu’une seule fois. Le problème avec ceci est que la clé devrait être au moins aussi longue que le texte clair. Cela signifie que si vous cryptez un fichier 1 Go, la clé serait également 1 Go! Cela devient impraticable dans de nombreux cas réels.

Exemple:

Tableau 2-2. Exemple de chiffrement à l’aide de la fonction XOR

| Clair | 1 | 0 | 0 | 1 | 1 | 1 | 0 | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 0 | 1 | 1 | 0 |

| Clé | 0 | 1 | 0 | 0 | 1 | 1 | 0 | 1 | 1 | 1 | 0 | 0 | 1 | 0 | 1 | 0 | 1 | 1 |

| Ciphertext | 1 | 1 | 0 | 1 | 0 | 0 | 0 | 1 | 0 | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 0 | 1 |

Vous pouvez vous référer à la table de vérité XOR dans la section précédente pour trouver comment le texte chiffré est généré par XOR-ing plaintext avec la clé. Notez que le texte clair, la clé et le texte chiffré sont tous 18 bits de long.

Ici, le récepteur à la réception du chiffrement peut tout simplement XOR à nouveau avec la clé et obtenir le texte clair. Vous pouvez l’essayer vous-même avec le tableau 2-2 et vous obtiendrez le même texte.

Le principal problème avec ce one-time pad est plus la pratique, plutôt que la théorie. Comment l’expéditeur et le récepteur s’entendent-ils sur une clé secrète qu’ils peuvent utiliser ? Si l’expéditeur et le récepteur ont déjà un canal sécurisé, pourquoi ont-ils même besoin d’une clé ? S’ils n’ont pas de canal sécurisé (c’est pourquoi nous utilisons la cryptographie), alors comment peuvent-ils partager la clé en toute sécurité ? C’est ce qu’on appelle le « problème clé de distribution ».

La solution consiste à approximer le bloc-notes unique à l’aide d’un générateur de nombres pseudo-aléatoires (PRNG). Il s’agit d’un algorithme déterministe qui utilise une valeur source pour générer une séquence de nombres aléatoires qui ne sont pas vraiment aléatoires ; c’est en soi un problème. L’expéditeur et le récepteur doivent avoir la même valeur de démarrage pour que ce système fonctionne. Partager cette valeur source est beaucoup mieux par rapport au partage de la clé entière ; il doit juste être sécurisé. Il est susceptible d’être compromis par quelqu’un qui connaît l’algorithme ainsi que la source.

Norme de chiffrement des données (DES° : Data Encryption Standard)

La norme de chiffrement des données (DES) est une technique de chiffrement de bloc symétrique. Il utilise la taille du bloc 64 bits avec une clé 64 bits pour le chiffrement et le décryptage. Sur la clé 64 bits, 8 bits sont réservés aux contrôles de parité et techniquement 56 bits est la longueur de la clé. Il a été prouvé qu’il est vulnérable aux attaques par brute force et qu’il pourrait être brisé en moins d’un jour. Compte tenu de la loi de Moore, il pourrait être brisé beaucoup plus rapidement à l’avenir, de sorte que son utilisation a été dépréciée un peu en raison de la longueur de la clé. Il était très populaire et était utilisé dans les applications bancaires, les guichets automatiques, et d’autres applications commerciales, et plus encore dans les implémentations matérielles que les logiciels. Nous donnons une description détaillée du chiffrement DES dans cette section.

Dans la cryptographie symétrique, un grand nombre de chiffrements de bloc utilisent un schéma de conception connu sous le nom de « chiffrement de Feistel » ou « réseau Feistel ». Un chiffrement Feistel se compose de plusieurs tours pour traiter le texte clair avec la clé, et chaque tour se compose d’une étape de substitution suivie d’une étape de permutation. Plus le nombre de tours est élevé, plus il est sûr, mais le chiffrement/décryptage ralentit. Le DES est basé sur un chiffrage Feistel de 16 tours.

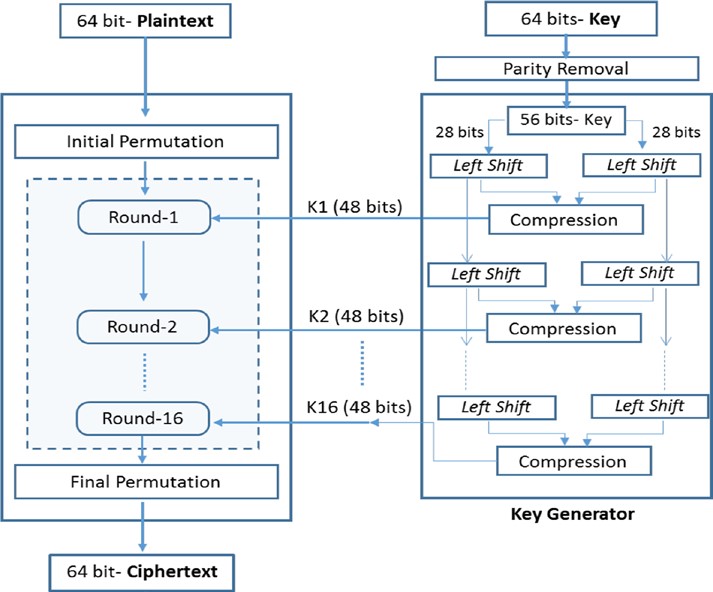

Une séquence générale d’étapes dans l’algorithme DES est montrée dans la figure 2-4.

Figure 2-4. Cryptographie DES

Parlons d’abord du générateur de clés, puis nous entrerons dans la partie cryptage.

- Comme mentionné précédemment, la clé est également 64 bits de long. Étant donné que 8 bits sont utilisés comme bits de parité (plus précisément, bit numéro 8, 16, 24, 32, 40, 48, 56 et 64), seulement 56 bits sont utilisés pour le chiffrement et le décryptage.

- Après la suppression de la parité, la clé 56 bits est divisée en deux blocs, chacun de 28 bits. Ils sont alors peu-sage gauche décalée à chaque tour. Nous savons que le DES utilise 16 tours du réseau Feistel. Notez ici que chaque tour prend le bloc de bits décalé à gauche du tour précédent, puis à nouveau à gauche des décalages d’un bit dans le tour actuel.

- Les deux blocs 28 bits décalés à gauche sont ensuite combinés par un mécanisme de compression qui produit une clé de 48 bits appelée sous-clé qui est utilisée pour le chiffrement. De même, à chaque tour, les deux blocs de 28 bits de la ronde précédente se déplacer à nouveau d’un bit, puis matraqué et comprimé à la clé 48 bits. Cette clé est ensuite alimentée à la fonction de cryptage du même tour.

Examinons maintenant comment DES utilise les tours de chiffrement Feistel pour le cryptage:

- Tout d’abord, l’entrée en texte clair est divisée en blocs de 64 bits. Si le nombre de bits dans le message n’est pas également divisible par 64, alors le dernier bloc est rembourré pour en faire un bloc 64 bits.

- Chaque bloc de données d’entrée 64 bits passe par un premier tour de permutation (IP). Il permute simplement, c’est-à-dire, réarrange toutes les entrées 64 bits dans un modèle spécifique en transposant les blocs d’entrée. Il n’a aucune signification cryptographique en tant que telle, et son objectif est de le rendre plus facile à charger le texte clair/chiffretexte dans les puces DE dans le format byte-classé.

- Après le tour IP, le bloc 64 bits est divisé en deux blocs 32 bits, un bloc gauche (L) et un bloc droit (R). Dans chaque tour, les blocs sont représentés comme Li et Ri, où le sous-scripte “I” désigne le tour. Ainsi, les résultats du cycle d’IP sont désignés comme L0 et R0.

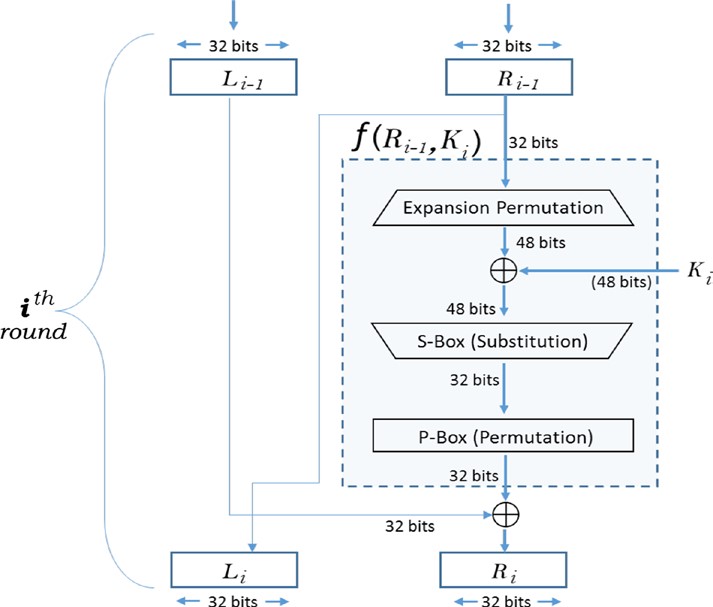

- Maintenant, les tours Feistel commencent. Le premier tour prend L0 et R0 comme entrée et suit les étapes suivantes:

- Le bloc 32 bits du côté droit (R) vient comme c’est sur le côté gauche et le bloc 32 bits du côté gauche (L) passe par une opération avec le k clé de ce tour et le côté droit du bloc 32 bits (R) comme indiqué ci-dessous:

- Li et Ret 1

- Ri = Li – 1 ⊕ F(Ri -1, Ki) où “i” est le nombre du cycle

- Le F() est appelé la “Fonction Decipher” qui est en fait la partie centrale de chaque tour. Il y a plusieurs étapes ou opérations qui sont regroupées dans cette opération F().

- Dans la première étape, le fonctionnement du bloc R 32 bits est élargi et permuté pour produire un bloc de 48 bits.

- Dans la deuxième étape, ce bloc 48 bits est alors XORed avec la sous-clé 48 bits fourni par le générateur de clé de la même ronde.

- Dans la troisième étape, cette sortie XORed 48 bits est alimentée à la boîte de substitution pour réduire les bits de retour à 32 bits. L’opération de substitution dans cette boîte S est la seule opération non linéaire dans DES et contribue de manière significative à la sécurité de cet algorithme.

- Dans la quatrième étape, la sortie 32 bits de la boîte S est alimentée à la boîte de permutation (Boîte P), qui est juste une opération de permutation qui produit un bloc 32 bits, qui est en fait la sortie finale de F() fonction de chiffrement.

- La sortie de F() est alors XORed avec le 32 bits L-block, qui est entrée à ce tour. Cette sortie XORed devient alors la sortie finale de R-block de ce cycle.

- Reportez-vous à la figure 2-5 pour comprendre les diverses opérations qui ont lieu à chaque ronde.

Figure 2-5. Fonction cycle de DES

- Le cycle Feistel précédemment discuté est répété 16 fois, où la sortie d’un tour est alimentée comme entrée à la ronde suivante.

- Une fois que tous les 16 tours sont terminés, la sortie du 16ème tour est à nouveau échangée de telle sorte que la gauche devient le bloc droit et vice versa.

- Ensuite, les deux blocs sont matraqués pour faire un bloc 64 bits et passé par une opération de permutation, qui est l’inverse de la fonction de permutation initiale et qui se traduit par la sortie de texte chiffré 64 bits.

Nous avons examiné comment fonctionne vraiment l’algorithme DES. Le décryptage fonctionne également de la même manière dans l’ordre inverse. Nous n’entrerons pas dans ces détails, mais nous vous laisserons le reste à la découverte.

Concluons avec les limites du DES. La longueur de clé de 56 bits était susceptible à l’attaque de force brute et les S-boxes utilisés pour la substitution dans chaque tour étaient également sujettes à l’attaque de cryptanalyses en raison de quelques faiblesses inhérentes. Pour ces raisons, la norme de chiffrement avancée (AES) a remplacé le DES dans la mesure du possible. De nombreuses applications choisissent maintenant AES plutôt que DES.

Norme de chiffrement avancée (AES : Advances Encryption Standard))

Comme DES, l’algorithme AES est également un chiffrement de bloc symétrique mais n’est pas basé sur un réseau Feistel. L’AES utilise un réseau de substitution-permutation dans un sens plus général. Il offre non seulement une plus grande sécurité, mais offre également une plus grande vitesse ! Selon les normes AES, la taille du bloc est fixée à 128 bits et permet un choix de trois clés : 128 bits, 192 bits, et 256 bits. Selon le choix de la clé, AES est nommé AES-128, AES-192 et AES-256.

Dans AES, le nombre de tours de chiffrement dépend de la longueur de la clé. Pour AES-128, il y a dix tours ; pour AES-192, il y a 12 tours ; et pour AES-256, il y a 14 tours. Dans cette section, notre discussion se limite à la longueur clé 128 (c.-à-d., AES-128), car le processus est presque le même pour d’autres variantes de l’AES. La seule chose qui change, c’est le « calendrier clé », que nous examinerons plus loin dans cette section.

Contrairement à DES, les cycles de cryptage AES sont des itérations et actionnent un bloc de données entier de 128 bits à chaque tour. En outre, contrairement à DES, le décryptage n’est pas très similaire au processus de cryptage dans AES.

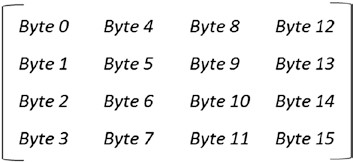

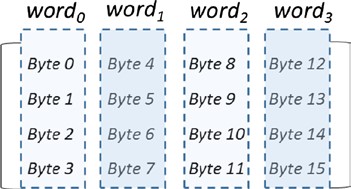

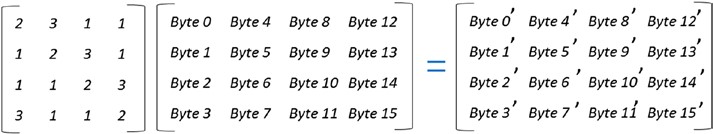

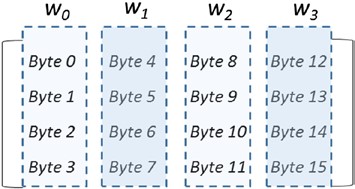

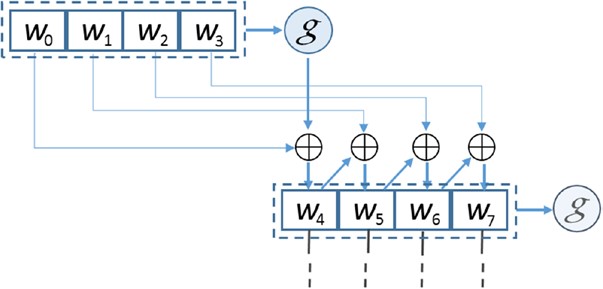

Pour comprendre les étapes de traitement dans chaque tour, considérez le bloc 128bit comme 16 octets où les octets individuels sont disposés dans une matrice de 4 à 4 comme indiqué :