Résumé de la publication

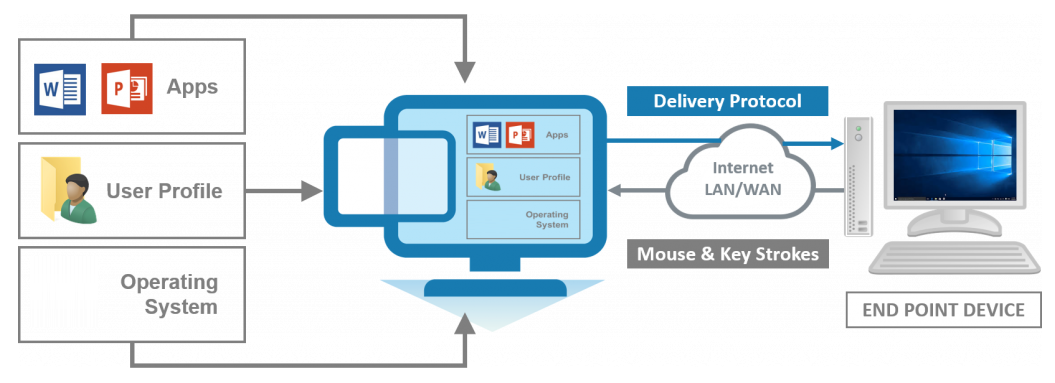

VMware Horizon (anciennement appelé Horizon View) est un produit commercial de virtualisation de postes de travail et d’applications développé par VMware, Inc pour les systèmes d’exploitation Microsoft Windows, Linux et macOS. Grâce à cet article vous allez comprendre les différentes possibilités offertes par Horizon et comment mettre en place une architecture Horizon en place.

Objectifs de la publication

- Comprendre l’architecture et les composants Horizon (Présentation de VDI et de VMware Horizon)

- Installation, configuration et sécurisation de l’architecture Horizon

- Configuration des pools et optimisation des bureaux virtuels et de l’expérience utilisateur.

- Fourniture des applications publiées avec Horizon

- Gestion des montées de version d’Horizon

- Dépannage et Evolution de la solution

Lien vers la partie 2

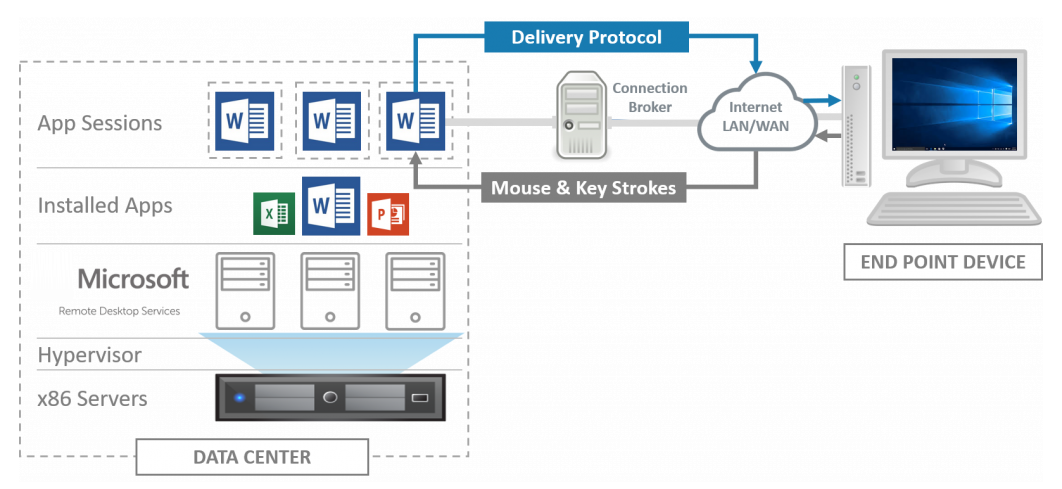

Dans le chapitre précédent, nous vous avons présenté l’infrastructure de bureau virtuel et, en particulier, la solution VMware, VMware Horizon. Dans le cadre de cette introduction, nous avons adopté une vue de haut niveau de certains des différents éléments qui composent la solution complète. Dans ce chapitre, nous allons commencer à plonger plus profondément dans ces composantes de l’architecture et de l’infrastructure, en nous concentrant sur la façon dont ils travaillent ensemble pour trouver la solution complète.

Tout au long des sections de ce chapitre, nous discuterons du rôle de chacun des éléments horizon View, en expliquant où chacun d’eux s’inscrit dans l’infrastructure globale, et son rôle. Une fois que nous aurons expliqué le concept de haut niveau, nous plongerons plus profondément dans le fonctionnement de chaque composant individuel. Au fur et à mesure que nous examinerons les sections, nous soulignerons également certaines des meilleures pratiques, ainsi que quelques conseils et conseils utiles en cours de route.

En cours de route, nous couvrirons également certaines des technologies tierces qui intègrent et complètent VMware Horizon, telles que des solutions antivirus, des technologies d’accélération du stockage et des solutions graphiques haut de gamme, qui contribuent toutes à fournir une gamme complète de bout en bout. solution du centre de données à l’utilisateur final. Après avoir lu ce chapitre, vous serez en mesure de décrire chacun des composants Horizon, tels que les éléments suivants:

- Serveur de connexion

- Serveur de sécurité

- Serveur de réplique

- Sécurité et passerelle d’accès unifié VMware

- Gestion des profils d’utilisateurs finaux dans View Persona Management (VDI) et User Environment Manager (UEM)

- Afficher les protocoles

- Clones liés, instantanés et complets

- Graphiques accélérés par le matériel (vSGA, vDGA et vGPU)

Nous discuterons de la partie que chacun joue dans la solution globale, et pourquoi vous les utiliseriez, ainsi que la façon de les configurer et les conditions préalables à l’installation.

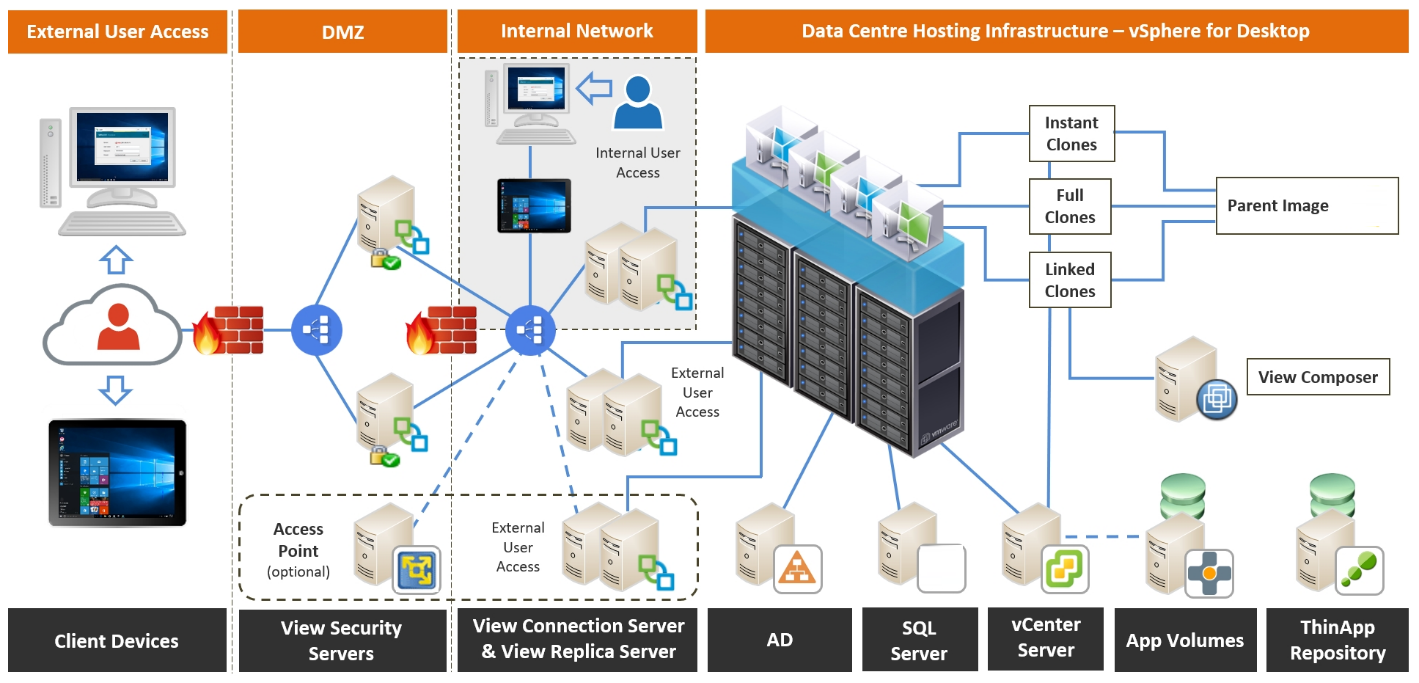

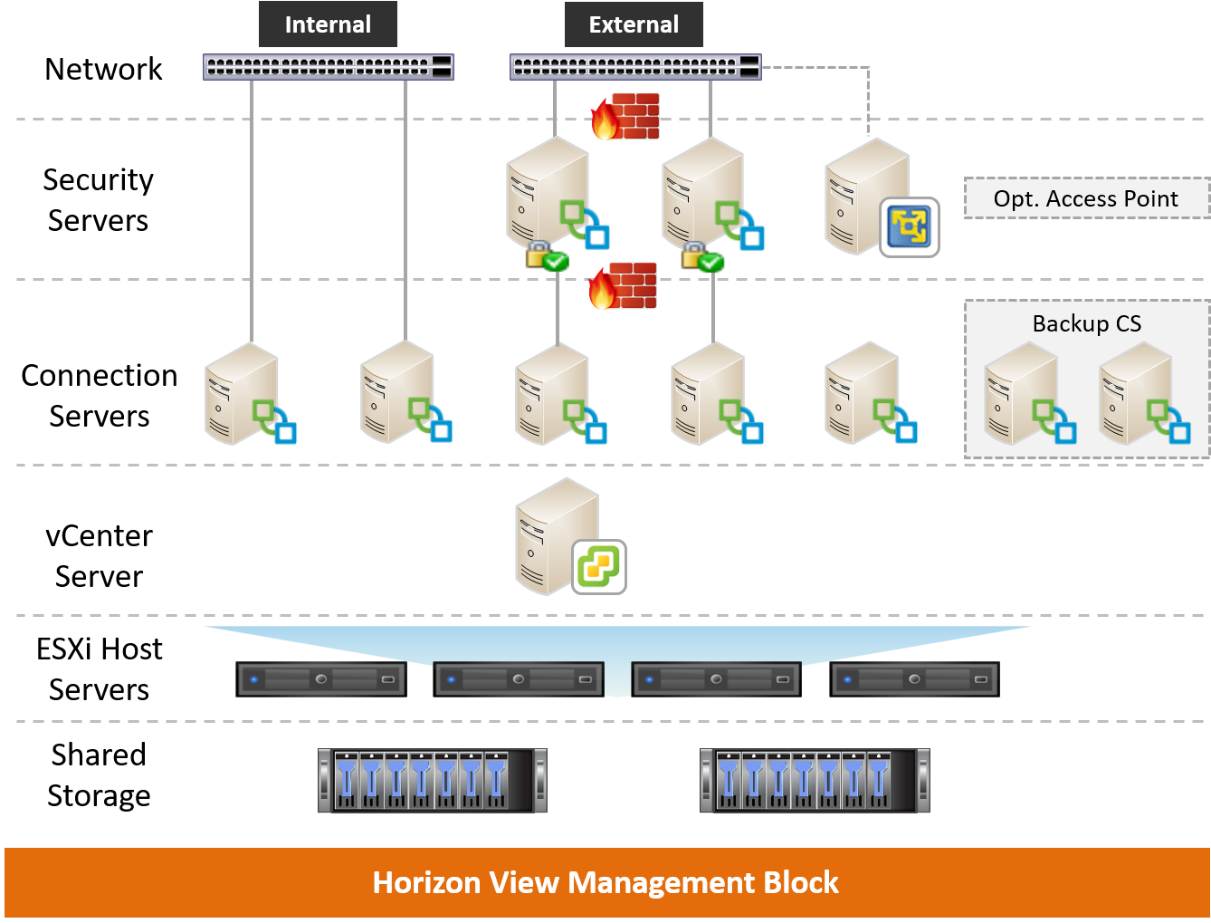

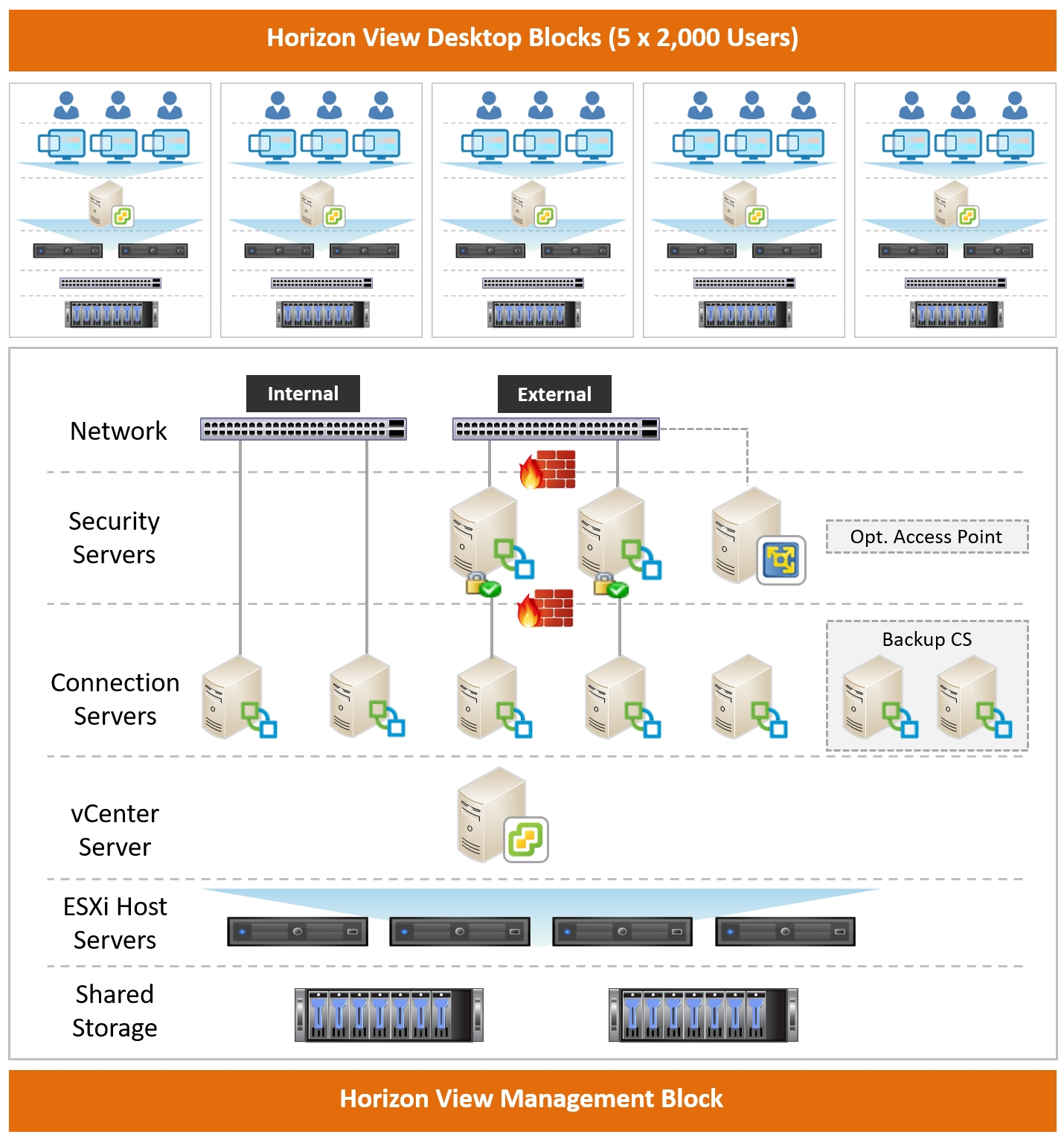

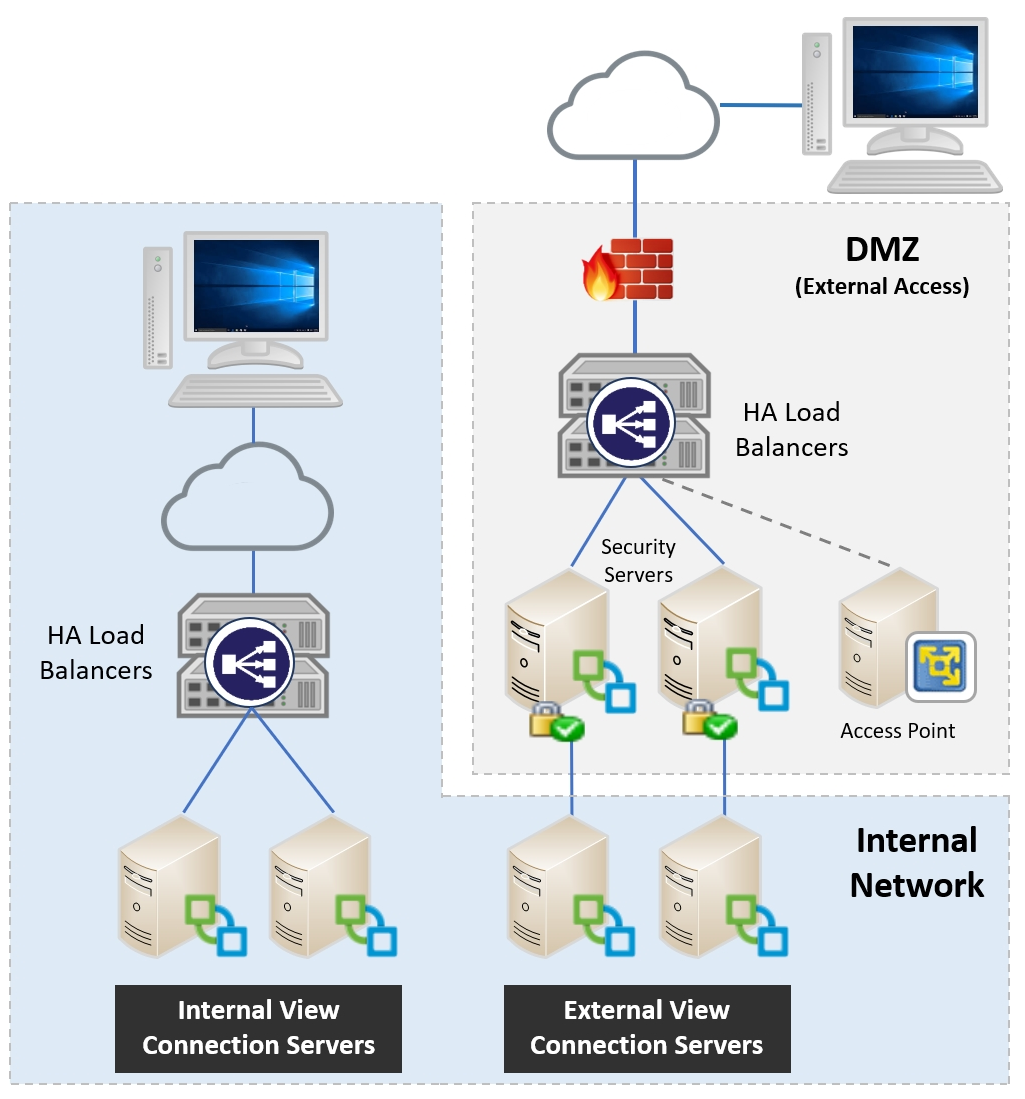

Pour commencer, nous allons vous présenter, à un haut niveau, les composants d’infrastructure de base et l’architecture qui composent la solution Horizon View. Nous commencerons par une vue d’ensemble de haut niveau, comme indiqué dans le diagramme suivant, avant de commencer à forer vers le bas dans chaque composant plus en détail:

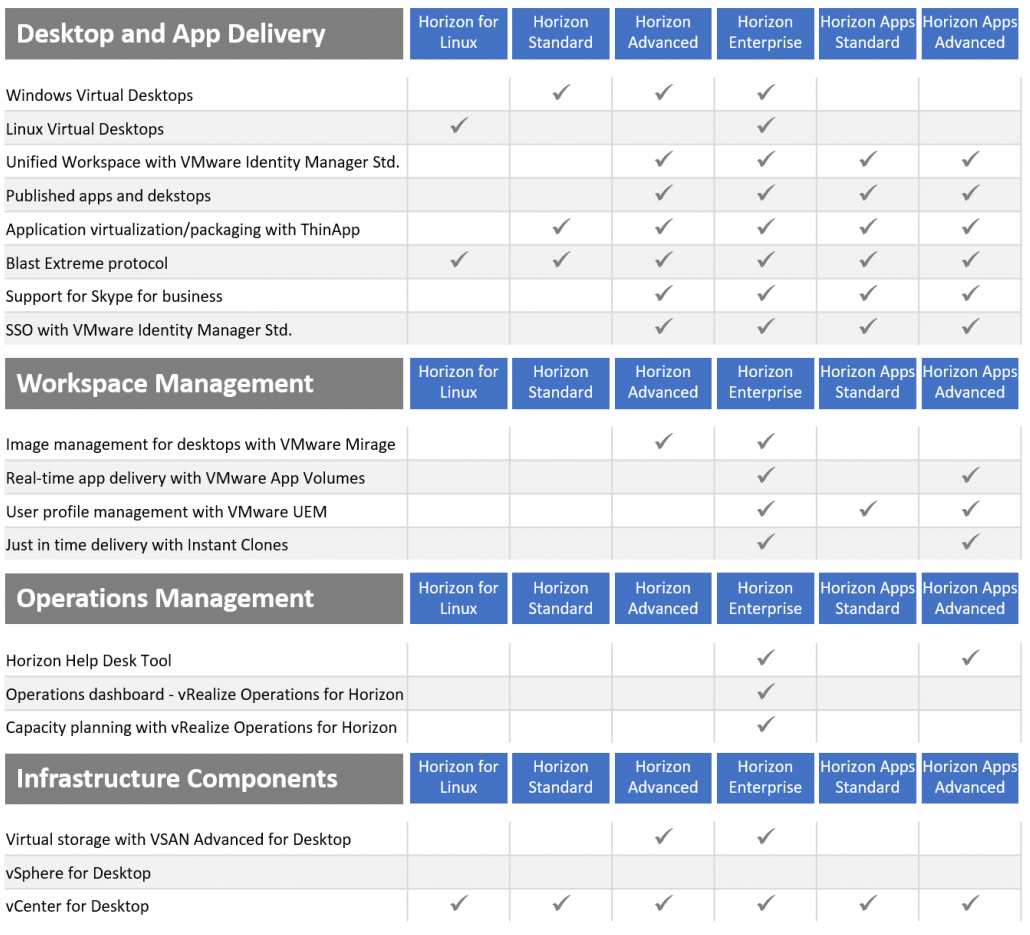

Tous les composants VMware Horizon décrits dans le diagramme précédent font partie de la solution globale Horizon, mais, n’oubliez pas, certaines des fonctionnalités disponibles dépendent de l’édition que vous avez achetée.

Il est également utile de se rappeler que la licence Horizon inclut les composants vSphere pertinents, l’hyperviseur ESXi et la licence vCenter Server, pour vous permettre de déployer l’infrastructure d’hébergement de base. Vous pouvez déployer autant d’hôtes ESXi et de serveurs vCenter que vous en avez besoin pour héberger l’infrastructure de bureau.

Dans cette section, nous allons discuter des fonctionnalités et des fonctionnalités de base horizon View pour le courtage des machines de bureau virtuelles qui sont hébergées sur la plate-forme VMware vSphere.

L’architecture Horizon est simple à comprendre, car ses fondations se trouvent dans les produits VMware vSphere standard (ESXi et vCenter). Donc, si vous avez les compétences et l’expérience de travailler avec cette plate-forme, alors vous êtes déjà à mi-chemin.

Horizon View s’appuie sur l’infrastructure vSphere, en profitant de certaines fonctionnalités de l’hyperviseur ESXi et vCenter Server, en ajoutant un certain nombre de machines de serveur virtuelpour effectuer les différents rôles et fonctions View.

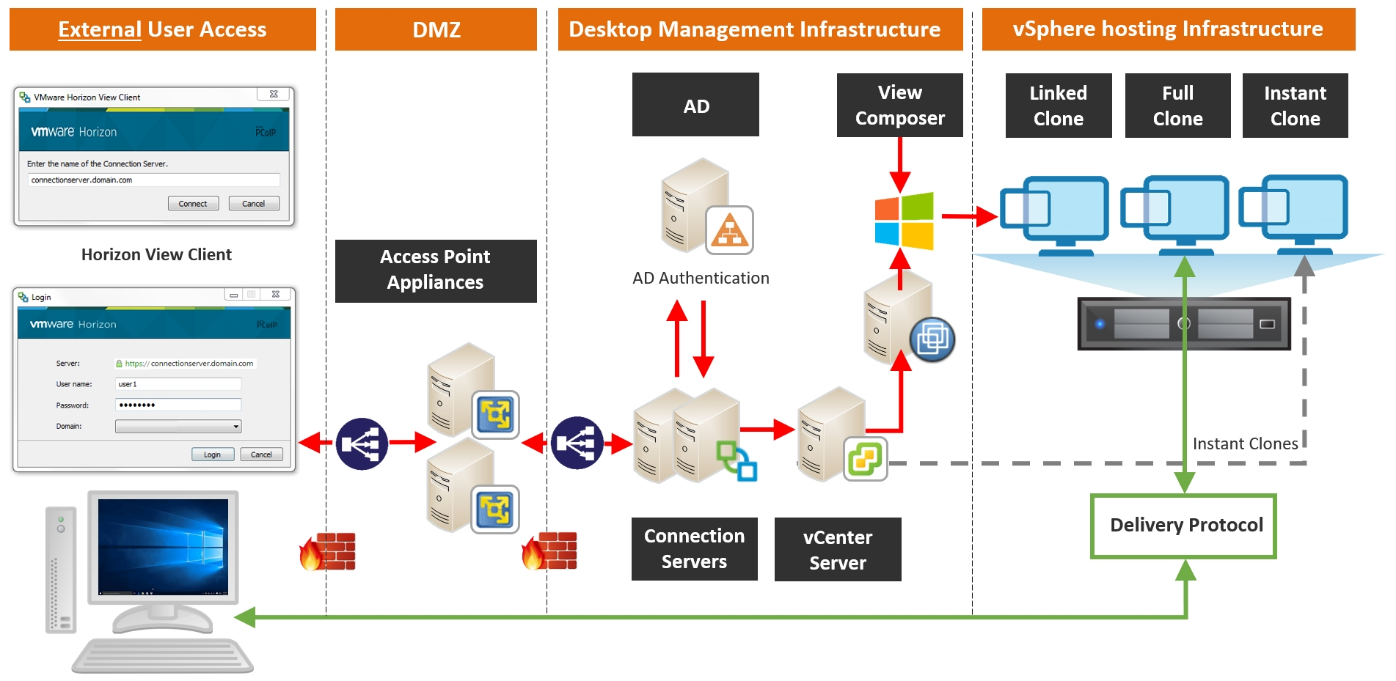

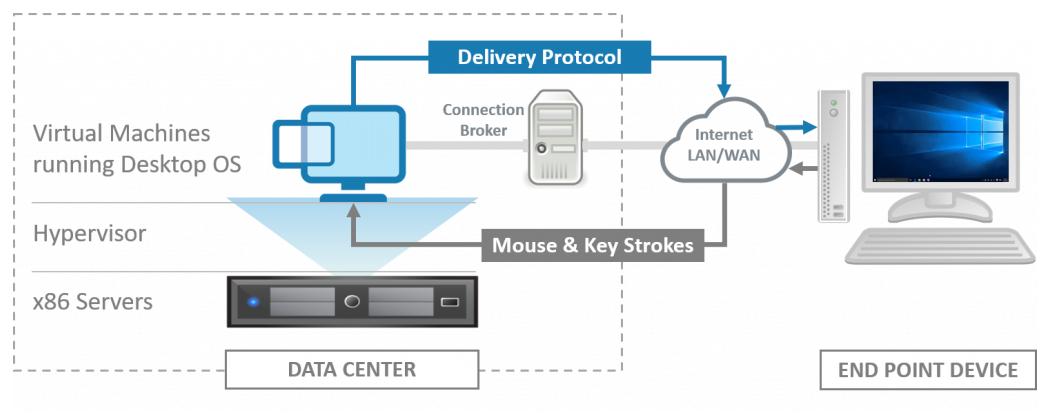

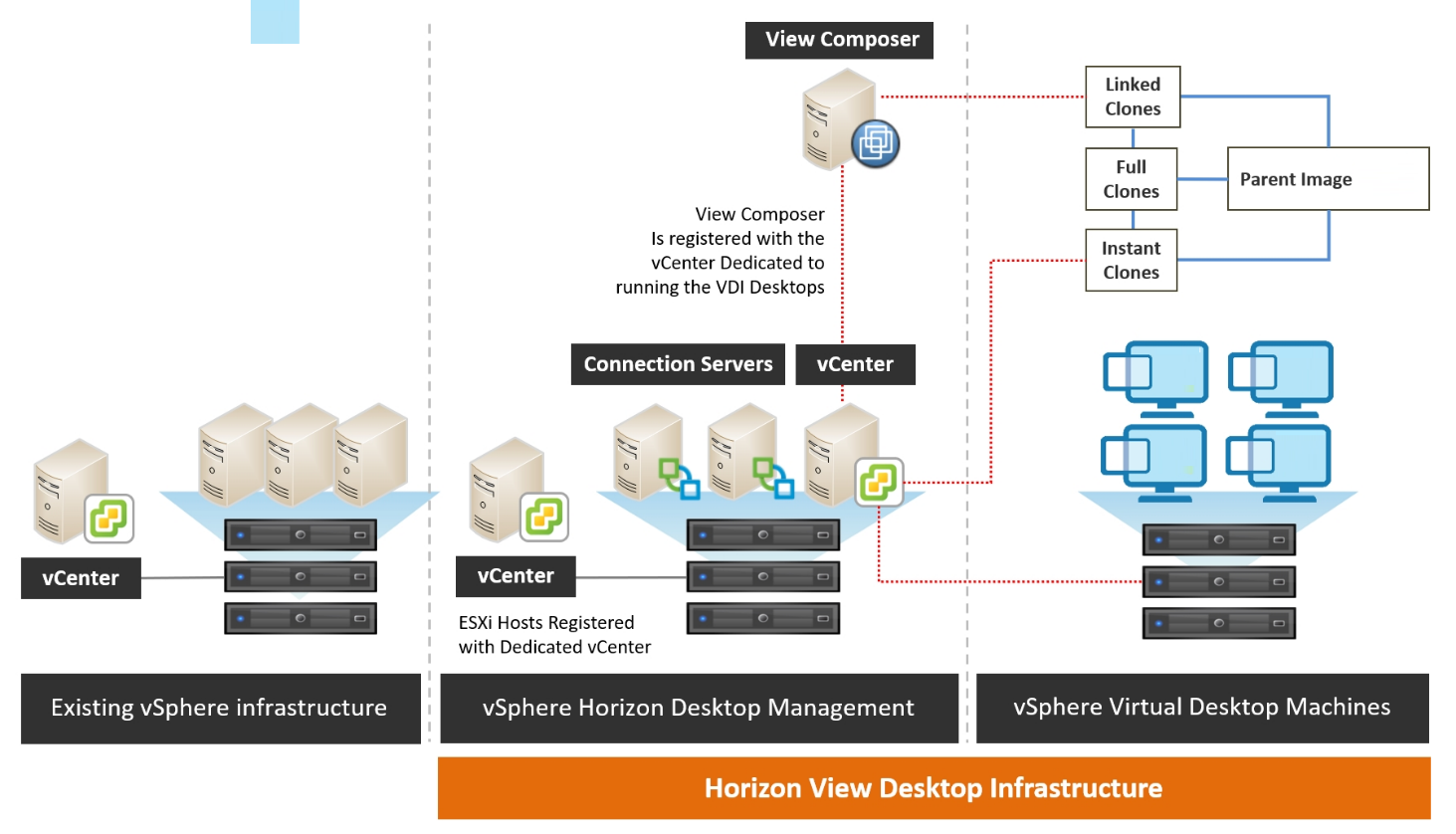

Un aperçu de l’architecture View pour la livraison de bureaux virtuels est affiché dans le diagramme suivant :

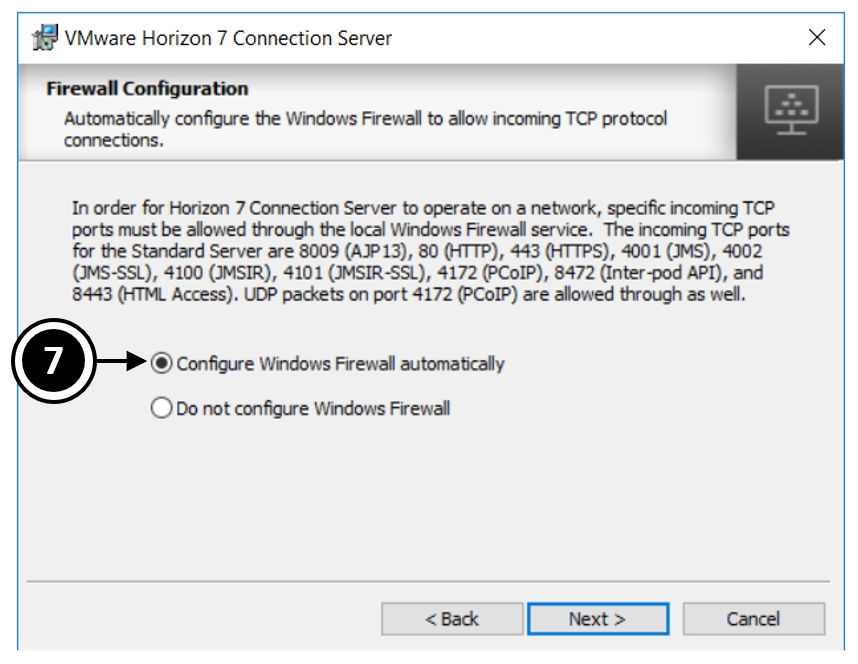

Les composants d’infrastructure Horizon View s’exécutent sous forme d’applications installées sur le système d’exploitation Microsoft Windows Server, à l’exception de la passerelle d’accès unifiée, qui est un appareil Linux durci. En théorie, ces composants d’infrastructure pourraient fonctionner sur des machines physiques; cependant, il ya un grand nombre d’avantages lorsque vous les exécutez comme des machines virtuelles, telles que la prestation de HA et DR, ainsi que les économies de coûts typiques qui peuvent être réalisés grâce à la virtualisation.

Les sections suivantes couvriront chacun de ces rôles et composants de l’architecture View plus en détail, en commençant par le serveur de connexion Horizon View.

Le serveur de connexion Horizon View est également appelé un courtier de connexion ou un gestionnaire de vue. C’est la composante principale de l’infrastructure View. Son rôle principal est de connecter un utilisateur à son bureau virtuel au moyen d’effectuer l’authentification de l’utilisateur, puis de fournir et de gérer les ressources de bureau appropriées en fonction du profil et du droit de l’utilisateur. Lorsque vous vous connectez à votre bureau virtuel, c’est le serveur de connexion avec lequel vous communiquez.

-

-

-

- Comment fonctionne le serveur de connexion ?

-

-

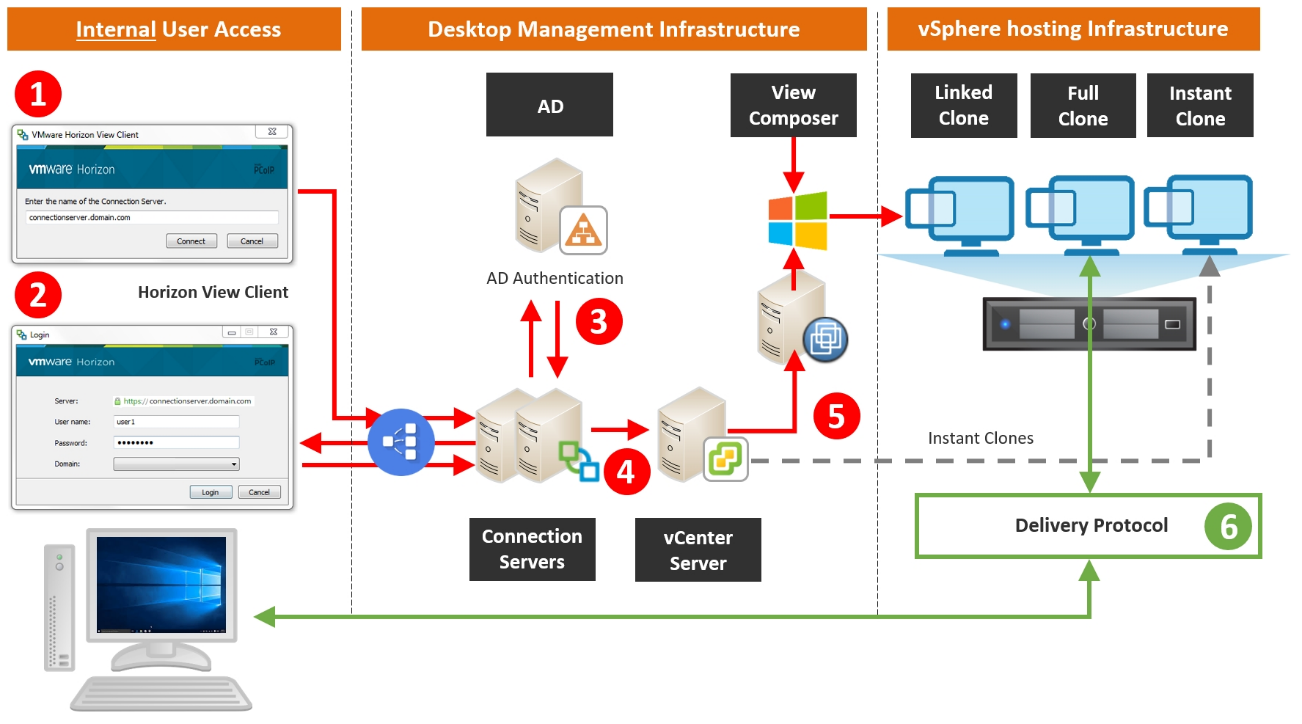

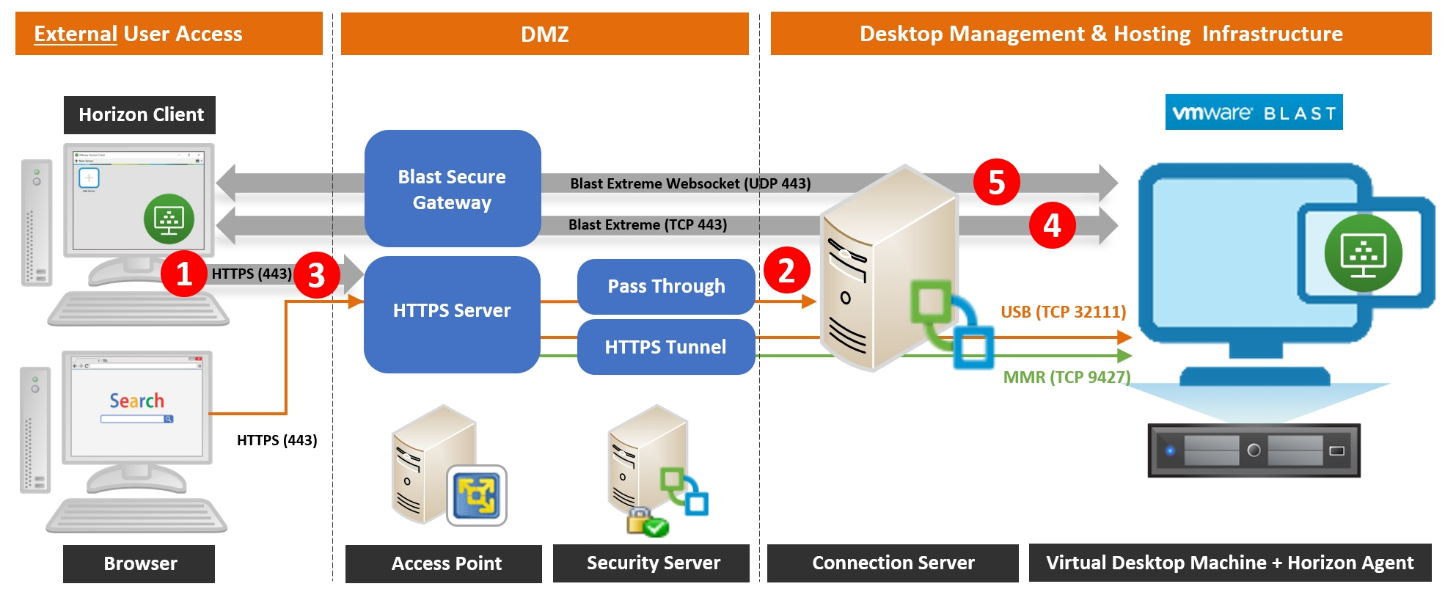

Un utilisateur se connectera à son bureau VDI à l’aide de son périphérique de point de terminaison en lançant d’abord le client Horizon, mais, également, il pourrait utiliser l’accès par navigateur. Nous couvrirons les clients Horizon et d’autres méthodes d’accès dans le chapitre 12, Horizon Options client.

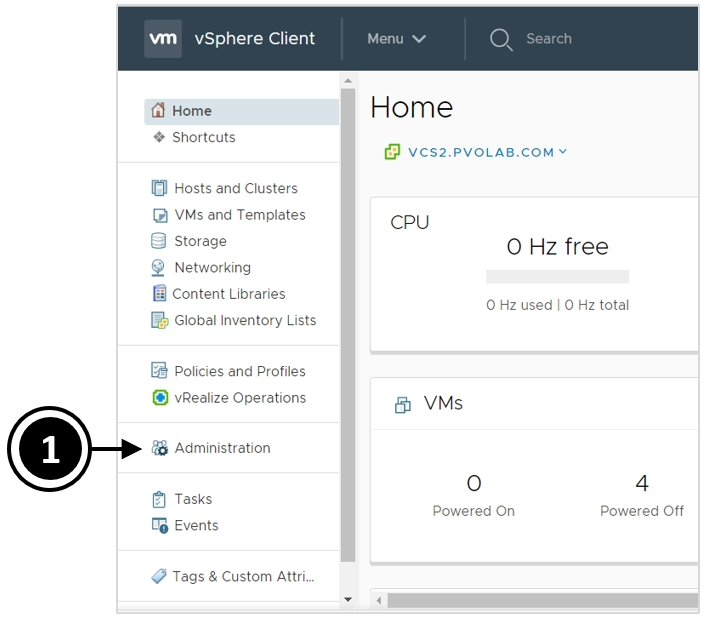

Alors, que se passe-t-il ensuite, et comment fonctionne le processus de connexion ? Une fois que le client Horizon a lancé, l’utilisateur final saisit les détails d’adresse du serveur View Connection auquel il souhaite se connecter (1), qui à son tour répond (2) en lui demandant de fournir ses informations de connexion réseau, son nom d’utilisateur dedomaine D’annuaire actif et son mot de passe.

Il est à noter qu’Horizon View prend désormais en charge les différents niveaux fonctionnels suivants du domaine AD :

- Serveur Windows 2003

- Windows Server 2008 et Windows Server 2008 R2

- Windows Server 2012 et Windows Server 2012 R2

- Serveur Windows 2016

Les informations d’identification des utilisateurs finaux sont authentifiées avec Active Directory (3) et, en cas de succès, l’utilisateur peut continuer le processus de connexion. Selon les ressources auxquelles ils ont droit, l’utilisateur final verra un écran de lancement qui affiche quelques icônes de machine de bureau virtuelles différentes qui sont disponibles pour eux de se connecter à. Ces icônes de bureau représentent les pools de bureau que l’utilisateur a le droit d’utiliser. Ils peuvent également voir des icônes d’application représentant des applications publiées.

Un pool de bureau est essentiellement une collection de machines de bureau virtuelles similaires. Par exemple, il pourrait s’agit d’un pool pour le département marketing où les machines de bureau virtuelles contiennent des applications et des logiciels spécifiques pour ce département. Nous discuterons des pools de bureau plus en détail dans le chapitre 8, Configurer et gérerles pools de bureau – Partie 1.

Une fois authentifié, le gestionnaire de vue ou le serveur de connexion fait un appel au serveur vCenter (4) pour créer une machine debureau virtuelle, puis vCenter fait un appel (5) soit pour Voir le compositeur (si vous utilisez desclones liés), ou il va créer un clone instantané en utilisant la fonction de fourche VM de vSphere pour démarrer le processus de construction du bureau virtuel s’il n’y a pas un déjà disponible pour l’utilisateur de se connecter à.

Dans le cadre du processus de construction global, à ce stade, si configuré, VMware UEM chargera le profil de l’utilisateur final, personnalisant et personnalisant le bureau virtuel à cet utilisateur individuel. Il en va de même pour les volumes d’applications VMware qui, s’ils sont configurés, fourniront désormais toutes les applications superposées en même temps.

Lorsque le processus de build est terminé, et que la machine de bureau virtuelle est disponible pour l’utilisateur final, avec son profil et ses applications, il est affiché ou livré dans la fenêtre Horizon Client (6) ou navigateur, en utilisant le protocole d’affichage choisi PCoIP, Blast Extreme, ou RDP. Ce processus est décrit picturalement dans le diagramme suivant :

Il existe d’autres moyens de déployer des solutions VDI qui ne nécessitent pas de courtier de connexion, bien que vous puissiez faire valoir que, à proprement parler, ce n’est pas une véritable solution VDI. Comme nous l’avons discuté dans l’introduction et l’histoire, c’est ce que les premières solutions VDI ressemblait, permettant à un utilisateur final de se connecter directement à leur propre bureau virtuel via le protocole RDP. Si vous pensez à ce sujet, cependant, il ya encore quelques cas d’utilisation spécifiques pour le faire de cette façon.

Par exemple, si vous avez un grand nombre de succursales ou de bureaux distants, vous pouvez déployer un sous-ensemble de l’infrastructure, l’hébergeant sur le site local, permettant aux utilisateurs de continuer à travailler en cas de panne de WAN ou de mauvaise communication réseau entre la branche et la tête Bureau.

Il se trouve que VMware a également pensé à cela comme un cas d’utilisation et a une solution qui est appelé une vue sans courtier, qui utilise leplugin VMware Horizon view agent DirectConnection pour se connecter directement à une machine de bureau virtuel sans avoir besoin du serveur de connexion. Cela faisait à l’origine partie du bureau Desktone en tant que service (DaaS) solution queVMware a acquis en Octobre 2013. Cependant, n’oubliez pas que dans un environnement Horizon View, le serveur de connexion de vue offre une plus grande fonctionnalité et fait beaucoup plus que simplement connecter les utilisateurs aux ordinateurs de bureau, comme nous le verrons plus loin dans ce chapitre.

En plus de négocier les connexions entre les utilisateurs finaux et les machines de bureau virtuelles, le serveur de connexion d’vue fonctionne également avec le serveur vCenter pour gérer les machines de bureau virtuelles. Par exemple, lorsque vous utilisez des clones liés ou des clones instantanés et que vous alimentez sur des ordinateurs de bureau virtuels, ces tâches sont initiées par le serveur de connexion, mais elles sont exécutées par le serveur vCenter.

Maintenant que nous avons couvert ce que le serveur de connexion est et vous a donné un aperçu de la façon dont il fonctionne, dans la section suivante, nous allons examiner les exigences dont vous avez besoin pour qu’il fonctionne.

-

-

-

- Exigences minimales pour le serveur de connexion

-

-

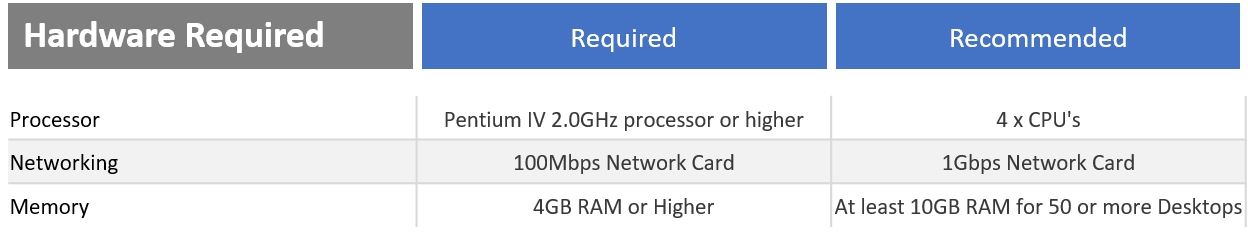

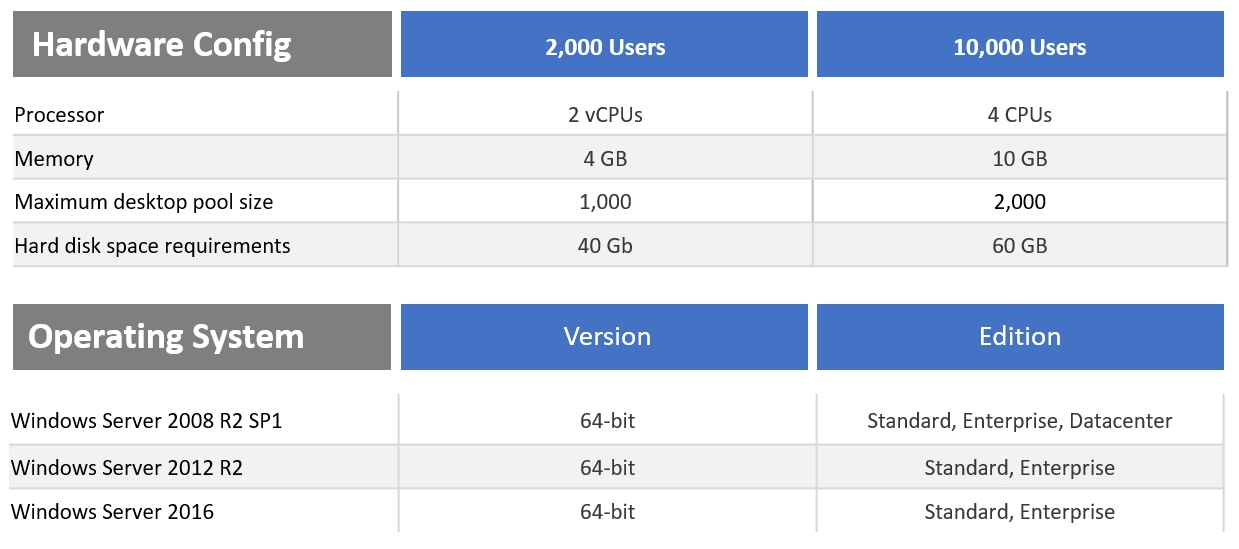

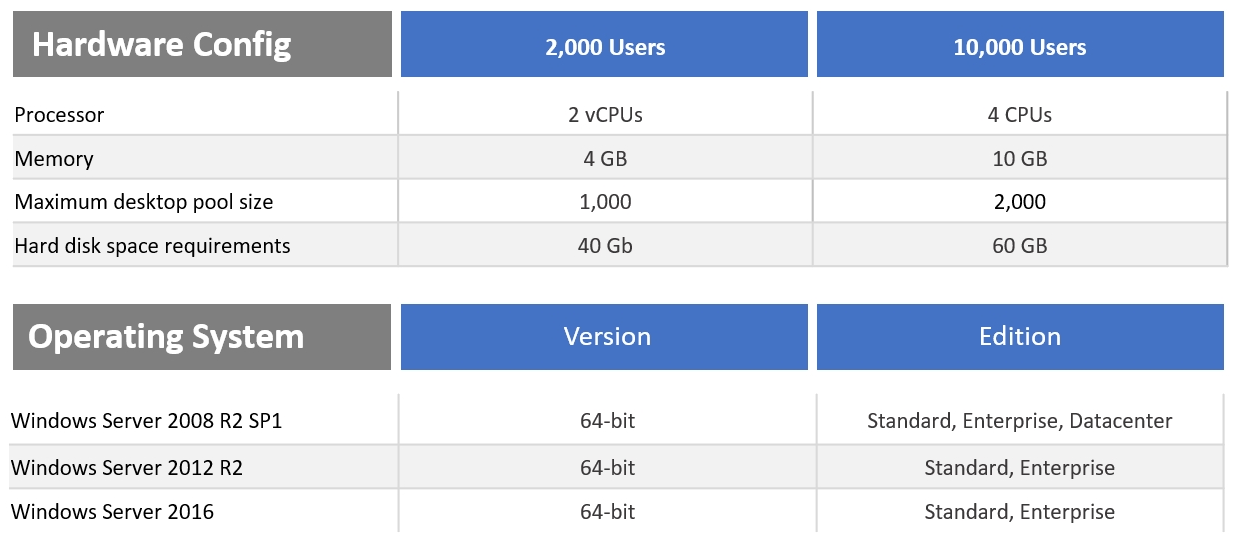

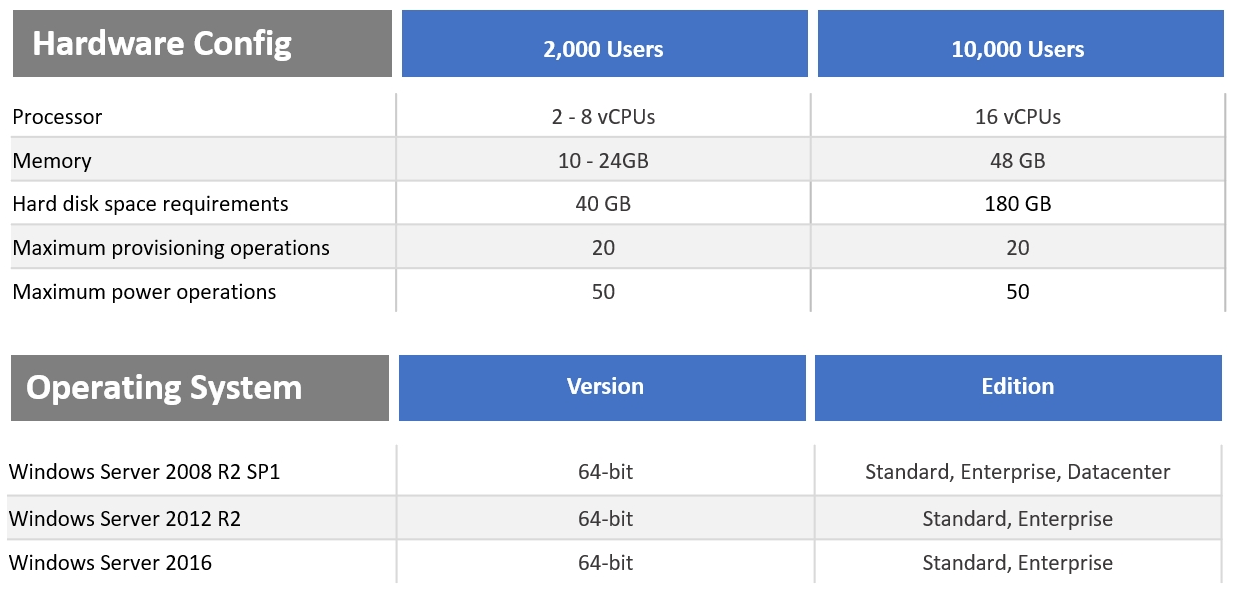

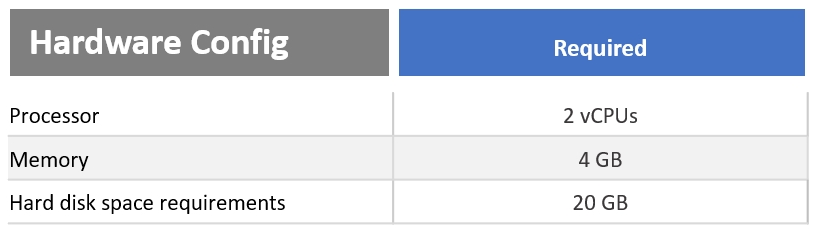

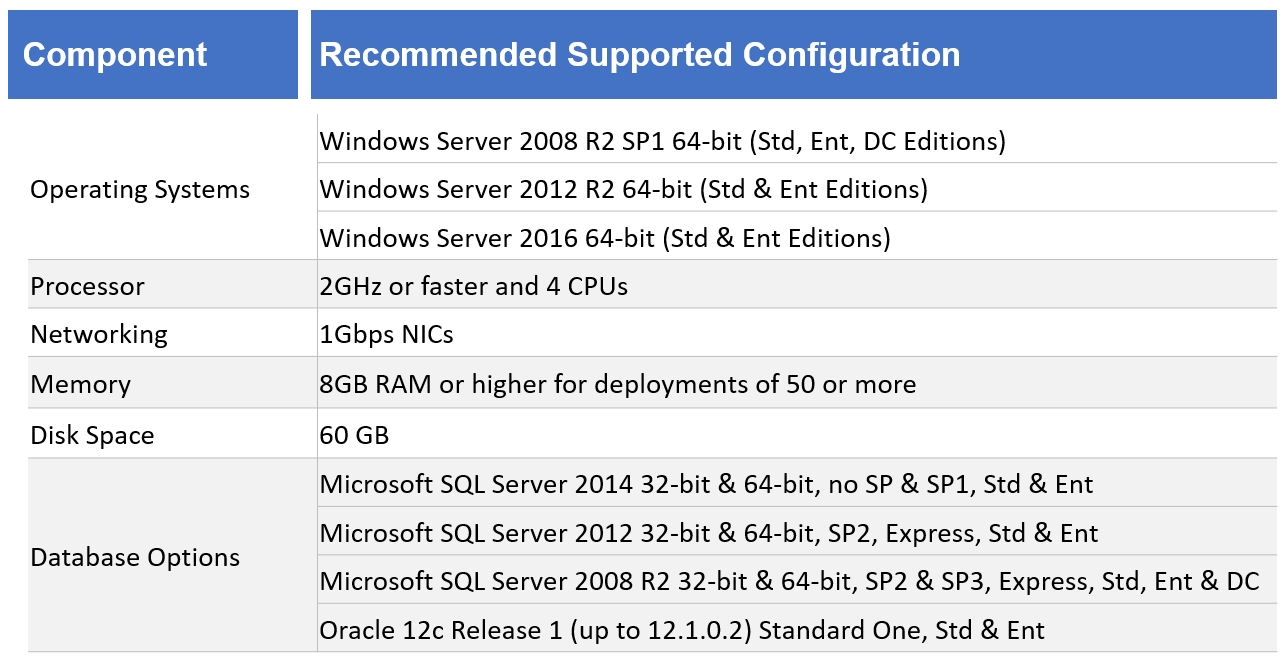

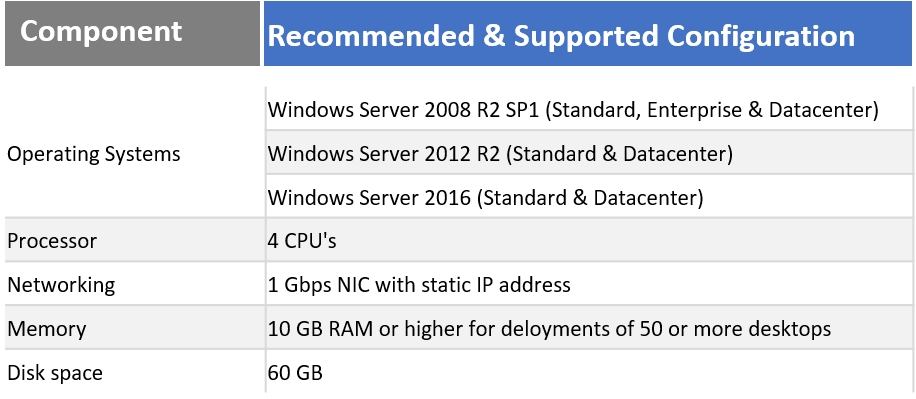

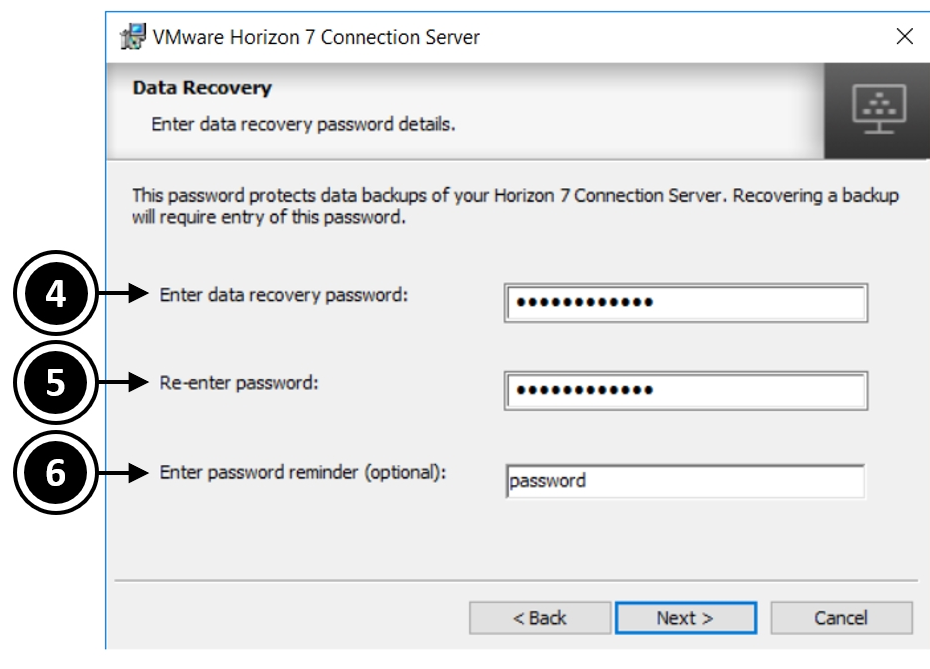

Pour installer le serveur de connexion, vous devez répondre aux exigences minimales suivantes pour fonctionner sur des machines physiques ou virtuelles.

-

-

-

-

- Exigences matérielles

-

-

-

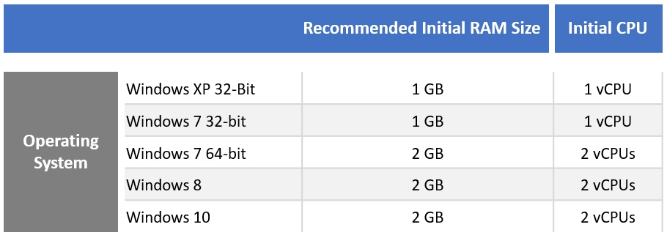

Le tableau suivant montre le matériel requis pour installer le serveur de connexion :

-

-

-

-

- Os pris en charge

-

-

-

Le serveur de connexion de vue doit être installé sur l’un des systèmes d’exploitation énumérés dans le tableau suivant :

Windows Server 2008 R2 sans pack de service n’est plus pris en charge.

Dans la section suivante, nous allons regarder le serveur de sécurité Horizon View.

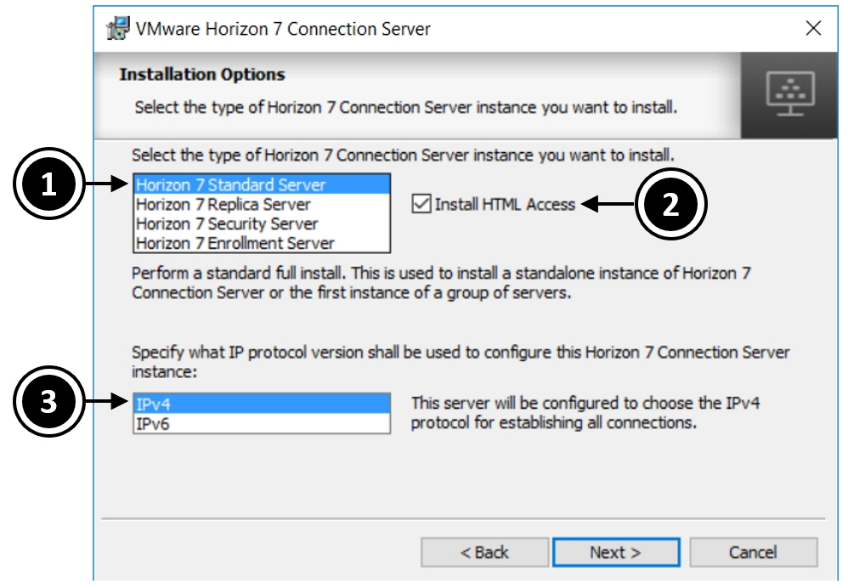

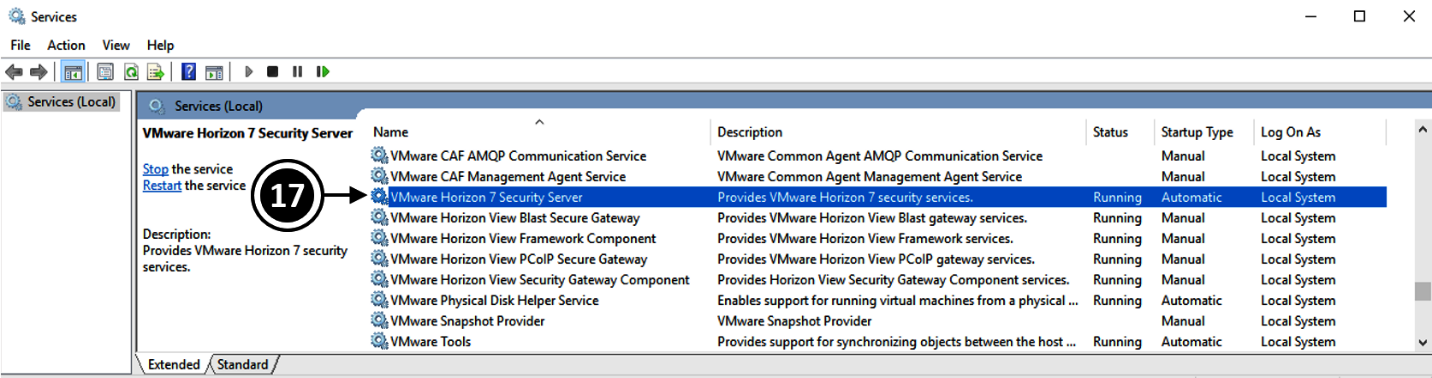

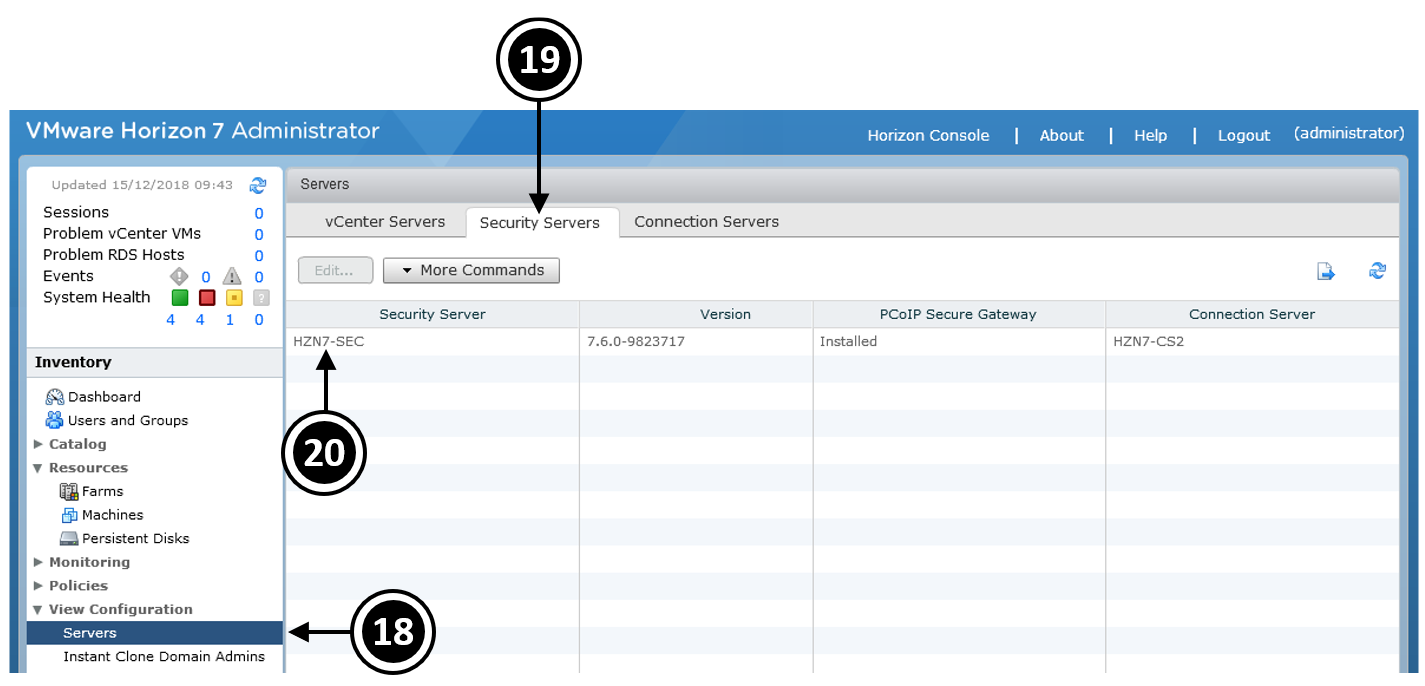

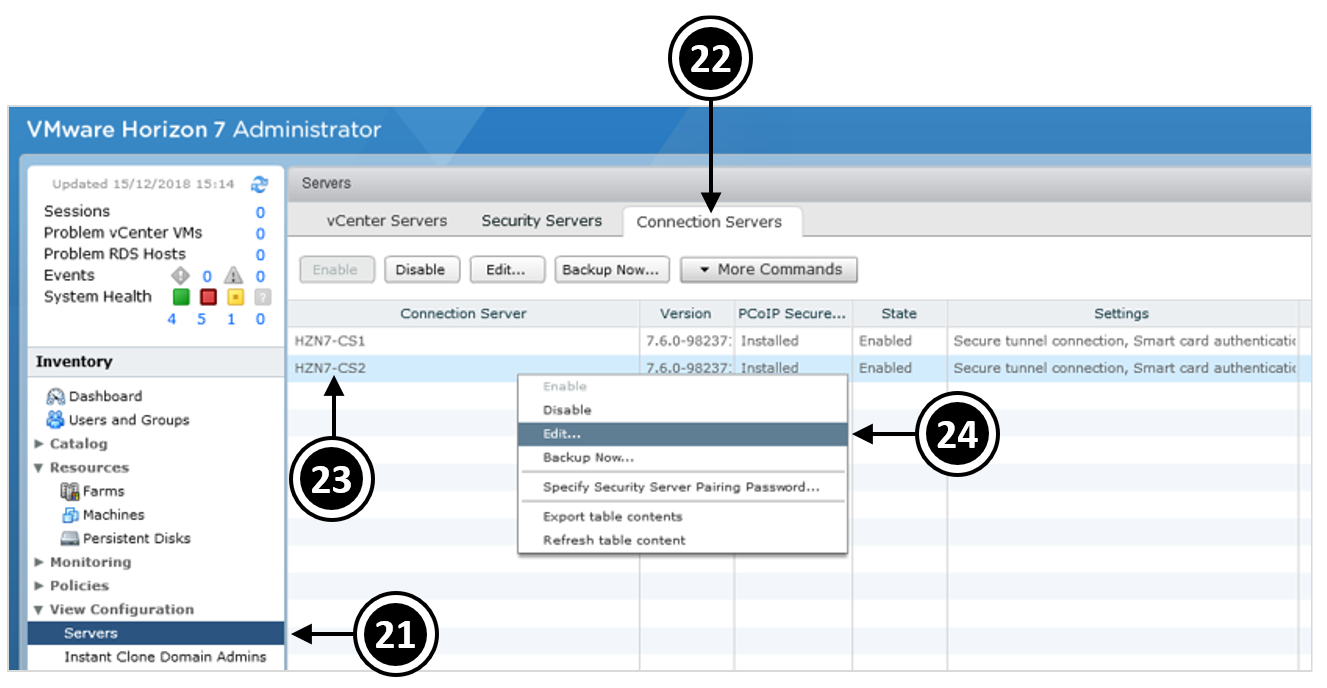

Le serveur de sécurité Horizon View est un autre composant individuel de l’architecture et est un autre rôle joué par le serveur de connexion. Les principales différences sont que tout d’abord, il se trouve dans votre DMZ, et n’est donc pas joint à votre domaine. Cela lui permet d’être utilisé pour les utilisateurs finaux de se connecter en toute sécurité à leur machine de bureau virtuelle à partir d’un réseau externe ou l’Internet sans avoir besoin d’un VPN. Comme il est jumelé avec l’un de vos serveurs de connexion, le serveur de connexion interne, il est jumelé avec prend soin de connaître les utilisateurs et les pools de bureau, et ainsi de suite. Deuxièmement, il ne détient pas une copie de la base de données ADAM. Comme vous le verrez dans le chapitre 5, Installation et configuration Horizon 7 – Partie 2, le processus d’installation est le même que l’installation du serveur de connexion devue, mais, au lieu de cela, cette fois, vous sélectionnez le rôle du serveur de sécurité à partir du menu déroulant au début de l’installation.

Vous ne pouvez pas installer le serveur de sécurité de vue sur la même machine qui fonctionne déjà comme un serveur de connexion ou l’un des autres composants Horizon View.

-

-

-

- Comment fonctionne le serveur de sécurité ?

-

-

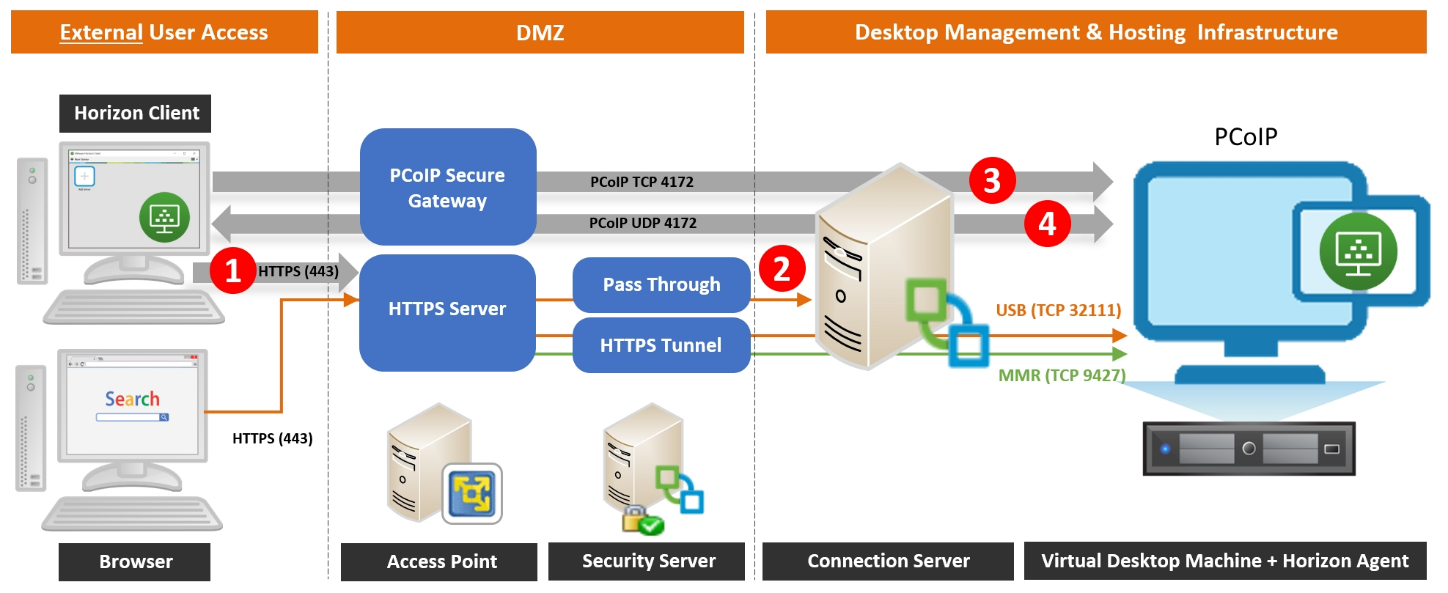

Pour commencer, le processus de connexion utilisateur au début est le même que lors de la connexion à un serveur de connexion de vue, essentiellement parce que le serveur de sécurité est juste une autre version du serveur de connexion exécutant un sous-ensemble des fonctionnalités, à l’exclusion de l’ADAM Base. La différence est que vous vous connectez à l’adresse du serveur de sécurité. Le serveur de sécurité se trouve à l’intérieur de votre DMZ et communique avec un serveur de connexion assis sur le réseau interne avec lequel il est jumelé. Donc, maintenant, nous avons ajouté une couche de sécurité supplémentaire, que le serveur de connexion interne n’est pas exposé à l’extérieur, avec l’idée étant que les utilisateurs peuvent maintenant accéder à leurs machines de bureau virtuelles à l’extérieur sans avoir besoin de se connecter d’abord à un VPN sur le réseau.

Le serveur de sécurité ne doit pas être joint au domaine.

Ce processus de connexion de serveur de sécurité est décrit picturalement dans le diagramme suivant :

Lorsque l’utilisateur se connecte à partir du client Horizon, il utilise désormais l’URL externe du serveur de sécurité pour accéder au serveur de connexion, qui, à son tour, authentifie l’utilisateur contre Active Directory. Si le serveur de connexion est configuré comme une passerelle PCoIP, il transmettra la connexion et traitera les informations au client Horizon. Ces informations de connexion permettront au client Horizon de se connecter au serveur de sécurité à l’aide de PCoIP. Ceci est indiqué dans le diagramme par la flèche verte (1). Le serveur de sécurité transmet ensuite la connexion PCoIP à la machine de bureau virtuelle (2), créant la connexionpour l’utilisateur. La machine de bureau virtuelle est affichée/livrée dans la fenêtre client Horizon (3)à l’aide du protocole d’affichage choisi (PCoIP, Blast Extreme, ou RDP). Nous couvrirons ce processus et les différents ports Voir utilise pour se connecter plus tard dans ce chapitre.

Le serveur de réplique Horizon View, comme son nom l’indique, est une réplique ou une copie d’un serveur de connexion d’vue et sert deux rôles clés.

Le premier rôle est de permettre une grande disponibilité pour votre environnement de vue Horizon. Avoir une réplique de votre serveur de connexion de vue signifie que, si un serveur de connexion échoue, un serveur réplique prendra en charge la gestion des demandes de connexion de sorte que les utilisateurs finaux sont toujours en mesure de se connecter à leurs machines de bureau virtuels.

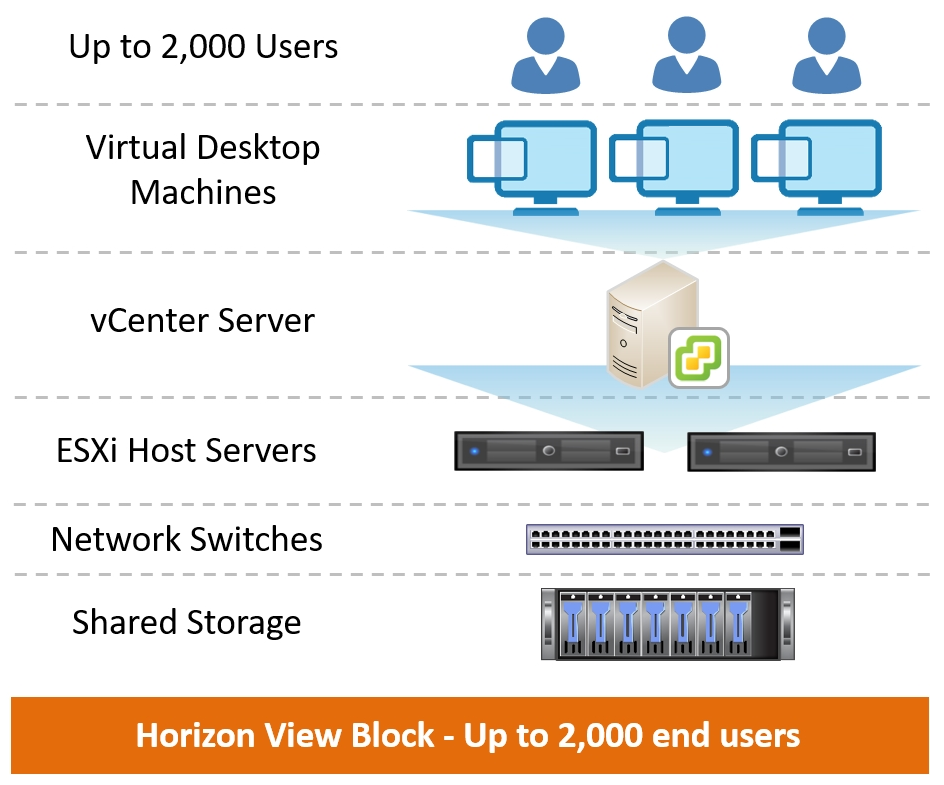

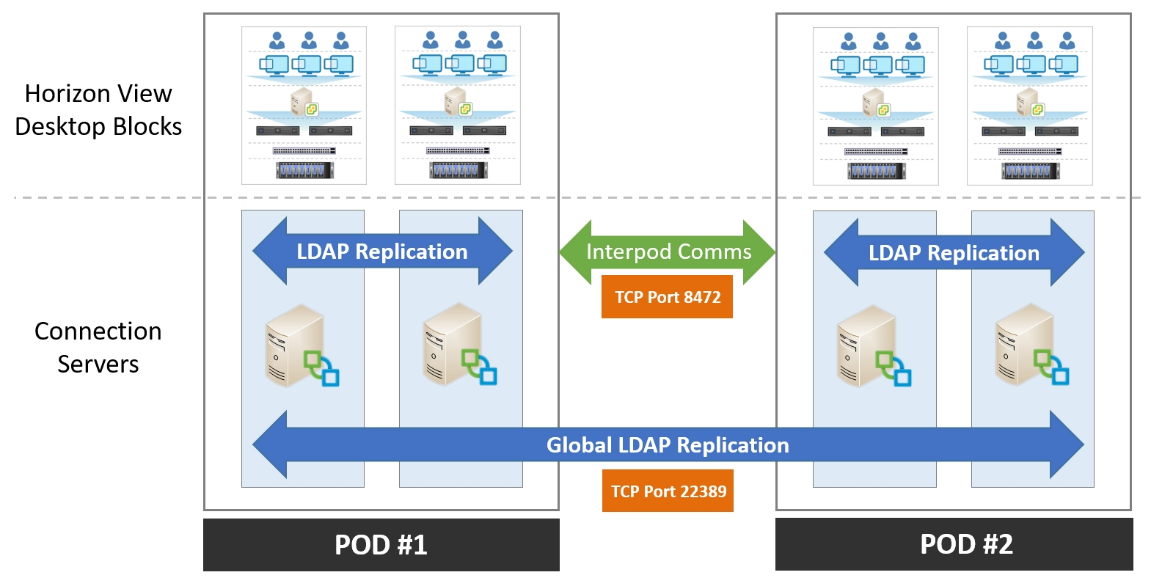

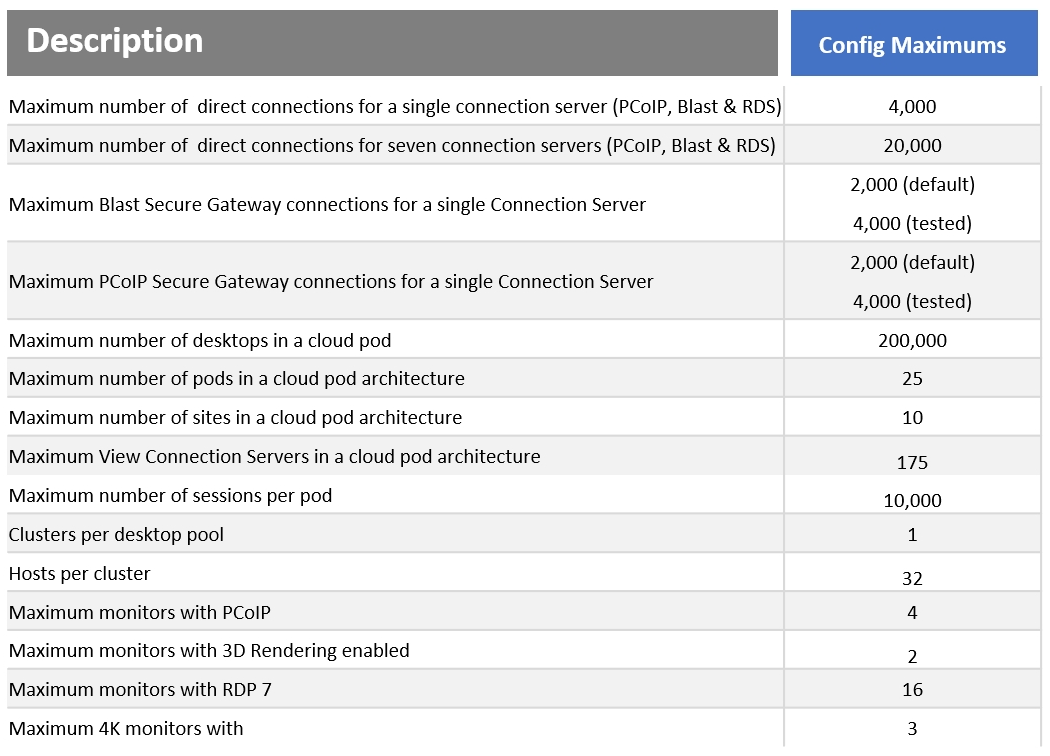

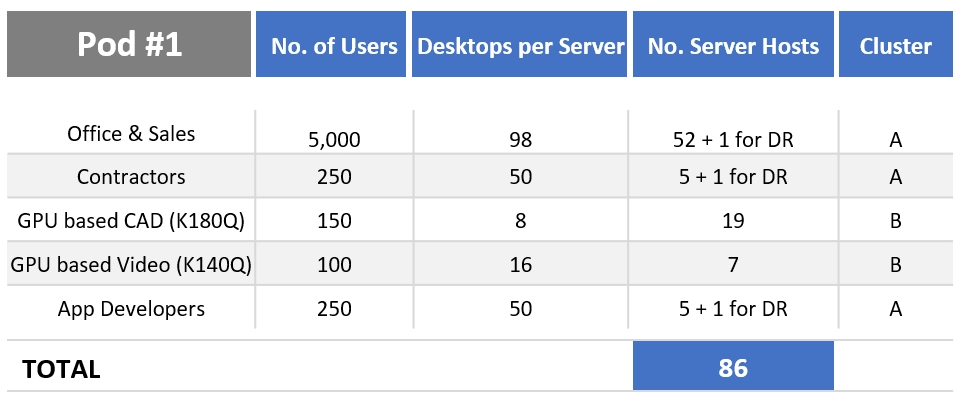

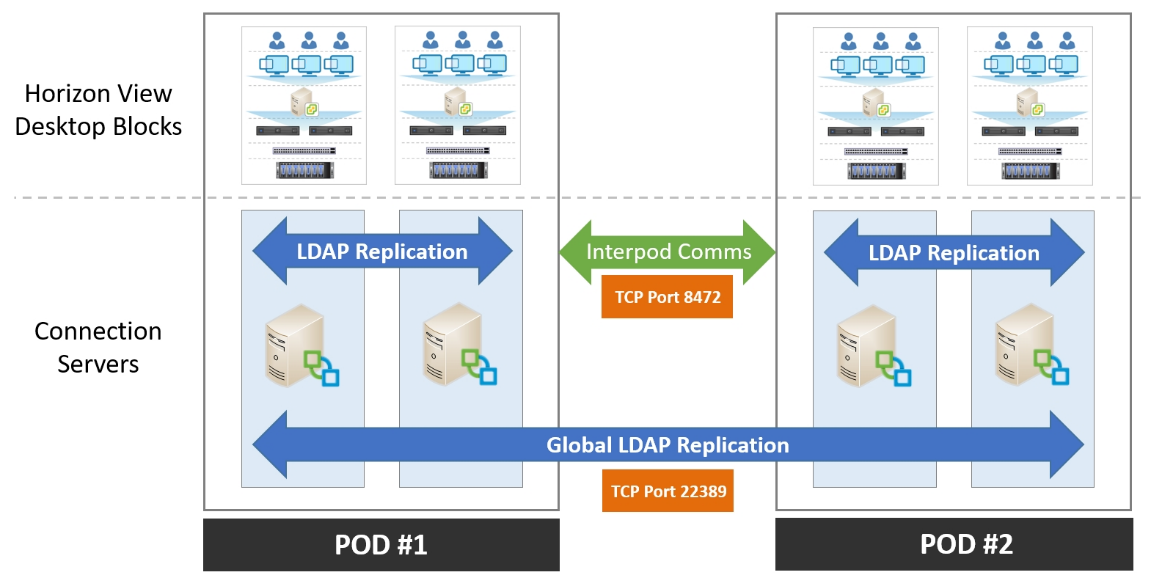

Deuxièmement, l’ajout de serveurs réplique vous permet d’étendre le nombre d’utilisateurs et de connexions de bureau virtuels. Une instance individuelle d’un serveur de connexion peut prendre en charge 2 000 connexions, de sorte que l’ajout de serveurs de connexion supplémentaires vous permet d’ajouter 2 000 utilisateurs supplémentaires à la fois, jusqu’à concurrence de cinq serveurs de connexion et 10 000 utilisateurs par module horizon. Nous discuterons de l’architecture Pod and Block dans le chapitre 3, Design and Deployment Considerations.

Lors du déploiement d’un serveur réplique, n’oubliez pas que vous devrez modifier l’adresse IP ou mettre à jour l’enregistrement DNS pour correspondre à ce serveur si vous n’utilisez pas un équilibreur de charge.

Comme avec le serveur de sécurité, vous verrez que le processus d’installation est à nouveau presque le même que le serveur de connexion, mais cette fois, vous sélectionnez le rôle du serveur réplique à partir du menu déroulant pendant l’installation.

-

-

-

- Comment fonctionne le serveur de réplique ?

-

-

La première question est: qu’est-ce qui est reproduit? Le courtier en connexion stocke toutes ses informations relatives aux utilisateurs finaux, aux pools de bureau, aux ordinateurs de bureau virtuels et à d’autres objets liés à View, dans une base de données ADAM. Ensuite, en utilisant le protocole d’accès au répertoire léger (LDAP)(il utilise une méthode similaire à celle aD utilise pour la réplication), cette information View est copiée à partir du serveur de connexion d’origine au serveur réplique.

Comme le serveur de connexion et le serveur réplique sont maintenant identiques les uns aux autres, si votre serveur de connexion échoue, alors vous avez essentiellement une sauvegarde qui intervient et prend le relais, de sorte que les utilisateurs finaux peuvent continuer à se connecter à leurs machines de bureau virtuelles. En outre, comme le serveur réplique est une autre instance d’un serveur de connexion dans votre environnement, vous pouvez mettre à l’échelle et gérer les utilisateurs finaux supplémentaires.

Comme pour les autres composants Horizon, vous ne pouvez pas installer le rôle de serveur réplique sur la même machine qui s’exécute comme un serveur de connexion ou l’un des autres composants Horizon View.

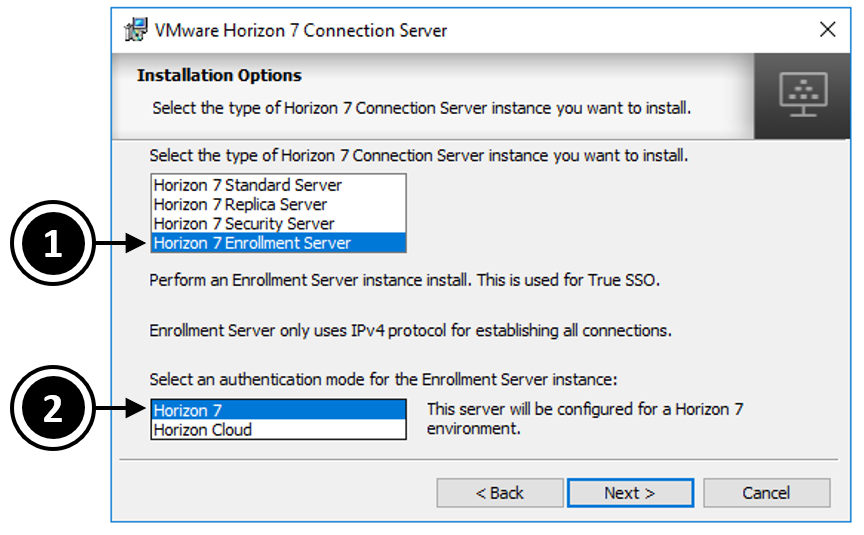

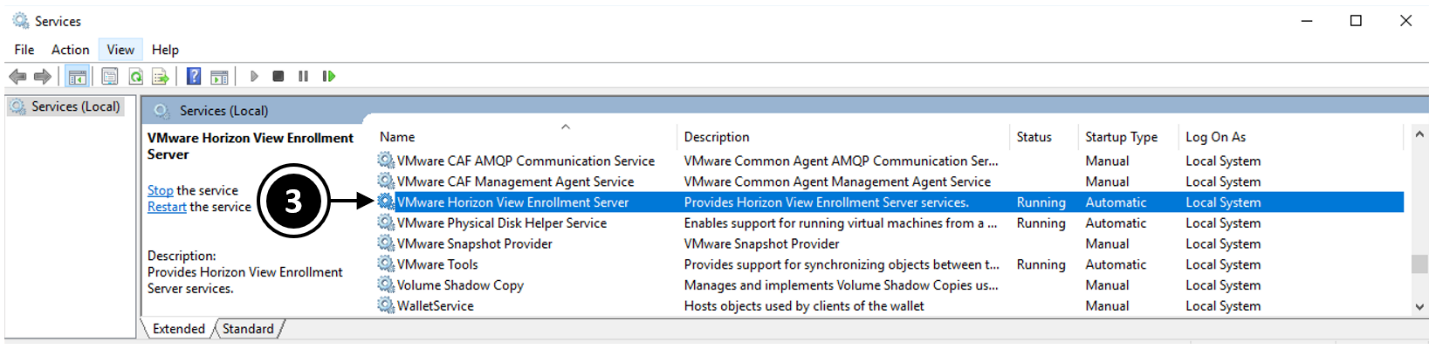

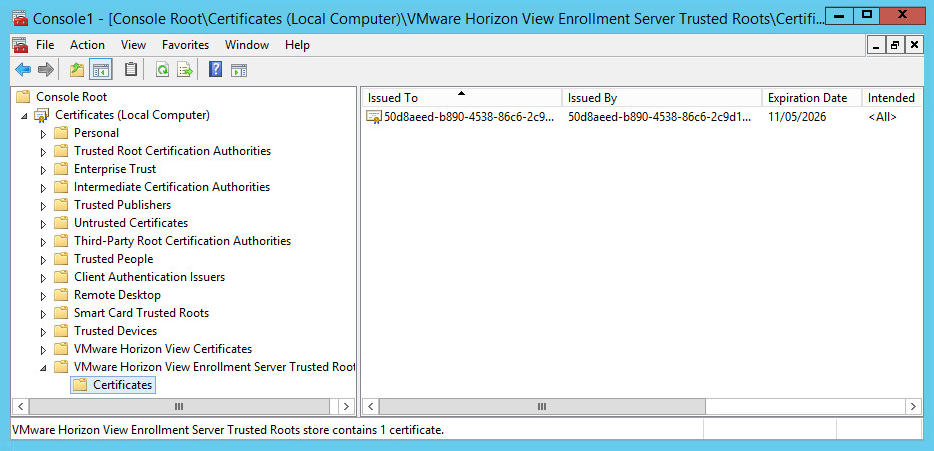

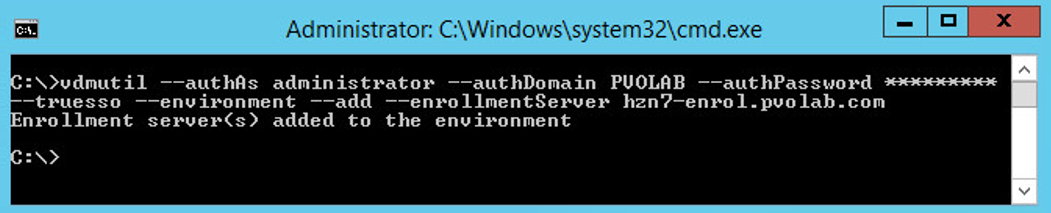

Le serveur d’inscription Horizon View est le composant final qui fait partie des options d’installation de serveur de connexion Horizon View, et est une autre option d’installation du processus d’installation du serveur de connexion et est sélectionné dans le menu déroulant. Alors, quel rôle joue le serveur d’inscription ?

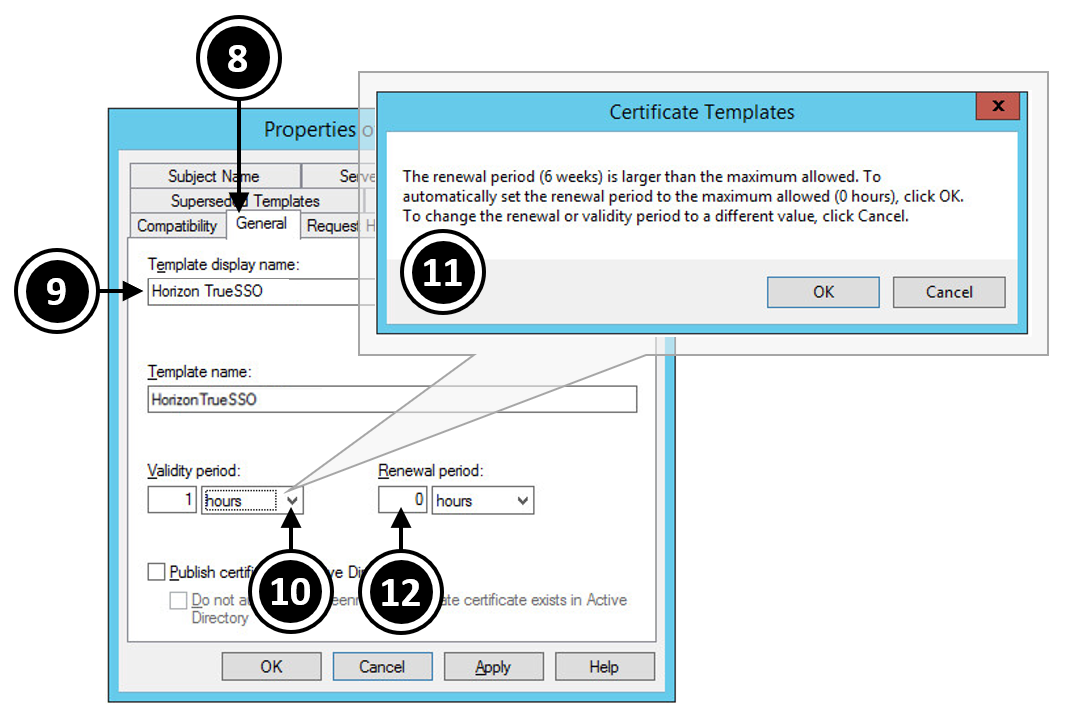

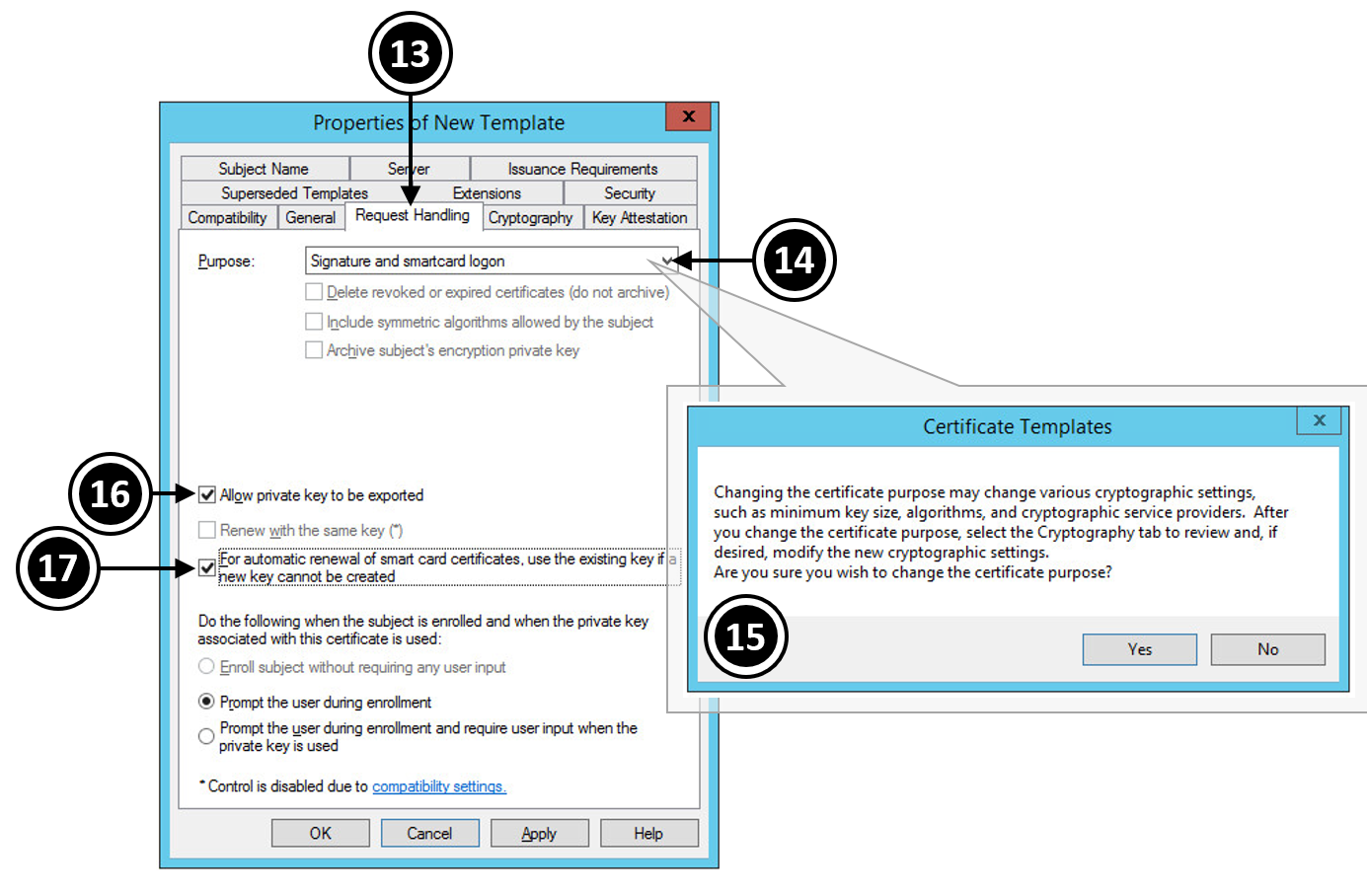

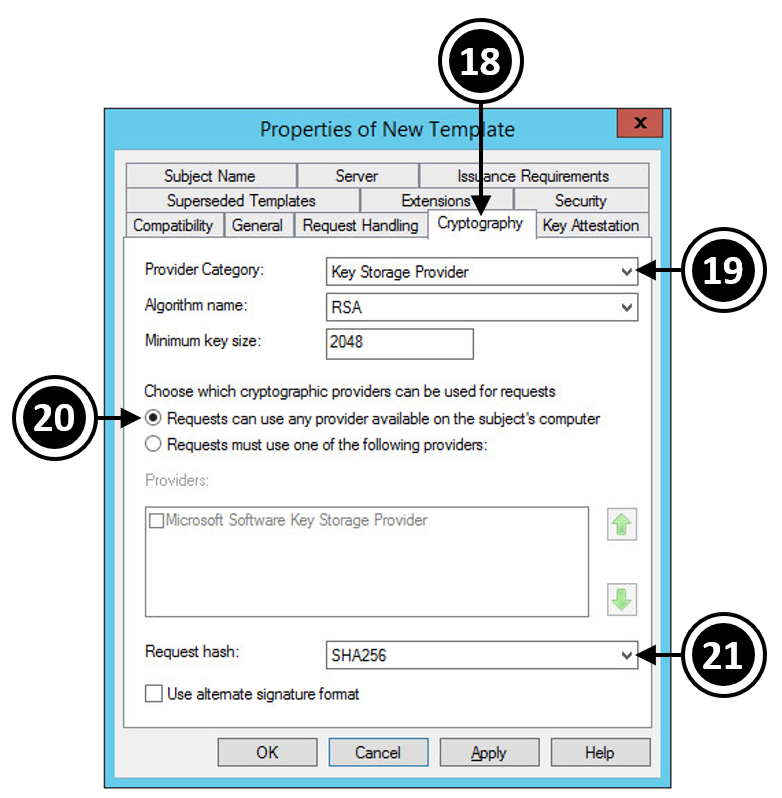

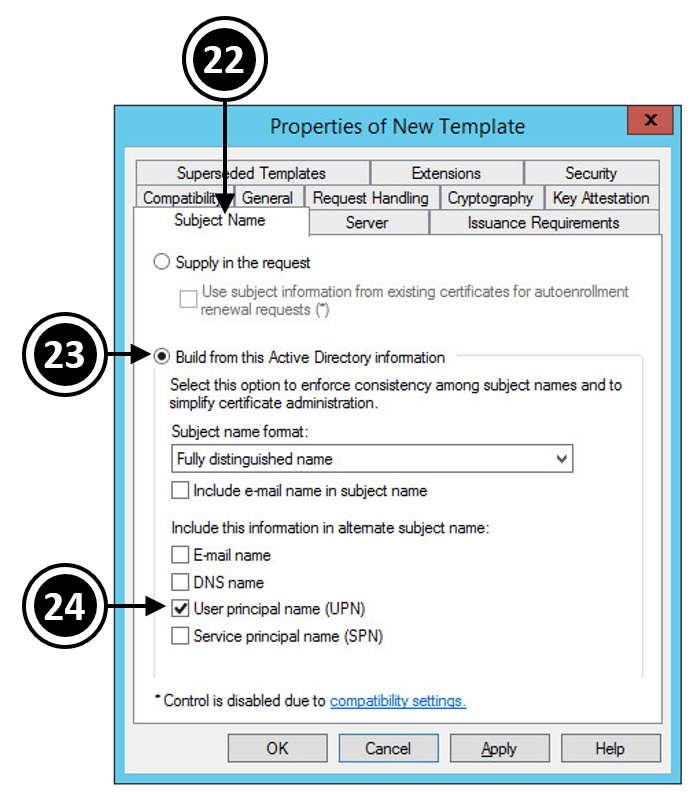

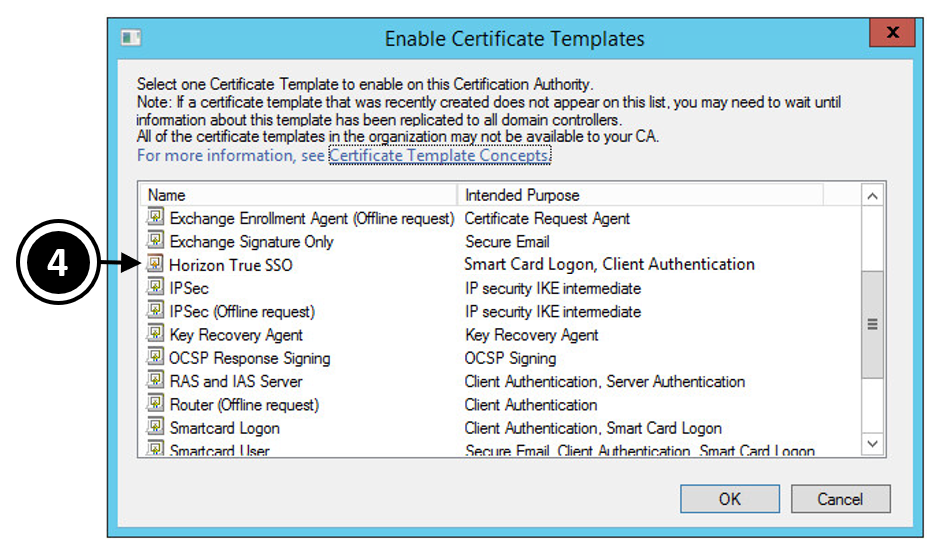

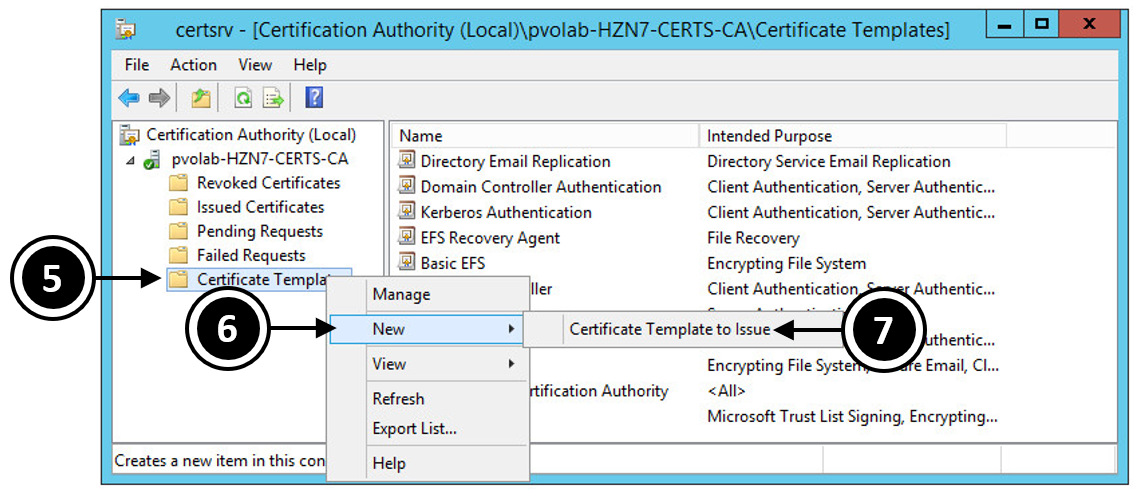

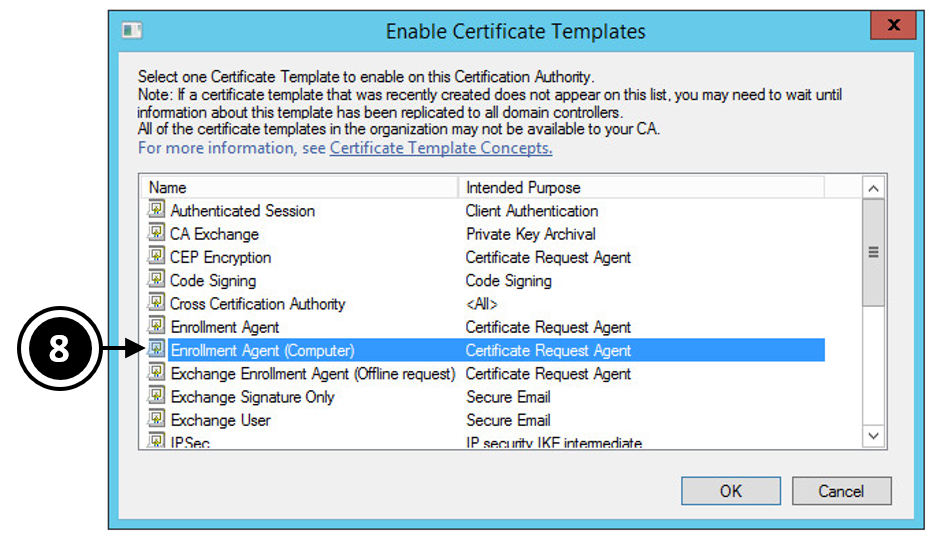

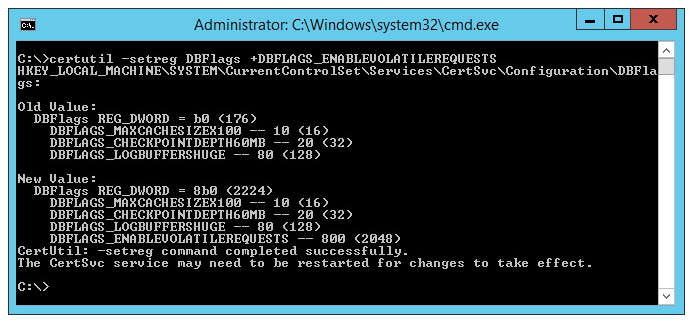

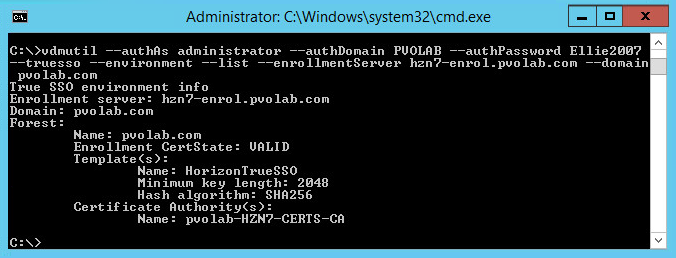

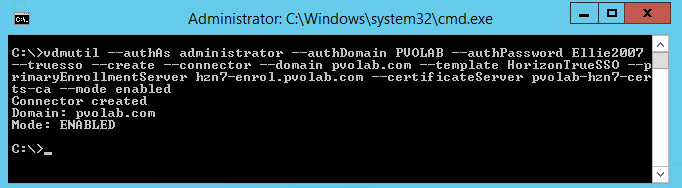

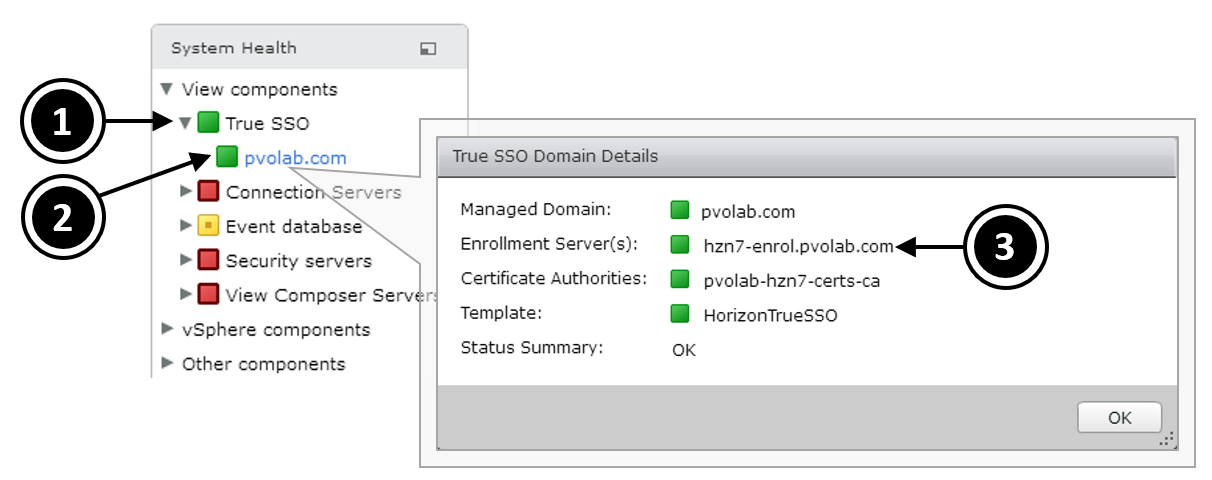

Horizon 7 a vu l’introduction d’une nouvelle fonctionnalité, appelée True SSO. True SSO est une solution qui permet à un utilisateur de s’authentifier dans un environnement Microsoft Windows sans qu’il ait à entrer ses informations d’identification AD. Il s’intègre dans un autre produit VMware, VMware Identity Manager (VIDM), qui fait partie des éditions avancées et d’entreprise d’Horizon 7.

Son travail consiste à s’asseoir entre le serveur de connexion et le Microsoft CA pour demander des certificats temporaires auprès du magasin de certificats.

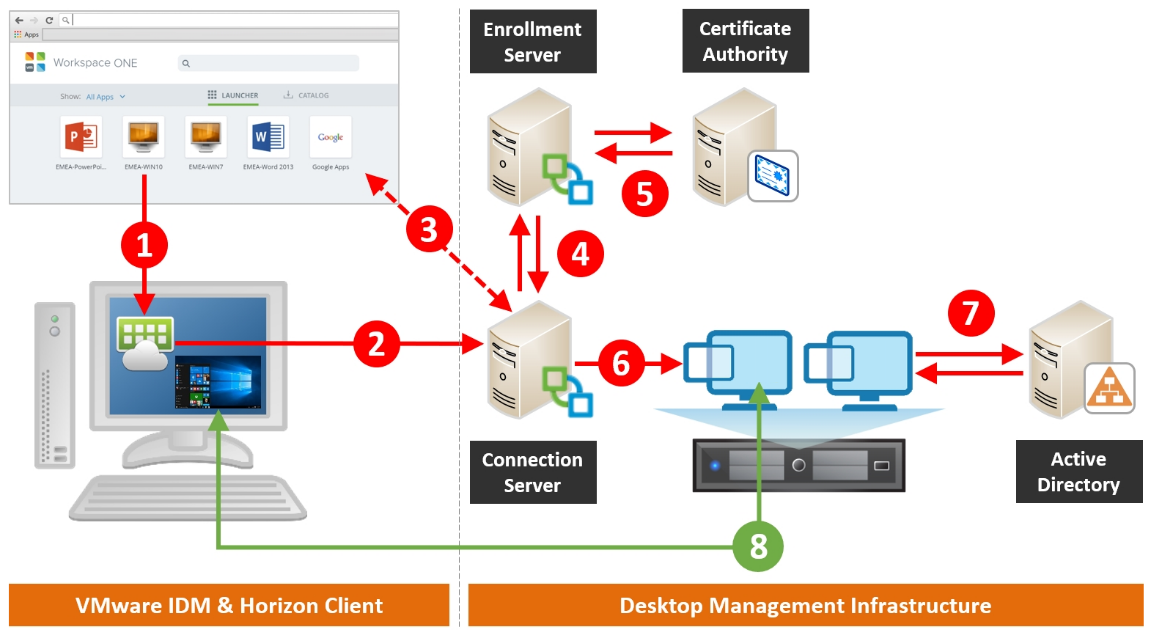

Ce processus est décrit picturalement dans le diagramme suivant :

Un utilisateur se connecte d’abord à VIDM, soit en utilisant ses informations d’identification ou une autre méthode d’authentification comme la suivante :

- RSA SecurID

- Kerberos

- Authentification RADIUS

- Authentification adaptative RSA

- Fournisseurs d’identité tiers fondés sur des normes

Une fois authentifié avec succès, l’utilisateur final sera présenté avec les machines de bureau virtuelles ou les applications hébergées qu’ils ont le droit d’utiliser. Ils peuvent lancer n’importe lequel de ces par simple double-clic, qui lancera le client Horizon, comme le montre la flèche rouge (1) dans le diagramme précédent. Les informations d’identification de l’utilisateur seront ensuite transmises au serveurde connexion (2), qui, à son tour, les vérifiera en envoyant une affirmation de marque d’affirmation de sécurité (SAML) àl’identifiant (3).

Si les informations d’identification de l’utilisateur final sont vérifiées, le serveur de connexion les transmet au serveur d’inscription (4). Le serveur d’inscription fait ensuite une demande à la Microsoft Certificate Authority (CA) pour générer un certificat temporaire de courte durée pour que cet utilisateur àutiliser (5).

Avec le certificat maintenant généré, le serveur de connexion le présente au système d’exploitation de la machine de bureau virtuelle (6), qui, à son tour, valide avec Active Directory pour confirmer si le certificat est authentique (7).

Lorsque le certificat a été authentifié, l’utilisateur final est connecté à sa machine de bureau virtuelle, qui est ensuite affichée/livrée au client Horizon à l’aide du protocole d’affichage choisi (8).

True SSO est pris en charge par tous les systèmes d’exploitation de bureau financés par Horizon 7, ainsi que par Windows Server 2008 R2 et Windows Server 2012 R2. Il prend également en charge les protocoles de livraison PCoIP, HTML et Blast Extreme.

La passerelle unifiée VMware joue le même rôle que le serveur de sécurité de vue et est affichée dans le diagramme suivant, mais il y a une différence clé. Au lieu d’être une application Windows et un autre rôle dans le serveur de connexion, la passerelle d’accès unifiée est un appareil virtuel distinct qui exécute un système d’exploitation Linux durci et verrouillé :

Bien que les appareils Unified Gateway offrent à peu près la même fonctionnalité que le serveur de sécurité, ils ne le remplacent pas encore complètement, surtout si vous avez déjà un déploiement de production qui utilise le serveur de sécurité pour un accès externe. Dans ce cas, vous pouvez continuer à utiliser cette architecture.

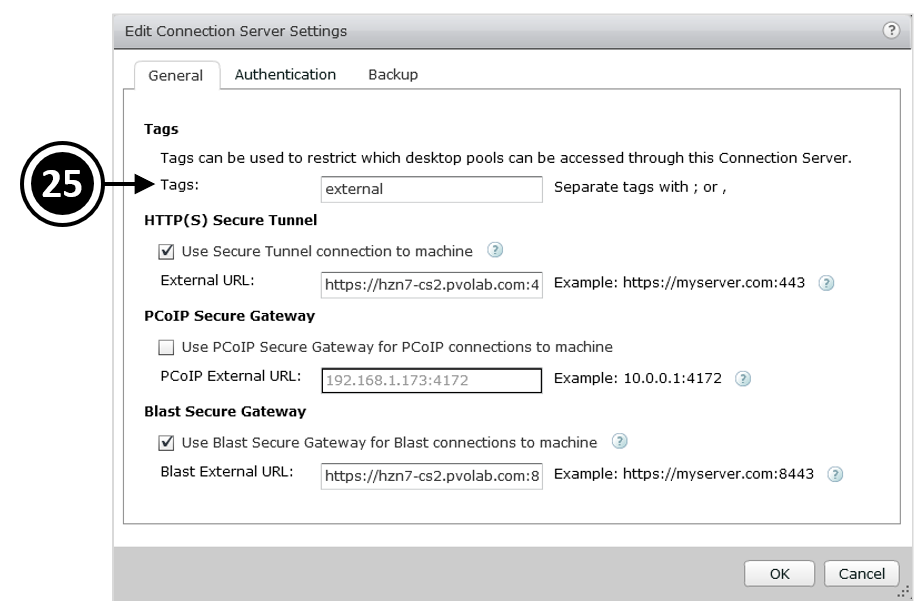

Si vous utilisez la fonction tunnel sécurisé, la passerelle sécurisée PCoIP ou les fonctionnalités Blast Secure Gateway du serveur de connexion, ces fonctionnalités devront être désactivées sur le serveur de connexion si vous utilisez Unified Access Gateway. Ils sont tous activés par défaut sur l’appareil Unified Gateway.

Une différence clé entre les appareils de passerelle d’accès unifié et le serveur de sécurité réside dans la façon dont les échelles unified Access Gateway. Avant, vous deviez jumeler un serveur de sécurité avec un serveur de connexion, ce qui était une limitation, mais ce n’est plus le cas. En tant que tel, vous pouvez maintenant passer à l’échelle d’autant de passerelles d’accès unifiée que vous avez besoin pour votre environnement, avec la limite maximale étant d’environ 2.000 sessions pour un seul appareil. L’ajout d’appareils supplémentaires est simplement un cas de déploiement de l’appareil, car les appareils ne dépendent pas d’autres appareils et ne communiquent pas avec eux. Ils communiquent directement avec les serveurs de connexion sur un équilibreur de charge.

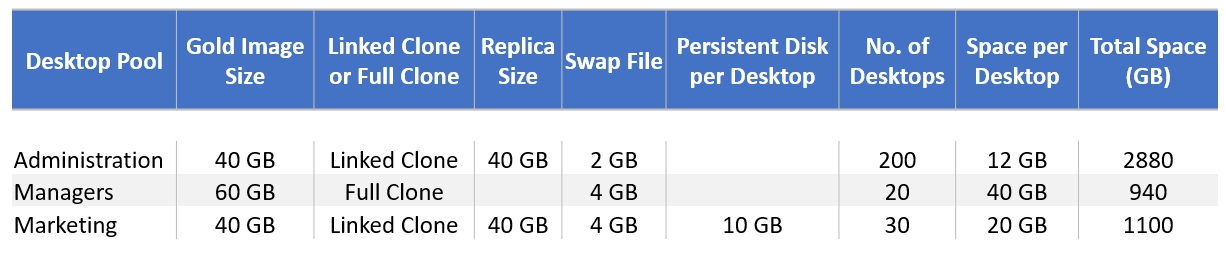

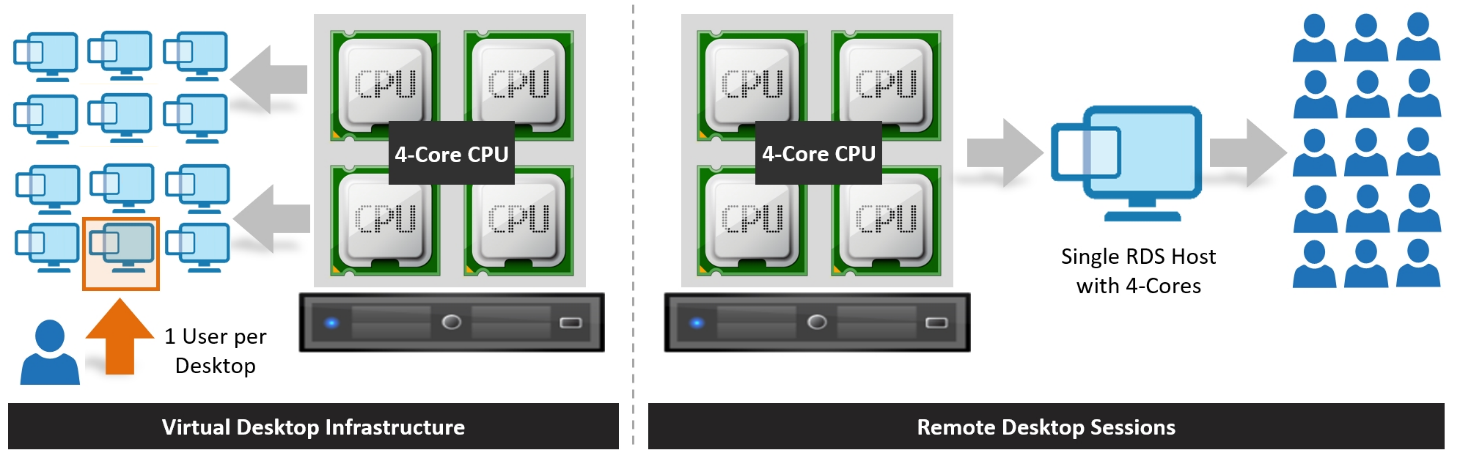

Dans cette section, nous allons parler des différents types d’affectations de bureau et de la façon dont une machine de bureau virtuelle est livrée à un utilisateur final. Il s’agit d’une considération de conception importante, car la méthode choisie pourrait avoir un impact sur les besoins de stockage (couvert dans la section suivante), l’infrastructure d’hébergement, et quelle technologie ou solution est utilisée pour fournir les machines de bureau virtuelles à les utilisateurs finaux.

Une des questions qui est souvent posée est de savoir si vous devez déployer une affectation dédiée (persistante) ou une affectation de bureau flottant (non persistante). Les ordinateurs de bureau peuvent être soit des machines virtuelles individuelles, qui sont dédiées à un utilisateur sur une base 1:1 (comme nous l’avons dans un déploiement physique de bureau, où chaque utilisateur possède effectivement leur propre bureau), ou un utilisateur a un nouveau bureau à la vanille qui est provisionné, construit, personnalisé, puis assigné à leur site de connexion. La machine de bureau virtuelle à laquelle ils accèdent est choisie au hasard à partir d’un pool de postes de travail disponibles que l’utilisateur final a le droit d’utiliser.

Les deux options sont décrites plus en détail comme suit :

- Bureau persistant: Les utilisateurs finaux se voient attribuer un bureau qui conserve tous leurs documents, applications et paramètres entre les sessions. La première fois que l’utilisateur se connecte à elle, le bureau est affecté statiquement et est également utilisé pour toutes les sessions suivantes. Aucun autre utilisateur n’est autorisé à accéder au bureau.

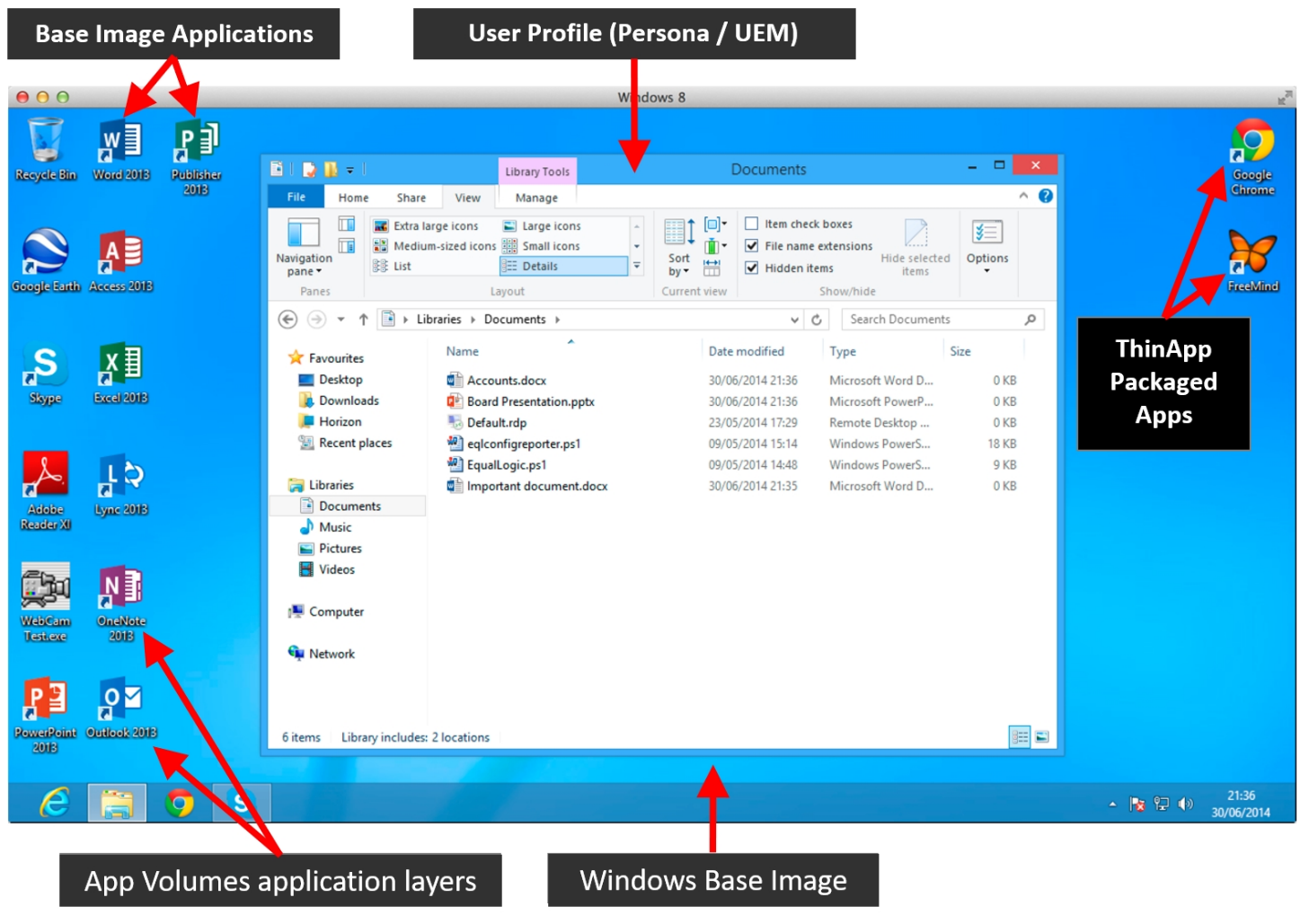

- Bureau non persistant: Les utilisateurs finaux peuvent être connectés à différents ordinateurs de bureau virtuels chaque fois qu’ils se connectent. Les applications environnementales ou les données utilisateur ne persistent pas entre les sessions et sont plutôt livrés lorsque l’utilisateur se connecte à son bureau à l’aide du modèle composite de bureau dont nous avons discuté au chapitre 1, en introduisant VDI et VMware Horizon 7. Le bureau est actualisé ou réinitialisé lorsque l’utilisateur se déconnecte et est ensuite prêt pour le prochain utilisateur.

Dans la plupart des cas d’utilisation, une configuration non persistante est la meilleure option; la raison principale est que l’utilisation de ce modèle, vous n’avez pas besoin de construire tous les ordinateurs de bureau à l’avance pour chaque utilisateur. Vous n’avez besoin que d’alimenter sur un bureau virtuel au fur et à mesure qu’il est nécessaire. Tous les utilisateurs finaux commencent avec le même bureau de base, qui est ensuite personnalisé avant la livraison. Cela aide avec les taux de concurrence. Par exemple, vous pouvez avoir 5 000 personnes dans votre organisation, mais seulement 2 000 personnes se connectent en même temps; par conséquent, vous n’avez besoin que d’avoir 2 000 ordinateurs de bureau virtuels disponibles. Sinon, vous auriez à construire un bureau pour chacun des 5.000 utilisateurs qui pourraient jamais se connecter, résultant en plus d’infrastructure serveur, plus de capacité de stockage, et plus de licences logicielles.

Une des choses qui étaient un peu un showtopper pour les ordinateurs de bureau non persistants était en ce qui concerne la façon de livrer les applications à la machine de bureau virtuel, et si cela signifierait que vous avez dû installer des applications chaque fois qu’un utilisateur final connecté. Maintenant que les solutions de superposition d’applications, telles que Les volumes d’applications VMware ou Liquidware FlexApp, deviennent une technologie plus courante, les applications peuvent être livrées à la demande au fur et à mesure que le bureau est construit et que l’utilisateur se connecte.

Une autre chose que nous voyons souvent une certaine confusion est la différence entre les ordinateurs de bureau persistants et non persistants, et comment le clonage s’intègre. Juste pour qu’il soit clair, les clones liés, les clones complets, et les clones instantanés ne sont pas ce que nous parlons quand nous nous référons à des ordinateurs de bureau persistants et non-persistants. Les opérations de clonage se réfèrent à la façon dont un bureau est construit et fourni, tandis que les termes persistants et non persistants se réfèrent à la façon dont un bureau est attribué à un utilisateur final.

Les ordinateurs de bureau persistants et non persistants sont purement sur l’affectation de l’utilisateur et si un utilisateur final a un bureau dédié, ou un alloué à partir d’un pool sur demande chaque fois qu’ils se connectent. Le clonage est une fonctionnalité d’Horizon View, qui utilise soit View Composer et /ou vCenter pour créer les images de bureau pour chaque utilisateur à partir d’une image maître ou parent. Cela signifie, indépendamment d’avoir une affectation de bureau persistante ou non persistante, la machine de bureau virtuel pourrait encore être un clone lié, clone complet, ou clone instantané.

Dans les sections suivantes, nous allons couvrir un aperçu en profondeur des technologies de clonage disponibles dans Horizon 7, en commençant par Horizon View Composer et les clones liés, et les avantages de la technologie offre.

Dans cette section, nous allons discuter de la façon dont les machines de bureau virtuelles sont construites, créées et mise à l’échelle à l’aide de techniques de clonage. Nous décrirarons les différentes options de clonage, ce qu’elles offrent et comment elles influent sur les besoins de stockage de disques.

À partir d’un niveau élevé, un clone est une copie d’une machine virtuelle existante ou parent. Cette machine de bureau virtuelle parente est votre construction d’or à partir de laquelle vous voulez créer de nouvelles machines de bureau virtuelles. Lorsqu’un clone est créé, il devient une nouvelle machine de bureau virtuelle séparée avec sa propre identité unique. Ce processus n’est pas unique à Horizon View. C’est en fait une fonction de vSphere et vCenter, et dans le cas d’Horizon View, nous ajoutons dans un autre composant, View Composer, pour gérer les images de bureau. Il existe trois types de clones qui peuvent être déployés : un clone complet, un clone lié ou un clone instantané.

L’une des principales raisons pour lesquelles un projet de bureau virtuel ne parvient pas à livrer ou ne sort même pas des blocs de départ est en raison de l’infrastructure lourde et les exigences de stockage. Les besoins de stockage sont souvent considérés comme un énorme fardeau de coût, qui peut être attribué au fait que les gens abordent un projet VDI de la même manière qu’ils aborderaient un environnement de bureau physique. Cela signifierait que chaque utilisateur obtient son propre bureau virtuel dédié et l’espace disque dur qui vient avec elle, bien qu’un disque virtuel. Ceci est ensuite mis à l’échelle pour l’ensemble de la population d’utilisateurs, chaque utilisateur étant attribué un bureau virtuel avec un certain stockage.

Parlons d’un exemple. Si vous aviez 1.000 utilisateurs et alloué 250 Go d’espace disque par bureau, vous auriez besoin de 1.000 ‘250 Go ‘250 TB d’espace disque juste pour l’environnement de bureau virtuel. C’est beaucoup de stockage juste pour les ordinateurs de bureau et pourrait entraîner des coûts d’infrastructure importants, ce qui pourrait signifier que le coût de déploiement de cette quantité de stockage dans le centre de données rendrait le projet rentable par rapport aux déploiements physiques de bureau. Cela serait décrit comme l’approche Full Clone.

Comme son nom l’indique, un disque clone complet est une copie exacte et pleine grandeur de la machine virtuelle parente ou du modèle d’image en or. Une fois que le clone de l’image d’or a été créé, la machine de bureau virtuelle est unique, avec sa propre identité, et fonctionne comme un bureau virtuel entièrement indépendant à part entière et ne dépend pas de l’image d’or à partir de laquelle il a été créé.

Cependant, comme il s’agit d’une copie pleine grandeur, sachez qu’il prendra exactement la même quantité de stockage que l’image en or, ce qui nous ramène à notre discussion plus tôt dans ce chapitre sur les exigences de capacité de stockage. L’utilisation d’un clone complet nécessitera de plus grandes quantités de capacité de stockage et entraînera peut-être des coûts d’infrastructure plus élevés.

Mais avant de rejeter complètement l’idée d’utiliser des machines de bureau virtuelles clone complet, il ya quelques cas d’utilisation qui s’appuient sur ce modèle. Par exemple, si vous utilisez VMware Mirage pour fournir le système d’exploitation comme couche de base, il ne fonctionne aujourd’hui qu’avec des clones complets et des machines de bureau virtuelles Horizon View dédiées.

Avec VDI, une nouvelle approche de déploiement du stockage est nécessaire, et c’est là que la technologie de clone slinked et de clone instantané entre en jeu. En un mot, les clones liés et instantanés sont conçus pour réduire la quantité d’espace disque nécessaire, et pour simplifier le déploiement et la gestion des images vers plusieurs machines de bureau virtuelles, ce qui en fait un processus centralisé, et beaucoup plus facile.

Après avoir discuté des clones complets, nous allons parler de déployer des machines de bureau virtuelles à l’aide de clones liés.

Dans un déploiement de clones liés, un disque delta est créé puis utilisé par la machine de bureau virtuelle pour stocker les différences de données entre son propre système d’exploitation et le système d’exploitation de sa machine de bureau virtuelle parente. Contrairement à la méthode de clone complet, un clone lié n’est pas une copie complète du disque virtuel. Le terme clone lié se réfère au fait que le clone lié se tournera toujours vers son parent afin d’opérer, comme il continue à lire à partir du disque réplique. Fondamentalement, la réplique est une copie d’un instantané de la machine de bureau virtuelle parent.

Le clone lié lui-même pourrait potentiellement croître à la même taille que le disque réplique si vous l’avez permis de. Cependant, vous pouvez définir des limites sur la taille qu’il peut croître, et si elle commence à devenir trop grande, alors vous pouvez rafraîchir les ordinateurs de bureau virtuels qui sont liés à elle. Cela commence essentiellement le processus de clonage à nouveau à partir de l’instantané initial.

Immédiatement après le déploiement d’un bureau virtuel clone lié, la différence entre la machine virtuelle parente et la machine de bureau virtuelle nouvellement créée est extrêmement faible, et réduit donc les besoins de capacité de stockage par rapport à celle d’une Clone. C’est ainsi que les clones liés sont plus économes en espace que leurs frères clones.

La technologie sous-jacente derrière les clones liés ressemble plus à un instantané qu’à un clone, mais avec une différence clé : Voir le compositeur. Avec View Composer, vous pouvez avoir plus d’un instantané actif lié au disque de machine virtuel parent. Cela vous permet de créer plusieurs images de bureau virtuelles à partir d’un seul parent.

La meilleure pratique consisterait à déployer un environnement avec des clones liés (ou clones instantanés) pour réduire les besoins de stockage. Cependant, comme nous l’avons mentionné précédemment, il ya quelques cas d’utilisation où vous pouvez avoir besoin de déployer des clones complets.

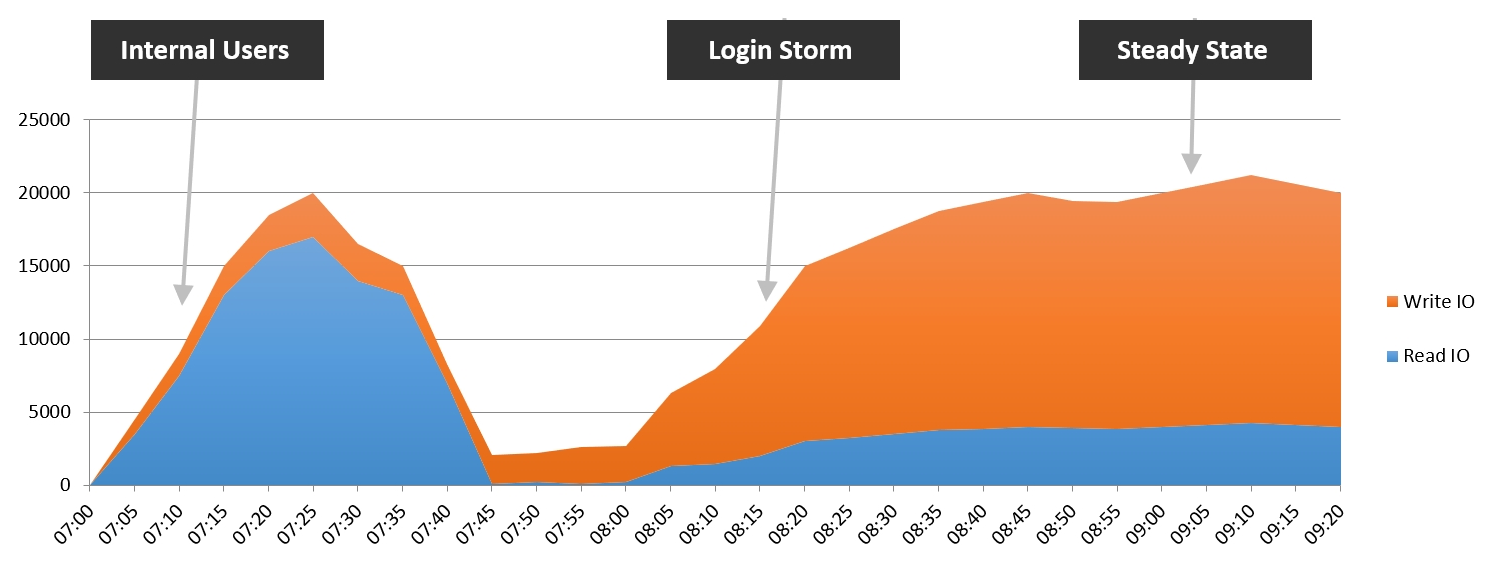

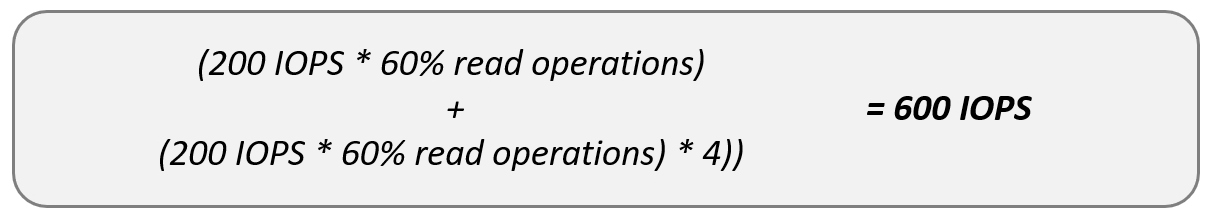

Une chose à savoir, qui se rapporte encore au stockage, c’est que, plutôt que la capacité, nous parlons maintenant de performance. Tous les ordinateurs de bureau virtuels clone slinked vont être la lecture à partir d’une réplique et, par conséquent, conduire un grand nombre d’opérations d’entrée / sortie par seconde (IOPS) sur le stockage où la réplique vit. Selon la conception de votre pool de bureau, vous êtes susceptible d’avoir plus d’une réplique, car vous auriez généralement plus d’un magasin de données. Cela dépend à son tour du nombre d’utilisateurs qui piloteront la conception de la solution. Nous allons couvrir cela plus en détail dans le chapitre 3, Design and Deployment Considerations.

Avec Horizon View, vous pouvez choisir l’endroit où vit la réplique. L’une des recommandations est que la réplique doit s’asseoir dans un stockage rapide, comme un SSD local ou partagé.

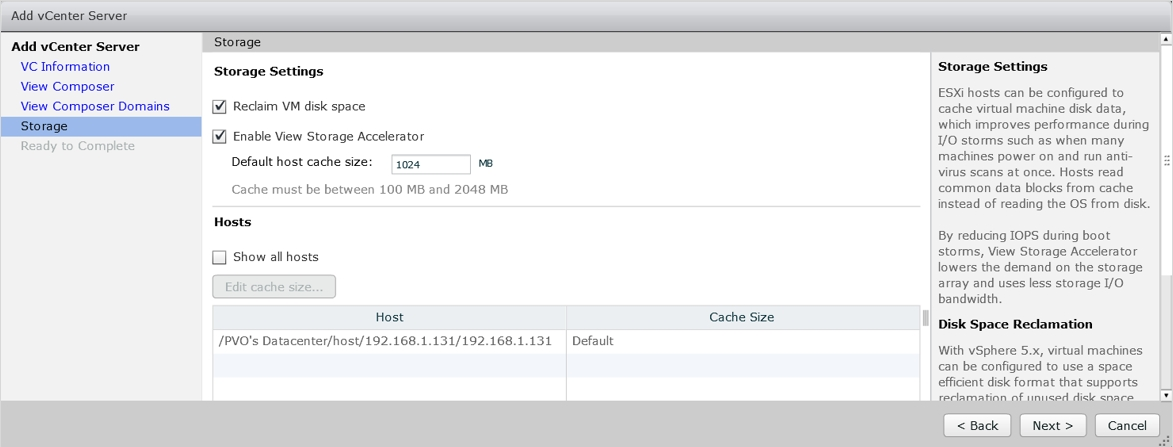

Une solution alternative serait de déployer une certaine forme de technologie d’accélération de stockage pour conduire l’IOPS. Horizon View a également sa propre solution intégrée, appelée View Storage Accelerator (VSA) ou Content Based Read Cache (CBRC). Cette fonctionnalité vous permet d’allouer jusqu’à 2 Go de mémoire à partir du serveur hôte ESXi sous-jacent, qui peut être utilisé comme cache pour les blocs les plus couramment lus. Comme nous parlons de créer et de démarrer des systèmes d’exploitation de bureau, les mêmes blocs sont nécessaires; comme ceux-ci peuvent être récupérés de la mémoire, le processus est accéléré.

L’accélérateur de stockage d’vue est activé par défaut lors de l’utilisation de clones instantanés et ne peut pas être configuré.

Une autre solution est View Composer Array Integration (VCAI), qui permet au processus de construction de clones liés d’être déchargé s’agit du tableau de stockage et de son mécanisme d’instantané natif, plutôt que de prendre les cycles du processeur à partir du serveur hôte.

Il existe également plusieurs autres solutions tierces qui résolvent le goulot d’étranglement des performances de stockage, comme la solution ThinIO(https://www.thinscale.com/products/thinio/)de ThinScale, qui offre une accélération de stockage définie par logiciel pour réduire activement ledisque I/O.

Dans la section suivante, nous examinerons de plus près le fonctionnement du processus de clone lié.

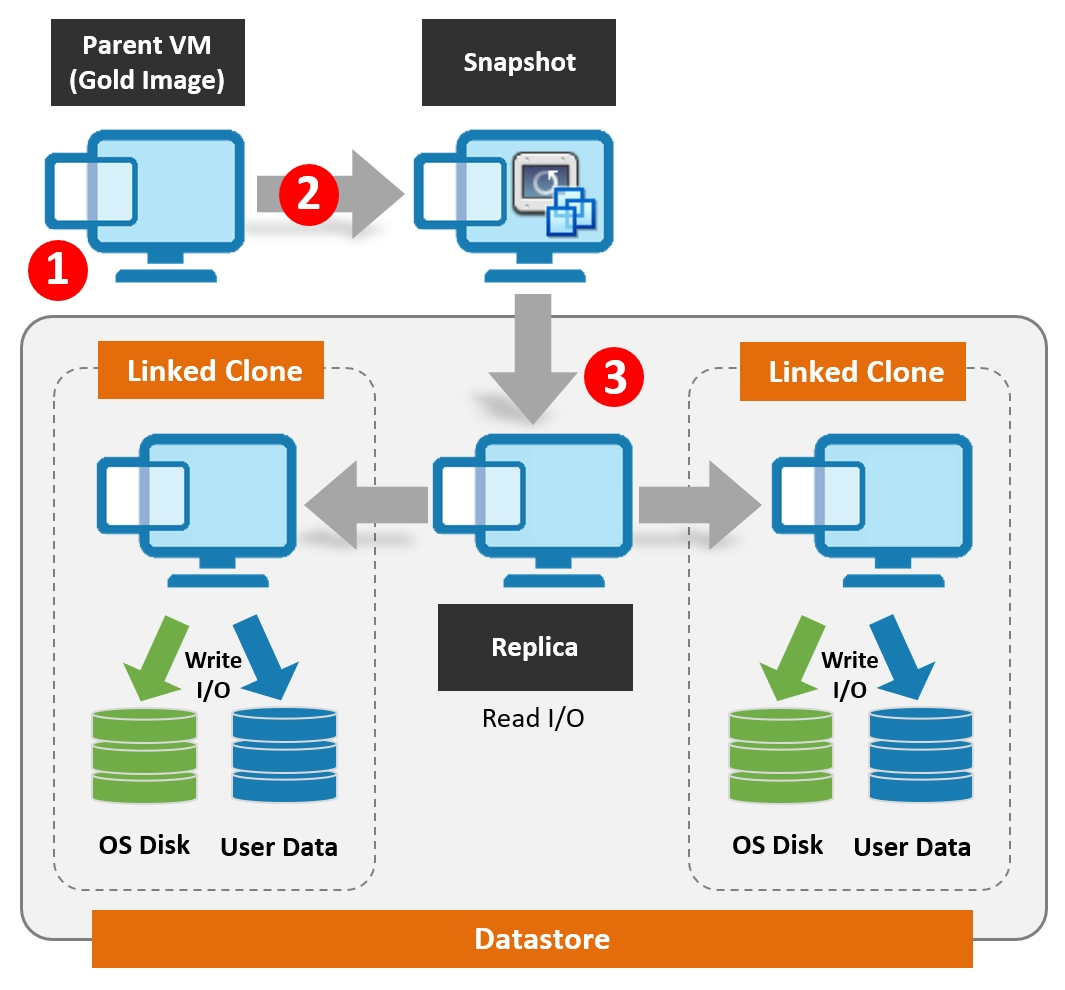

La première étape, avant même de commencer à construire des clones, est de créer votre image de machine de bureau virtuelle maître, qui devrait contenir non seulement le système d’exploitation, les applications de base et les paramètres, mais aussi les composants Horizon View Agent. Cette machine de bureau virtuelle deviendra votre VM parent ou votre image en or à partir de laquelle toutes les autres machines de bureau virtuelles seront créées. Nous allons couvrir le processus de construction dans le chapitre 7, La construction et l’optimisation de l’OS de bureau virtuel. Les clones liés sont construits et gérés à l’aide du compositeur View et du serveur vCenter.

L’image en or ou l’image parente ne peut pas être un modèle de machine virtuelle.

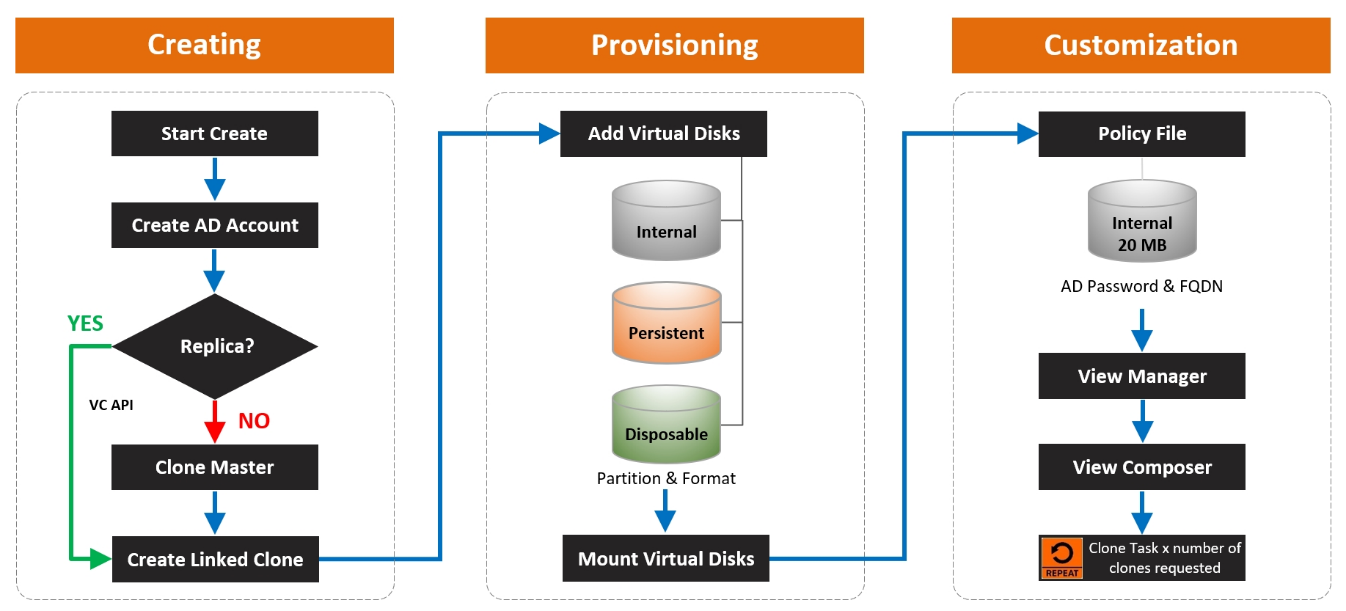

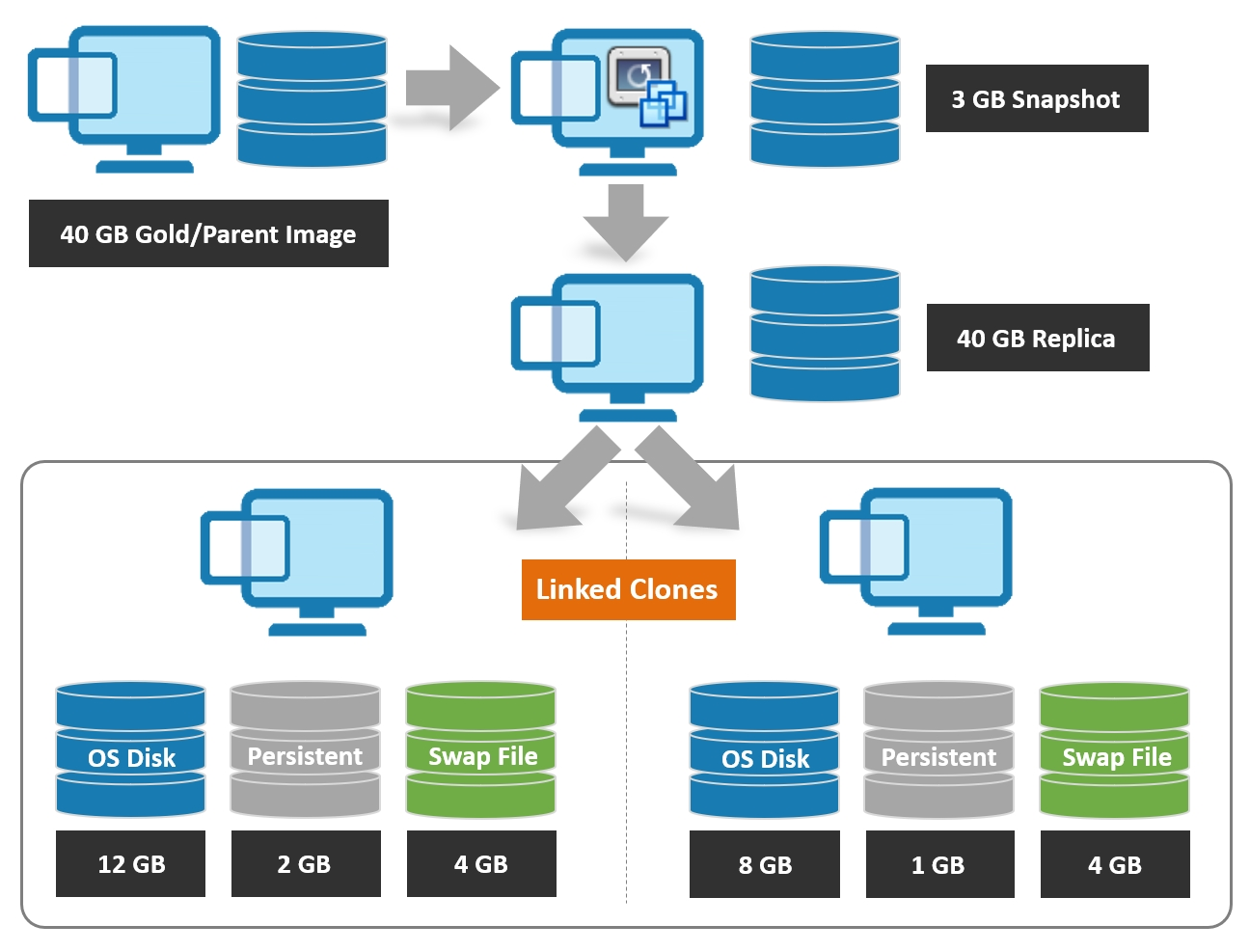

Une fois que la machine virtuelle mère a été construite, vous pouvez commencer à créer des ordinateurs de bureau virtuels et des pools de bureau virtuels à l’aide de cette image. Un aperçu du processus de création de clones liés est affiché dans le diagramme suivant :

Prenez votre image d’or (1), et prenez un instantané de celui-ci (2). Lorsque vous créez votre pool de bureau, cet instantané est sélectionné et deviendra la réplique (3) et sera réglé pour êtrelu uniquement. Chaque bureau virtuel est lié à cette réplique, d’où le terme clone lié. Lorsque vous commencez à créer vos ordinateurs de bureau virtuels, vous créez des clones liés qui sont des copies uniques pour chaque utilisateur.

Essayez de ne pas créer trop d’instantanés pour votre vM parent. Je vous recommande d’avoir juste une poignée; sinon, cela pourrait avoir un impact sur les performances de vos ordinateurs de bureau et rendre un peu plus difficile de savoir quel instantané est qui.

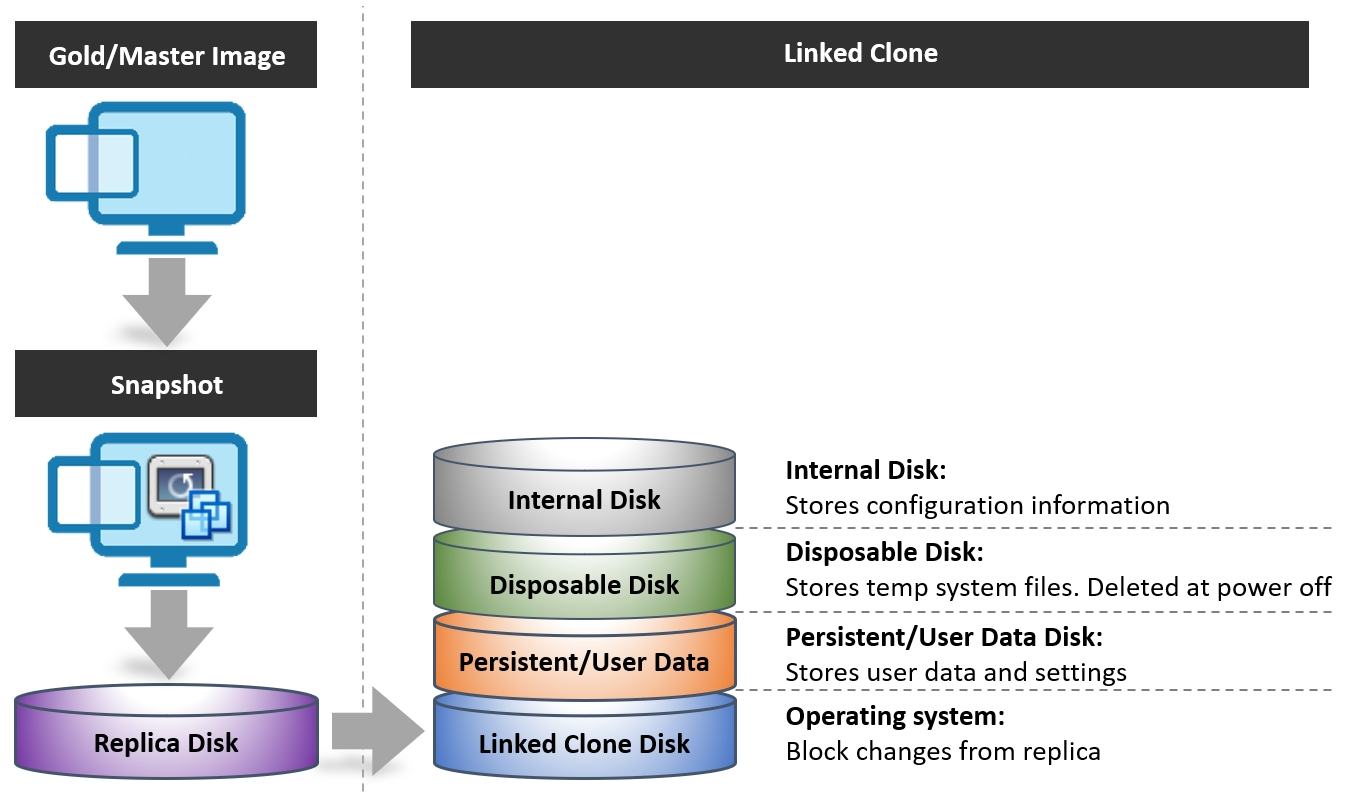

Pendant le processus de création d’images, et une fois que le disque réplique a été créé, View Composer crée plusieurs autres disques virtuels, y compris le clone lié (disque du système d’exploitation) lui-même. Ceux-ci sont décrits dans les sections suivantes.

-

-

-

- Disque de clone lié

-

-

Le disque principal qui est créé est le disque de clone lié lui-même. Ce disque de clone lié est essentiellement un conteneur de disque virtuel vide qui est attaché à la machine de bureau virtuelle que l’utilisateur se connecte et le bureau démarre et bottes.

Ce disque commencera petit mais se développera au fil du temps en fonction des modifications de bloc qui sont demandées à partir du disque de réplique par le système d’exploitation de la machine de bureau virtuelle. Ces modifications de bloc sont stockées dans le disque de clone lié, et ce disque est parfois appelé le disque delta, ou disque différentiel, caril stocke tous les changements delta que le système d’exploitation de bureau demande de la vM parent. Comme mentionné précédemment, le disque de clone lié peut croître à la taille maximale, égale à la VM parent, mais, suivant les meilleures pratiques, vous ne laisseriez jamais cela se produire. En règle générale, vous pouvez vous attendre à ce que le disque de clone lié n’augmente qu’à quelques centaines de MB. Nous couvrirons ceci dans les fonctionnalités et fonctionnalités de clone lié plus tard dans ce chapitre.

Le disque de réplique est réglé comme lu seulement et est utilisé comme disque principal. Toute modification d’écriture et/ou de bloc demandée par le bureau virtuel est écrite/lue directement à partir du disque de clone lié.

La meilleure pratique recommandée est d’allouer le stockage de niveau 1, tel que les disques SSD locaux ou partagés, pour stocker et héberger la réplique, car toutes les machines de bureau virtuelles dans le cluster seront continuellement référencement à ce fichier VMDK lue uniquement en lecture comme image de base. Le garder haut dans la pile améliore les performances, en réduisant le stockage global

-

-

-

- Disque persistant ou disque de données utilisateur

-

-

La fonction de disque persistante de View Composer vous permet de configurer un disque séparé qui contient uniquement les données utilisateur et les paramètres de l’utilisateur et non le système d’exploitation. Cela permet de préserver toutes les données utilisateur lorsque vous mettez à jour ou apporter des modifications au disque du système d’exploitation, comme une action de recomposition.

Il est à noter que le disque persistant est référencé par le nom VM et non le nom d’utilisateur, alors gardez cela à l’esprit si vous voulez attacher le disque à un autre VM.

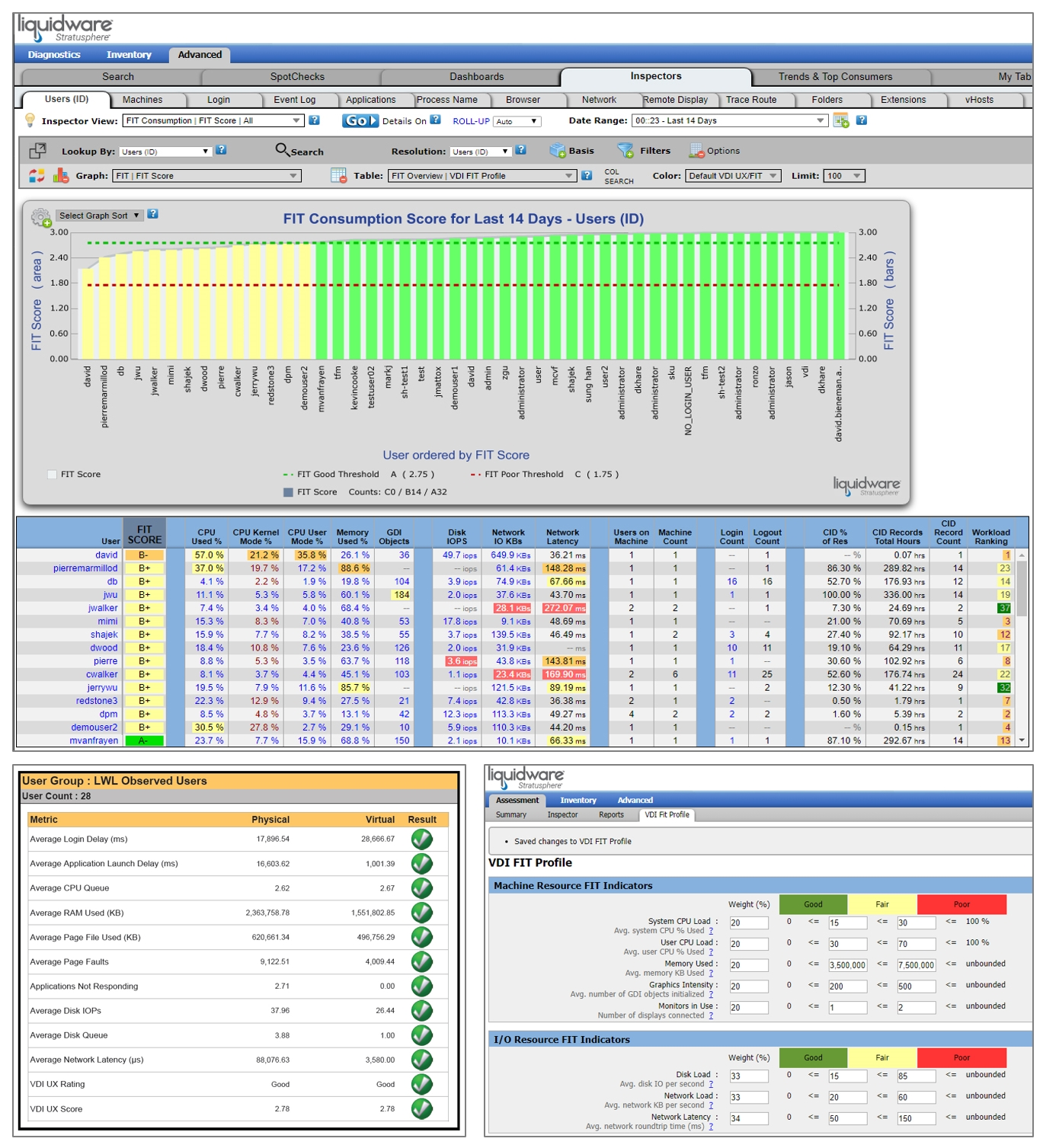

Le disque de données est également utilisé pour stocker le profil de l’utilisateur final. Vous devez donc le dimensionner en conséquence, en vous assurant qu’il est assez grand pour stocker des données de type de profil utilisateur, telles que virtual Desktop Assessments. C’est une autre raison pour laquelle c’est une bonne idée d’exécuter une évaluation de bureau, comme nous le couvrirons dans le chapitre 3, Design and Deployment Considerations, de sorte que vous pouvez construire une image de ce que vos profils de bureau utilisateur et les exigences de donnéesutilisateur ressemblent.

-

-

-

- Disque jetable

-

-

Avec l’option disque jetable, Horizon View crée ce qui est effectivement un disque temporaire qui est supprimé chaque fois que l’utilisateur alimente hors de leur machine de bureau virtuel.

Si vous pensez au fonctionnement du système d’exploitation de bureau Windows et aux fichiers qu’il crée, plusieurs fichiers sont utilisés temporairement. Les fichiers tels que les fichiers Internet temporaires ou le fichier de page Windows sont deux exemples de ce type. Comme ce ne sont que des fichiers temporaires, pourquoi voudriez-vous les garder? Avec Horizon View, ces types de fichiers sont redirigés vers le disque jetable, puis supprimés lorsque le VM est éteint.

Horizon View offre la possibilité d’avoir un disque jetable pour chaque bureau virtuel. Ce disque jetable est utilisé pour contenir des fichiers temporaires qui seront supprimés lorsque le bureau virtuel est éteint. Ce sont des fichiers que vous ne voulez pas stocker sur le disque du système d’exploitation principal, car ils consommeraient l’espace disque inutile. Par exemple, les fichiers sur le disque jetable sont des choses telles que le fichier de page, les fichiers temporaires du système Windows et les fichiers journaux VMware.

Il est intéressant de souligner que nous parlons de fichiers système temporaires et non pas les fichiers utilisateur. Les fichiers temporaires d’un utilisateur final sont toujours stockés sur le disque de données utilisateur afin qu’ils puissent être conservés. De nombreuses applications utilisent le dossier d’intérim Windows pour stocker les fichiers CAB d’installation, qui peuvent être référencés après l’installation. Cela dit, vous voudrez peut-être supprimer les données utilisateur temporaire pour réduire la taille globale de l’image de bureau, auquel cas vous pourriez vous assurer que les fichiers temporaires de l’utilisateur sont dirigés vers le disque jetable.

-

-

-

- Disque interne

-

-

Enfin, nous avons le disque interne. Le disque interne est utilisé pour stocker des informations de configuration importantes, telles que le mot de passe de compte d’ordinateur, qui serait nécessaire pour rejoindre la machine de bureau virtuelle de retour au domaine si vous avez actualisé les clones liés. Il est également utilisé pour stocker les détails de configuration Sysprep et Quickprep. Nous couvrirons Quickprep dans le chapitre 7, La construction et l’optimisation de l’OS de bureau virtuel.

En termes d’espace disque, le disque interne est relativement petit, en moyenne autour de 20 Mo. Par défaut, l’utilisateur ne verra pas ce disque à partir de son Windows Explorer, car il contient des informations de configuration importantes que vous ne voudriez pas qu’ils suppriment.

Le diagramme suivant vous montre un aperçu des différents types de disques créés :

Dans la section suivante, nous allons plonger plus profondément dans le fonctionnement du processus de clone lié.

Il y a plusieurs étapes complexes exécutées par Le compositeur de vue et le gestionnaire de vue qui démarrent quand un utilisateur demande une machine de bureau virtuelle. Alors, quel est le processus de construction d’un bureau clone lié, et ce qui se passe dans les coulisses? Lorsqu’un utilisateur se connecte à Horizon View et demande une machine de bureau virtuelle, View Manager, à l’aide de vCenter et de View Composer, crée une machine de bureau virtuelle s’il n’y en a pas déjà une disponible pour l’utilisateur final.

Ce processus est décrit dans les sections suivantes.

-

-

-

- Création et provisionnement d’un nouveau bureau virtuel

-

-

La première étape du processus consiste à créer et à fournir la machine de bureau virtuelle telle que décrite dans les étapes suivantes :

- Une entrée pour la machine de bureau virtuelle est créée dans la base de données Active Directory Application Mode (ADAM)avant d’être ensuite mise en mode provisionnement.

- La machine de bureau virtuelle de clone lié est créée par Le compositeur de vue.

- Un compte machine est créé dans Active Directory avec un mot de passe généré au hasard.

- Afficher les vérifications de compositeur pour un disque réplique et crée un si l’on n’existe pas déjà.

- Un clone lié est créé par l’appel vCenter Server API de View Composer.

- Un disque interne est créé pour stocker les informations de configuration et le mot de passe du compte machine.

La machine de bureau virtuelle a été créée et est maintenant prête pour la prochaine étape du processus : la personnalisation.

-

-

-

- Personnalisation du bureau

-

-

Maintenant que la nouvelle machine de bureau virtuelle clone lié a été construit, la prochaine étape dans le processus est de le personnaliser.

Pour personnaliser la machine de bureau virtuelle, suivez les étapes suivantes :

- La machine de bureau virtuelle est passée au mode de personnalisation.

- La machine de bureau virtuelle est personnalisée par vCenter Server à l’aide de la commande customizeVM_Task et est jointe au domaine avec les informations que vous avez saisies dans la console View Manager.

- Le bureau virtuel clone lié est mis sous tension.

- L’agent de compositeur de vue sur la machine de bureau virtuelle de clone lié démarre pour la première fois et joint la machine au domaine, en utilisant la commande NetJoinDomain et le mot de passe de compte de machine qui a été créé sur le disque interne.

- La machine de bureau virtuelle clone lié est maintenant Sysprep’d ou Quickprep’d. Une fois terminé, Le compositeur de vue indique à l’agent de vue que la personnalisation est terminée, et l’agent de vue indique à View Manager que le processus de personnalisation est terminé.

- La machine de bureau virtuelle de clone lié est éteinte et un instantané est pris. Si vous utilisez Quickprep, vous n’avez pas besoin de redémarrer la machine de bureau virtuelle après la personnalisation.

- La machine de bureau virtuelle de clone lié est marquée comme provisionnée et est maintenant disponible pour l’usage.

Lorsqu’un utilisateur final se connecte et s’alimente sur une machine de bureau virtuelle de clone slinked, l’agent View Composer installé sur ce bureau virtuel est capable de suivre les modifications apportées au mot de passe du compte machine. S’il y a un changement, le nouveau mot de passe mis à jour sera stocké sur le disque interne du clone lié. Le mot de passe de compte de la machine est souvent modifié, en fonction des stratégies de mot de passe, donc si l’agent De compositeur View détecte ce changement de mot de passe, alors il mettra à jour le mot de passe du compte machine sur le disque interne qui a été créé lorsque le bureau clone lié a été Créé. Il s’agit d’une caractéristique clé lors de la rafraîchissement des disques de clones liés, comme la machine de bureau virtuelle clone lié revient à l’instantané pris après la machine de bureau virtuel a été personnalisé. Cela signifie que l’agent View Composer peut réinitialer le mot de passe du compte machine au dernier.

Le processus de clone lié est représenté dans le diagramme suivant :

Dans la section suivante, nous allons examiner certaines des fonctionnalités et fonctions supplémentaires de l’utilisation de clones liés.

Il existe plusieurs autres fonctions de gestion que vous pouvez effectuer sur un disque de clone lié à l’aide de View Composer. Ces fonctions sont décrites dans cette section et sont utilisées pour assurer la gestion continue des machines de bureau virtuelles.

-

-

-

- Recomposer un clone lié

-

-

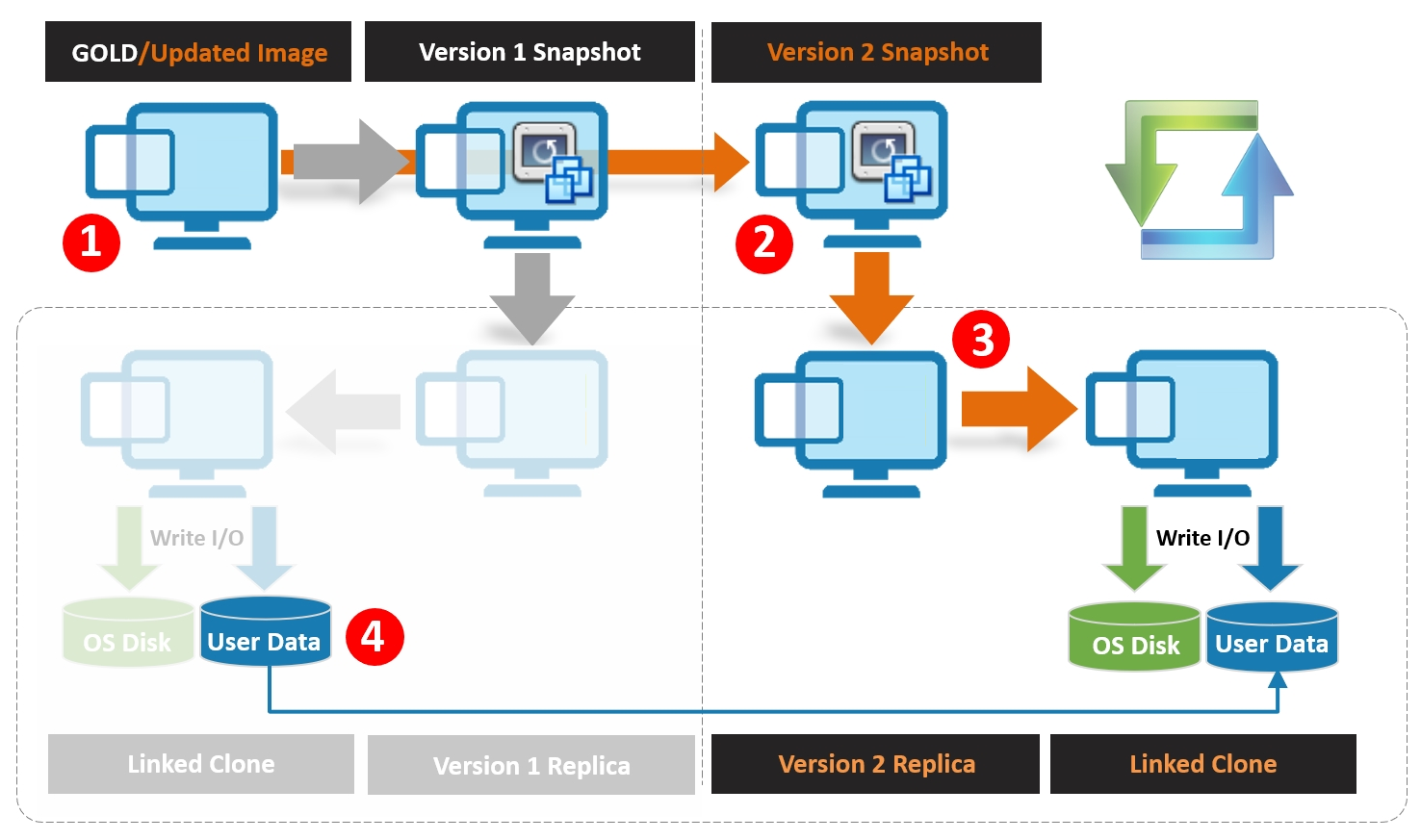

La recomposition d’une machine de bureau virtuelle de clone slinked ou d’un pool de bureau vous permet d’effectuer des mises à jour sur le disque du système d’exploitation, telles que la mise à jour de l’image avec les derniers correctifs, ou des mises à jour logicielles. Vous ne pouvez effectuer des mises à jour que sur la même version d’un système d’exploitation, de sorte que vous ne pouvez pas utiliser la fonction de recomposition pour migrer d’un système d’exploitation à l’autre, comme passer de Windows 7 à Windows 10.

Comme nous l’avons couvert dans le What does View Composer Build? section, nous avons des disques distincts pour des éléments tels que les données d’un utilisateur. Ces disques ne sont pas affectés lors d’une opération de recomposition, de sorte que toutes les données spécifiques à l’utilisateur sur eux sont conservés.

Lorsque vous lancez l’opération de recomposition, View Composer recommence essentiellement le processus de construction de clones liés à nouveau ; Ainsi, un nouveau disque système d’exploitation est créé, qui est ensuite personnalisé, et un instantané, comme ceux indiqués dans les sections précédentes, est pris.

Pendant l’opération de recomposition, les adresses Mac de l’interface réseau et du SID Windows ne sont pas conservées. Il existe des outils de gestion et des solutions de type sécurité qui pourraient ne pas fonctionner en raison de ce changement. Toutefois, l’UUID restera le même.

Avant d’effectuer l’opération de recomposition, vous devrez créer votre nouvelle image, puis prendre l’instantané initial. Le processus de recomposition est décrit dans les étapes suivantes :

- View Manager passe le clone lié au mode de maintenance.

- View Manager appelle le compositeur View resync API pour les clones liés en cours de recomposition, ordonnant à View Composer d’utiliser la nouvelle image de base et l’instantané.

- S’il n’existe aucune réplique pour l’image de base et l’instantané, alors, dans le magasin de données cible utilisé par le clone lié, Le compositeur de vue créera la réplique dans ce même magasin de données cible, c’est-à-dire, à moins que vous n’ayez configuré View pour utiliser un magasin de données séparé pour stocker des répliques.

- Pour le clone lié, le disque OS actuel est supprimé par le compositeur View. Il crée ensuite un nouveau disque d’exploitation qui est lié à la réplique nouvellement créée.

- Le reste du cycle de recomposition suit la phase de personnalisation des cycles d’approvisionnement et de personnalisation.

Le diagramme suivant montre une représentation graphique du processus de recomposition. Avant le début du processus, la première chose que vous devez faire est de mettre à jour votre image en or (1) avec les mises à jour de patch ou de nouvelles applications que vous souhaitez déployer comme les ordinateurs debureau virtuels:

Comme décrit dans les étapes précédentes, l’instantané est ensuite pris (2) pour créer la nouvelle réplique, Replica V2 (3). Le disque OS existant est détruit, mais le disquede données utilisateur (4) est maintenu pendant le processus derecomposition.

-

-

-

- Rafraîchir un clone lié

-

-

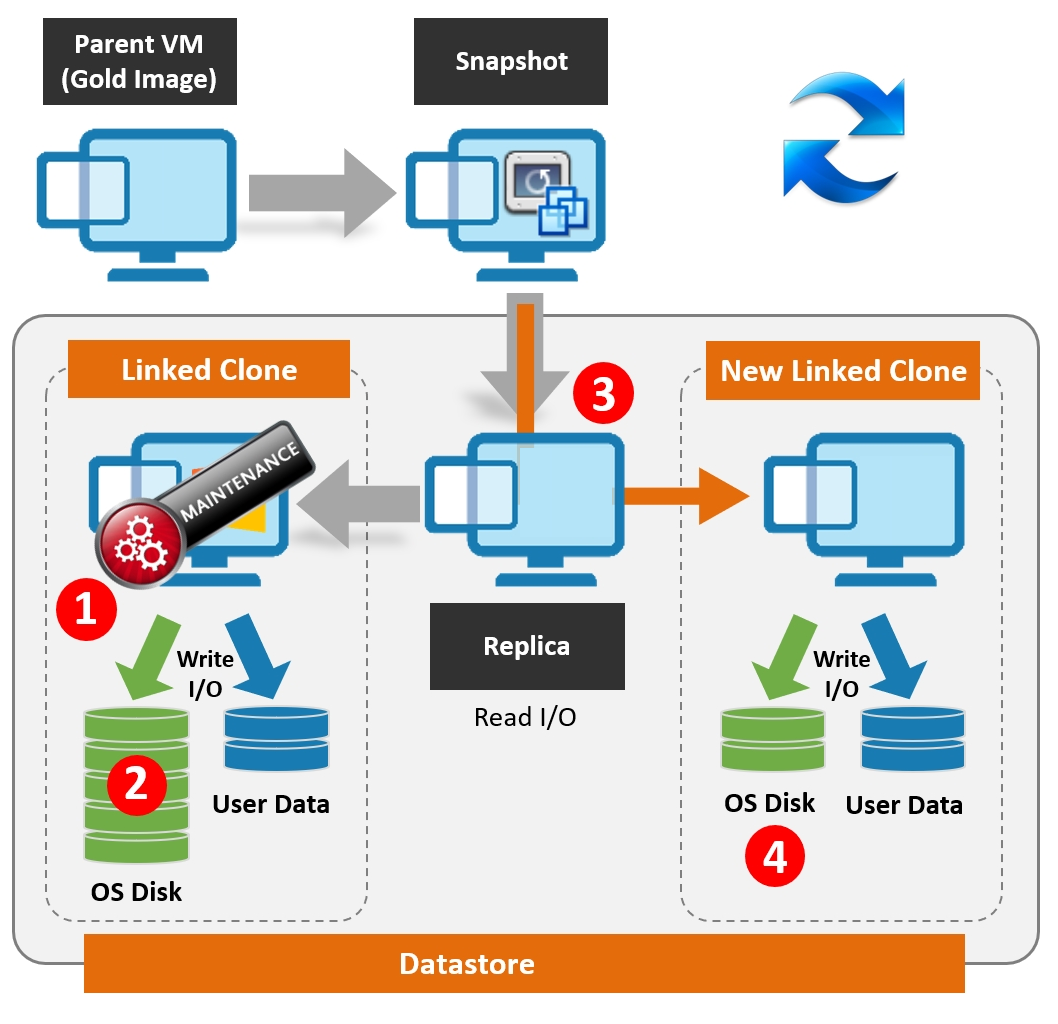

En effectuant un rafraîchissement du bureau virtuel clone lié, vous êtes effectivement le revenir à son état initial, lorsque son instantané d’origine a été prise après qu’il avait terminé la phase de personnalisation. Ce processus ne s’applique qu’au disque du système d’exploitation et aucun autre disque n’est affecté.

Un cas d’utilisation par exemple pour les opérations de rafraîchissement serait la recomposition d’un bureau non persistant deux heures après la connexion, pour le retourner à son état d’origine et le rendre disponible pour le prochain utilisateur.

Le processus de rafraîchissement effectue les tâches suivantes :

- Le bureau virtuel clone lié est passé en mode de maintenance.

- View Manager revient sur le bureau virtuel clone lié à l’instantané pris après la personnalisation a été achevée: – vdm-initial-checkpoint.

- Le bureau virtuel clone lié démarre, et l’agent De compositeur de vue détecte si le mot de passe du compte machine doit être mis à jour. Si ce n’est pas le cas, et que le mot de passe actuel sur le disque interne est plus récent que le mot de passe actuellement stocké dans le registre, l’agent De compositeur de vue met à jour le mot de passe du compte machine à l’aide du mot de passe qui se trouve sur le disque interne.

Une des raisons pour lesquelles vous effectueriez une opération de rafraîchissement est si le disque d’OS clone lié commence à devenir gonflé. Comme nous l’avons déjà discuté, le disque de clone lié à OS pourrait atteindre la pleine taille de son image parente. Cela signifie qu’il prendrait plus d’espace disque que nécessaire, ce qui est le genre de défaites de l’objectif des clones liés. L’opération de rafraîchissement réinitialise efficacement le clone lié vers un petit delta entre elle et son image parente.

Le diagramme suivant montre une représentation de l’opération de rafraîchissement :

Le disque de clone lié sur le côté gauche du diagramme a commencé à croître (2). Rafraîchir les premiers endroits de la machinede bureau virtuelle en mode de maintenance (1). Le bureau virtuel est ensuite retourné à l’instantané d’origine (3). Le nouveau bureau clone lié a maintenant été réinitialisé à la même taille que lorsde sa création (4).

-

-

-

- Rééquilibrage des opérations avec View Composer

-

-

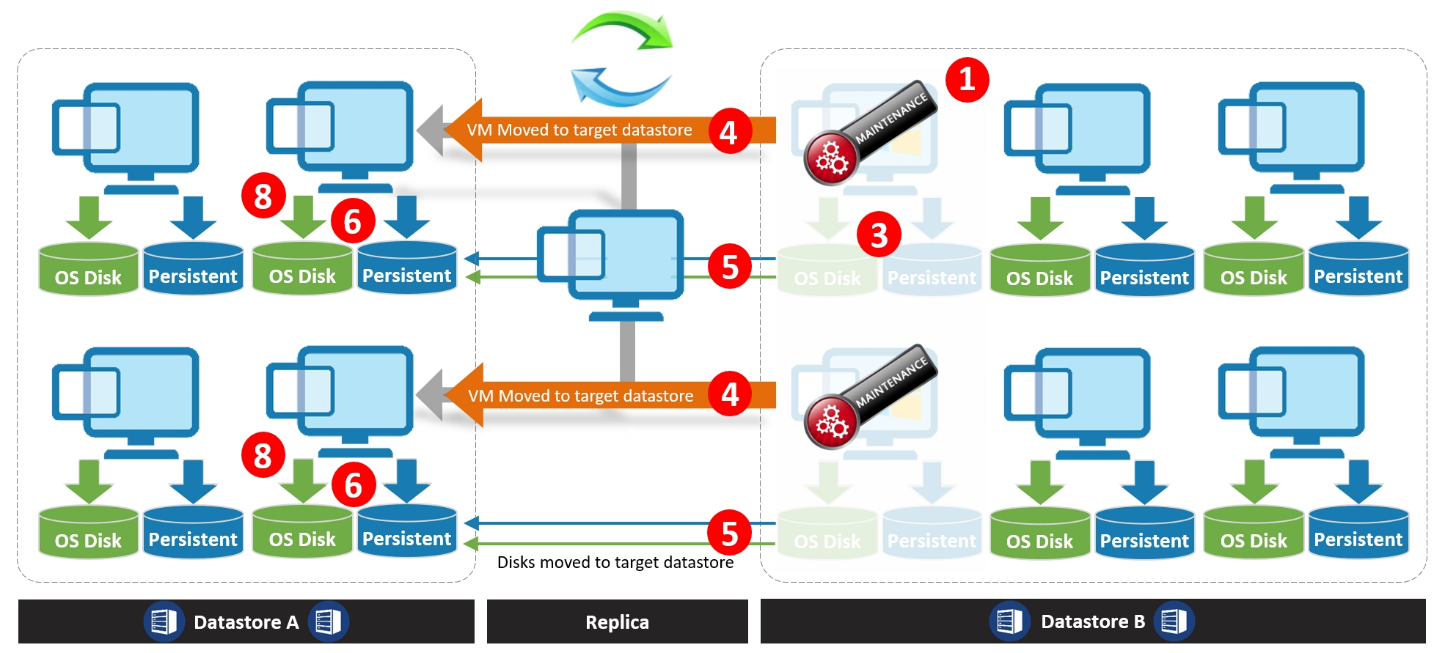

L’opération de rééquilibrage dans View Composer est utilisée pour distribuer uniformément les machines de bureau virtuelles clones liées dans plusieurs magasins de données de votre environnement. Vous effectueriez cette tâche si l’un de vos datastores devenait plein tandis que d’autres ont suffisamment d’espace libre. Il pourrait également aider à la performance de cette datastore. Par exemple, si vous aviez 10 machines de bureau virtuelles dans un magasin de données et seulement 2 dans un autre, puis l’exécution d’une opération de rééquilibrage serait potentiellement même cela et vous laisser avec 6 machines de bureau virtuels dans chaque datastore.

Vous devez utiliser la console Afficher l’administrateur pour lancer l’opération de rééquilibrage dans View Composer. Si vous essayez simplement de stocker vMotion l’une de vos machines de bureau virtuelles, puis View Composer ne sera pas en mesure de garder une trace d’entre eux.

D’autre part, si vous avez six machines de bureau virtuelles sur un datastore et sept sur un autre, alors il est très probable que le lancement d’une opération de rééquilibrage n’aura aucun effet, et aucune machine de bureau virtuelle sera déplacé, car cela n’a aucun avantage. Un bureau VDI ne sera déplacé vers un autre magasin de données que si le magasin de données cible a beaucoup plus de capacité de réserve que la source :

- Le clone lié est passé en mode de maintenance.

- Les machines virtuelles à déplacer sont identifiées en fonction de l’espace libre dans les magasins de données disponibles.

- Le disque du système d’exploitation et le disque persistant sont déconnectés de la machine de bureau virtuelle.

- Le disque détaché du système d’exploitation et le disque persistant sont déplacés vers le magasin de données cible.

- La machine de bureau virtuelle est déplacée vers le magasin de données cible.

- Le disque du système d’exploitation et le disque persistant sont reconnectés à la machine de bureau virtuelle clone liée.

- Afficher Le compositeur resynchronise les machines de bureau virtuelles de clones liés.

- Afficher les vérifications du compositeur pour le disque réplique dans le magasin de données et crée un si l’on n’existe pas déjà, selon les étapes de provisionnement couverts plus tôt dans ce chapitre.

- Selon une opération de recomposition, le disque OS pour le clone lié est supprimé et un nouveau est créé, puis personnalisé.

Le diagramme suivant montre l’opération de rééquilibrage. Il a commencé avec deux machines de bureau virtuelles dans le magasin de données A, et quatre machines de bureau virtuelles dans le datastore B. L’opération de rééquilibrage dans cet exemple a égalisé les datastores de sorte qu’il y ait quatre machines de bureau virtuelles dans chacune des deux datastores :

Dans la section suivante, nous allons examiner la fonction Clone instantané pour créer des machines de bureau virtuelles.

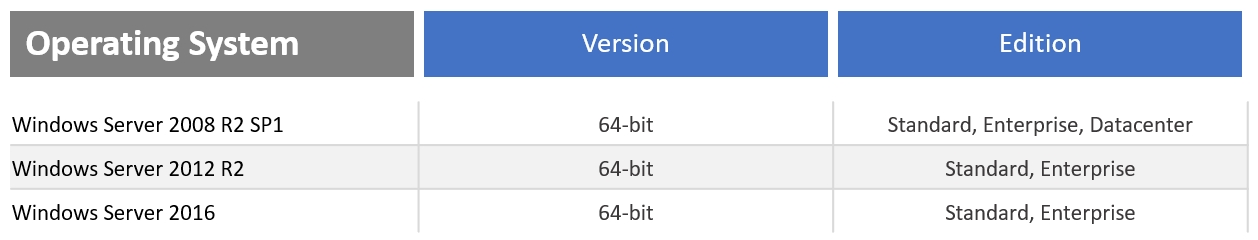

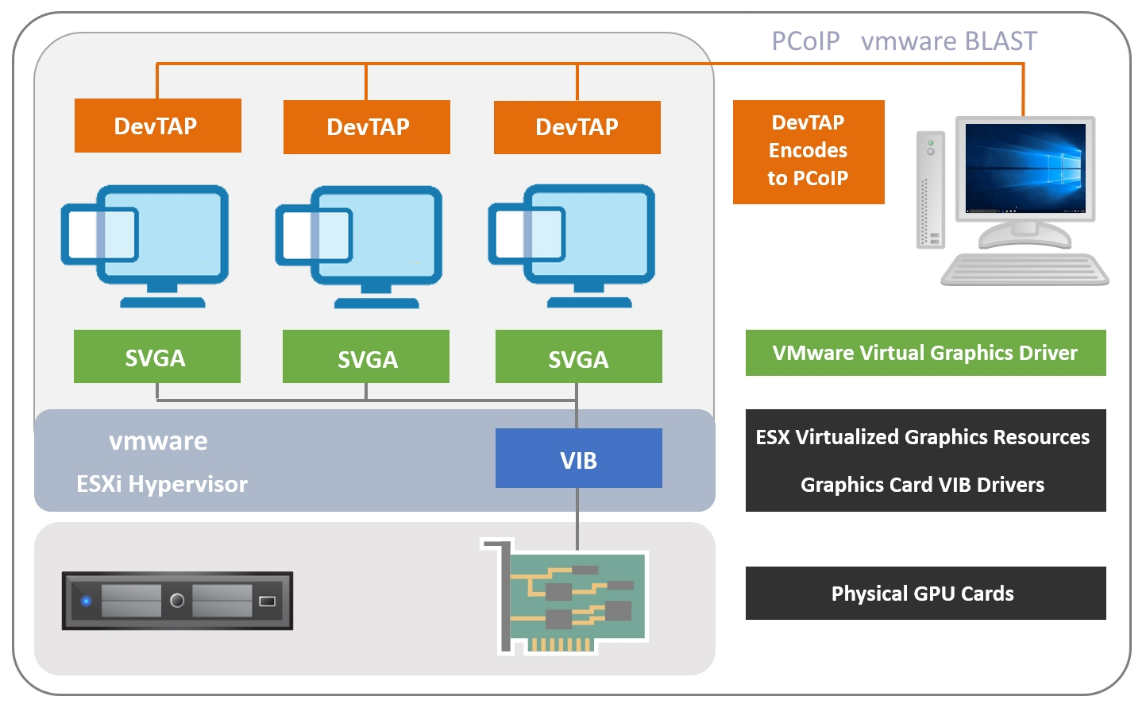

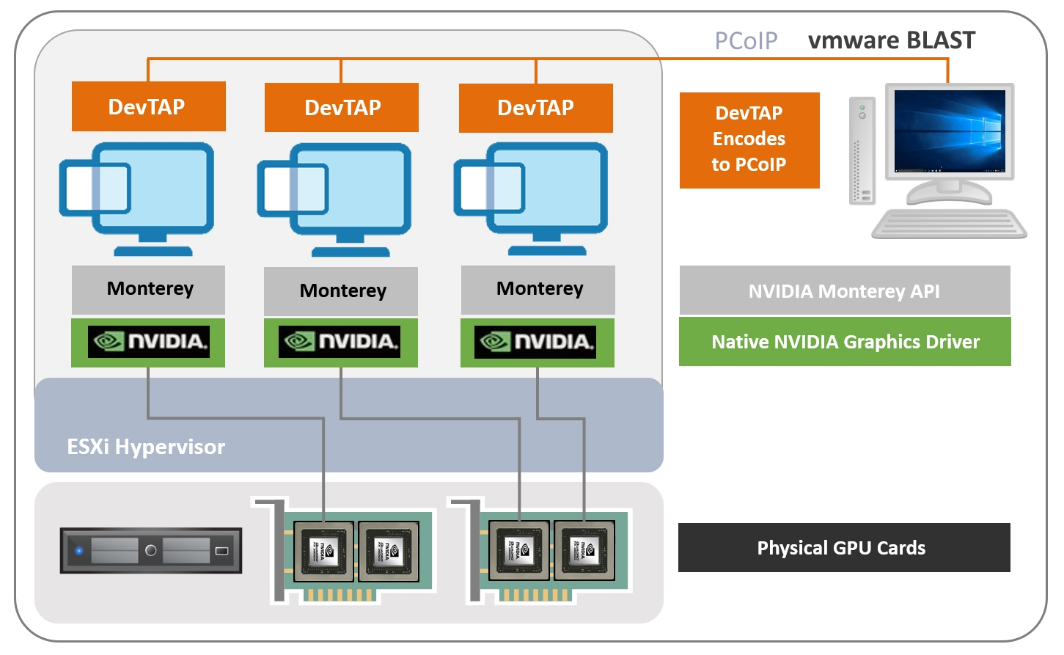

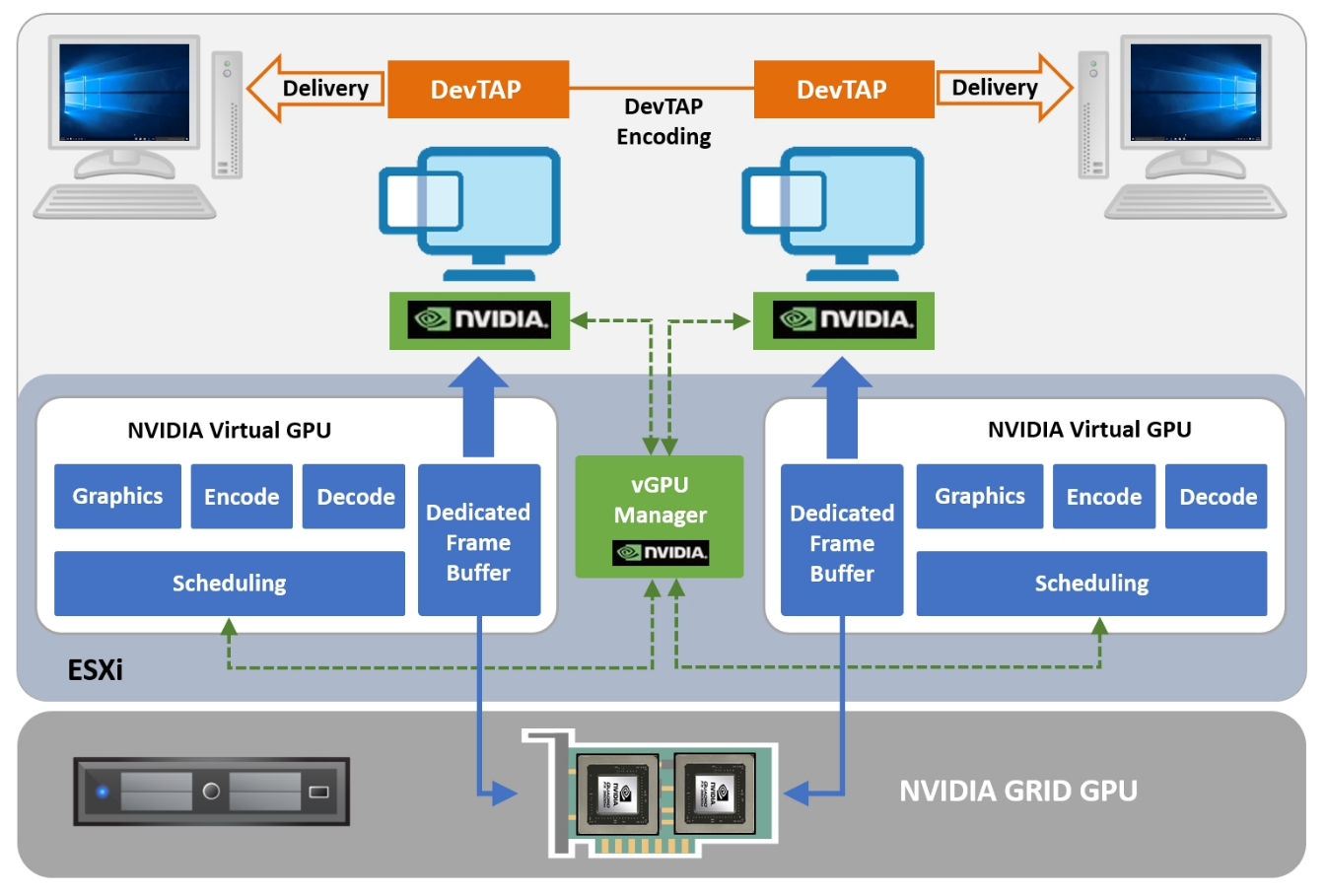

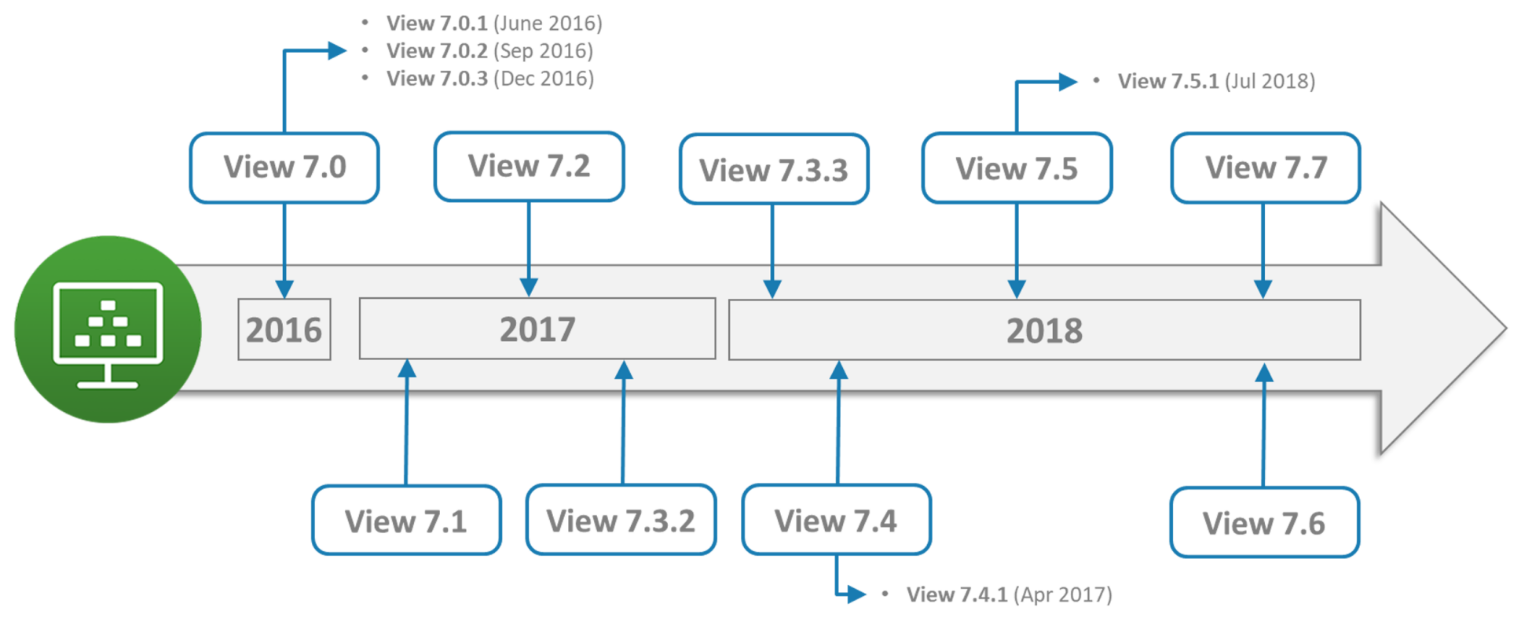

La fonction Clones instantanés est une fonctionnalité intégrée à la plate-forme vSphere plutôt qu’une fonctionnalité Horizon spécifique, et a été mise à disposition à partir de la version vSphere 6.0 U1 lorsqu’elle est devenue une fonctionnalité prise en charge dans le cadre d’Horizon.

Il utilise la technologie VMware VM Fork pour fournir très rapidement des machines de bureau virtuelles. Un clone instantané est créé à partir d’une machine de bureau virtuelle déjà alimentée et en cours d’exécution, appelée la machine de bureau virtuelle parente, qui est quiesced avant que le clone instantané est créé. C’est ce qui rend les clones instantanés plus rapides à fournir que les clones liés et Le compositeur de vue.

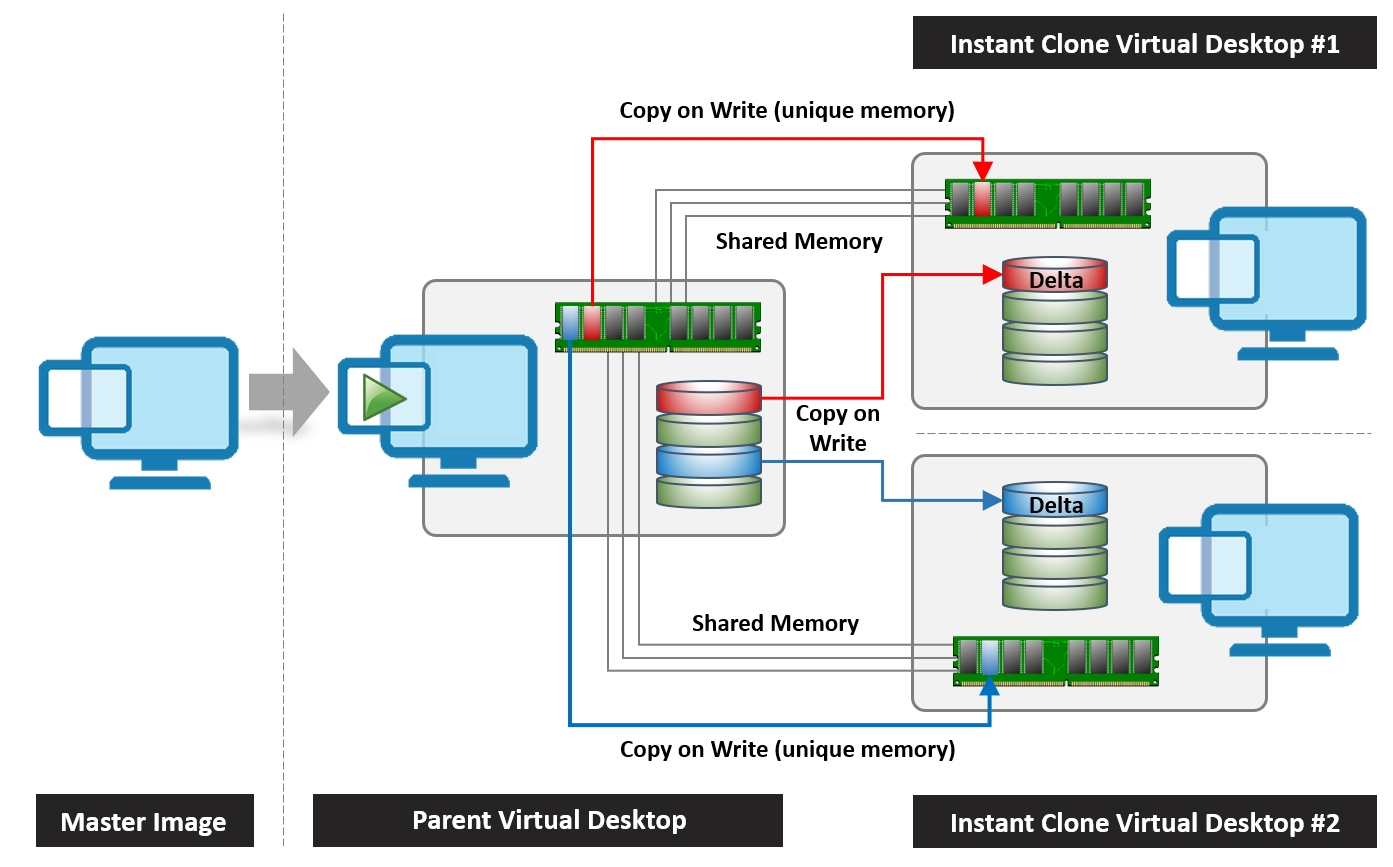

Le clone instantané partage sa mémoire et son disque avec la machine de bureau virtuelle parente pour les opérations de lecture et est créé immédiatement, et dans un état déjà alimenté, contrairement aux clones liés basés sur View Composer qui doivent s’allumer dans le cadre du processus de création. En plus de partager la mémoire et le disque avec la machine de bureau virtuelle parente, le clone instantané a sa propre mémoire unique et fichier disque delta. Le diagramme suivant montre l’architecture du clone instantané :

Lorsque l’utilisateur final se déconnecte de la machine de bureau virtuelle clone instantanée, il est détruit, et lorsque l’utilisateur se connecte à nouveau, ils auront un nouveau clone instantané créé. S’ils ont besoin de données pour persister, ils utiliseront la fonction Volume writeable de Volumes d’applications pour fournir cette fonctionnalité et UEM pour gérer leurs paramètres de personnalisation.

Pour tirer parti des clones instantanés, les machines de bureau virtuelles devront exécuter la version matérielle machine virtuelle 11 ou plus.

Auparavant, lorsque nous avons parlé de clones liés, nous avons examiné ce que le processus de construction ressemble et ce qui est construit, alors regardons maintenant à nouveau d’un point de vue clone instantanée.

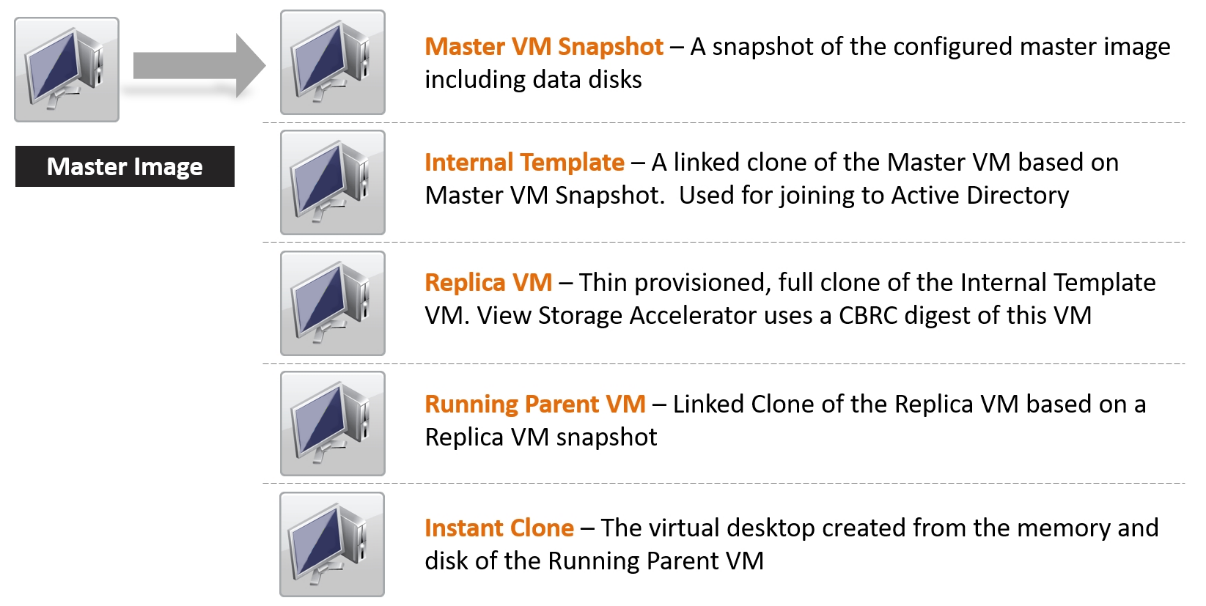

Comme toujours, nous commençons avec l’image principale, la machine de bureau virtuelle que tous les autres ordinateurs de bureau sont construits à partir. La première chose qui se passe est qu’un instantané de la machine de bureau virtuelle maître est prise. Ensuite, un modèle interne est créé qui est un clone lié de la machine de bureau virtuelle maître basé sur l’instantané machine de bureau virtuel pris dans l’étape précédente.

Ensuite, nous avons la réplique de la machine de bureau virtuel, qui est un mince provisiond, clone complet de la machine de bureau virtuel modèle interne. View Storage Accelerator utilise un digest CBRC de cette machine de bureau virtuelle. Après la réplique de la machine de bureau virtuelle, la machine de bureau virtuelle parent en cours d’exécution est créé à l’aide d’un clone lié de la réplique de la machine de bureau virtuel réplique, qui, à son tour, est basé sur une réplique d’instantané machine de bureau virtuel.

Enfin, le bureau clone instantané est créé et est prêt pour l’utilisateur final. Le diagramme suivant décrit ce processus de façon picturale :

Il ya plusieurs avantages à l’aide de clones instantanés, par rapport aux clones liés:

- La fourniture instantanée de clones en quelques secondes, tandis que les clones liés prennent beaucoup plus de temps (généralement quelques minutes).

- Il n’y a plus de tempêtes de démarrage, car le bureau parent est déjà sous tension, et donc tous les clones instantanés sont créés dans un état déjà alimenté.

- Il n’est pas nécessaire d’effectuer une opération de rafraîchissement ou de recomposer, car les ordinateurs de bureau ont un cycle de vie court.

- Le correction du système d’exploitation vous oblige à mettre à jour la machine virtuelle parente, plutôt que d’exécuter une opération de recomposition, ce qui fait qu’un utilisateur final reçoit automatiquement la machine de bureau virtuelle mise à jour lors de sa prochaine connexion.

- Ils diminuent la charge sur le serveur vCenter.

- Il n’y a aucune exigence pour SE Spare Disk ou CBRC.

Dans la section suivante, nous allons examiner comment ces machines de bureau virtuelles nouvellement construites sont personnalisées et personnalisées.

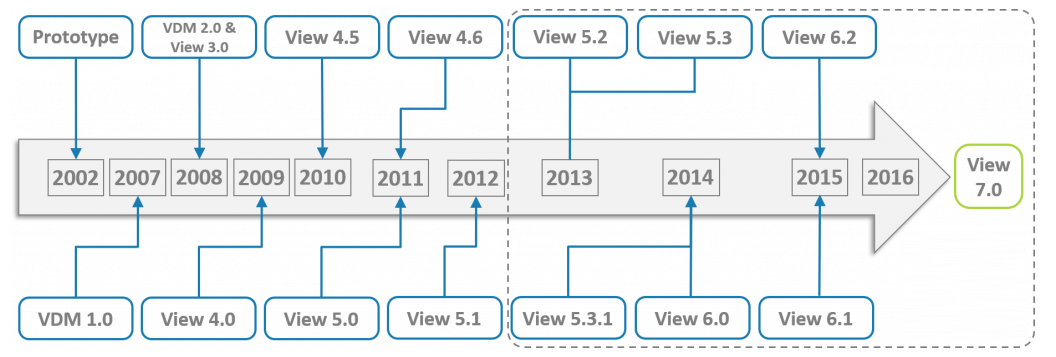

Commençons par un peu sur le fond et l’histoire derrière View Persona Management. View Persona Management était à l’origine un produit technologique appelé Virtual Profiles, et a été acquispar VMware de RTO Software en 2010.

View Persona Management a ensuite été introduit avec View 5.0, et il vous permet de configurer les profils d’utilisateursde sorte qu’ils se synchronisent dynamiquement avec un référentiel de profil à distance qui est situé sur un serveur de fichiers dans le centre de données. Son but est de gérer les profils d’utilisateurs de manière centralisée dans un environnement de bureau virtualisé dans le cadre du modèle de bureau composite dont nous avons discuté dans le chapitre 1, L’introduction de VDI et VMware Horizon 7.

Dans une solution VDI, l’un des principaux avantages est la façon dont le bureau virtuel est soit construit sur demande ou livré à partir d’un pool de préconstruits, les ordinateurs de bureau non persistants, puis livré à l’utilisateur. Le modèle de déploiement typique est le modèle non persistant, ce qui signifie essentiellement que l’utilisateur ne possède pas son propre bureau ou n’a pas de fichiers personnels, de données ou de paramètres stockés sur elle non plus. Ce sont ces paramètres qui forment leur profil d’utilisateur.

Lorsqu’ils se connectent, ils peuvent avoir n’importe quel bureau livré à partir d’un pool de machines de bureau virtuelles disponibles. Cela signifie que le bureau virtuel qui est livré ne serait pas personnalisé à cet utilisateur. Il s’agirait simplement d’une construction standard de vanille du système d’exploitation et des applications.

C’est là que View Persona Management entre en jeu et délivre le profil de l’utilisateur à cette machine de bureau virtuelle non persistante à laquelle ils ont été affectés, ce qui en fait leur propre.

Lorsque nous parlons du bureau en cours de construction à la demande, nous nous référons à nouveau au modèle de bureau composite et à la façon dont un bureau est mis en place à partir de plusieurs composants différents. Pour rappel, le bureau peut être divisé en trois composants : le système d’exploitation, les applications et la personnalisation ou le profil de l’utilisateur, essentiellement, le bit qui fait du vôtre le bureau. Comme un utilisateur se connecte, toutes ces pièces se réunissent pour offrir l’expérience de bureau de l’utilisateur final. Avec View Persona Management, nous parlons du profil de l’utilisateur.

Dans cette section, nous vous présenterons View Persona Management et ses avantages pour la gestion des profils d’utilisateurs. Une plongée plus profonde dans les détails techniques et la configuration View Persona Management peut être trouvé dans le chapitre 17, Gestion de l’environnement utilisateur final dans Horizon.

À un niveau élevé, View Persona Management fournit les caractéristiques suivantes :

- Chargement rapide des paramètres de personnalisation de l’utilisateur, avec récupération juste-à-temps des données de profil utilisateur

- Peu ou pas d’infrastructure est nécessaire : juste une partage de fichier ou l’utilisation d’une structure de redirection de dossier existante

- La cohérence du profil maintient la personnalisation entre les sessions

- Architecture efficace sans dépendance sur les profils d’utilisateurs en itinérance Windows

- Prise en charge multiplateforme pour Windows XP, Windows Vista, Windows 7, Windows 8.x et Windows 10

En plus des fonctionnalités énumérées, View Persona Management contribue également à réduire le TCO de bureau virtuel en permettant le passage à un environnement de bureau virtuel apatride. Dans certains déploiements, les utilisateurs ont été placés dans des pools dédiés uniquement pour conserver leurs paramètres de profil, ce qui a ajouté au coût et à la complexité de la gestion. Quand il s’agit de coût, comme la gestion de persona est une partie intégrée d’Horizon View; vous n’avez pas besoin d’acheter des produits tiers supplémentaires, sauf si vous avez besoin de fonctionnalités supplémentaires au-delà des bases.

En ce qui concerne la gestion, il n’y a pas de composants supplémentaires à mettre en place ou à installer, puisque tout est piloté par la politique active du groupe d’annuaires. En termes d’évolutivité, encore une fois, comme il n’y a pas de frais généraux d’infrastructure tels que les bases de données, donc l’évolutivité n’est pas un problème, car il s’évolue avec votre répertoire actif.

Le produit VMware UEM est l’une des dernières éditions du portefeuille Horizon et a été ajouté lorsque VMware a acquis la société néerlandaise Immidio en février 2015. Immidio était une société de logiciels qui a créé des produits qui visaient à aider leurs consultants sur le terrain, avec le produit de base étant appelé Flex.

UEM ajoute des fonctionnalités supplémentaires au-delà de la solution de gestion de persona standard, fournissant une console de gestion centrale, pour fournir la personnalisation de la machine de bureau virtuelle de l’utilisateur final ainsi que la possibilité de configurer dynamiquement les stratégies. Il fonctionne sur plusieurs environnements différents, tels que les machines de bureau virtuelles, les PC physiques, ainsi que les environnements de bureau Windows basés sur le cloud ou DaaS. Il s’agit de gérer les profils Windows, peu importe où ou comment le système d’exploitation fonctionne.

Pour gérer une machine de bureau virtuelle avec UEM, vous devrez installer les composants FlexEngine sur la machine de bureau virtuelle. Assurez-vous d’inclure cela dans votre image principale ou parent machine de bureau virtuelle.

Il existe cinq cas d’utilisation clés avec lesquels l’UEM peut être utilisé :

- Gestion de configuration de l’application : vous permet deconfigurer les paramètres initiaux d’une application plutôt que de déployer les paramètres par défaut de l’application. Vous pouvez configurer les paramètres prédéfinis en tant que défauts ponctuels, entièrement appliqués (l’application démarre avec les paramètres personnalisés de l’utilisateur à chaque fois), ou partiellement appliquées (l’application démarre comme configurée, mais permet à l’utilisateur d’effectuer une personnalisation limitée), en utilisant le profildeur d’application VMware UEM pour capturer les paramètres prédéfinis pour une application.

- Paramètres de l’environnement utilisateur: vous permet de gérer de manière centralisée les paramètres de l’environnement utilisateur tels que les paramètres suivants :

- Blocage d’application

- Raccourcis d’application et associations de type de fichiers

- Cartographies d’entraînement et d’imprimante

- Variables environnementales

- Fichiers, dossiers et paramètres de registre

- Réorientation du dossier

- Personnalisation : Résumé les paramètres de bureau et d’application spécifiques à l’utilisateur àpartir du système d’exploitation sous-jacent, puis rend ces paramètres disponibles sur plusieurs appareils, versions Windows et applications. Il prend également en charge la migration du système d’exploitation comme Windows 7 ou Windows 10.

- Migrationd’application : Permet à un utilisateur final d’avoir efficacement des paramètres d’application et de personnalisation d’itinérance afin qu’il puisse passer d’une version différente du système d’exploitation, par exemple de Windows 7 à Windows 10.

- Configuration dynamique : L’utilisation de jeux d’état vous permet de combiner des conditions basées sur desvariables telles que l’utilisateur, l’emplacement et l’appareil, de fournir une livraison dynamique de contenu et d’apparence, par exemple, en fournissant l’accès à une imprimante réseau en fonction de l’emplacement d’un utilisateur final, ou de créer une cartographie du lecteur basée sur l’identité de l’utilisateur.

SmartPolicies est une fonctionnalité d’Horizon et utilise UEM pour fournir un ensemble de stratégies spécifiques aux machines de bureau virtuelles.

Pour utiliser SmartPolicies, il est recommandé d’exécuter La version 7.2 du serveur de connexion de connexion afficher ou plus tard et est nécessaire pour utiliser les stratégies intelligentes avec des applications publiées par RDSH. Vous avez également besoin UEM 9.0 ou plus tard, mais UEM 9.2 ou plus tard est recommandé.

Avec Smart Policies, les administrateurs ont un niveau de contrôle plus granulaire sur la machine de bureau virtuelle d’un utilisateur final. Les fonctionnalités d’Horizon 7 peuvent être activées dynamiquement, désactivées ou contrôlées en fonction de l’utilisateur final ainsi que d’autres variables, telles que le type d’appareil client, l’adresse IP et le nom du pool de bureau. Avec SmartPolicies, vous pouvez configurer les éléments suivants :

- Redirection USB

- Impression

- Comportement du panneau d’presse

- Redirection du lecteur client

- Transfert de fichiers d’accès HTML

- Profil de bande passante

Si vous utilisez UEM 9.1 ou plus tard, avec l’agent Horizon 7.0.1 ou plus tard, ce paramètre s’applique lorsque les utilisateurs utilisent soit le protocole d’affichage Blast Extreme ou le protocole d’affichage PCoIP.

La question est de savoir quelle solution devriez-vous utiliser? UEM est disponible dans le cadre d’Horizon Enterprise Edition ou en tant que produit autonome, ce qui signifie des coûts plus élevés ou supplémentaires, à moins, bien sûr, que vous avez prévu d’acheter Enterprise Edition en premier lieu.

UEM offre un ensemble beaucoup plus grand de variables et de fonctionnalités de configuration, ainsi qu’une console de gestion centrale qui le rend beaucoup plus facile à gérer et à déployer. Cependant, vous avez peut-être déjà une solution UEM plus complète en place. Si vous utilisez une édition moindre d’Horizon, alors Persona Management peut bien répondre à vos besoins, et, si ce n’est pas le cas, alors peut-être qu’il vaut la peine d’envisager un produit tiers, tel que Liquidware ProfileUnity.

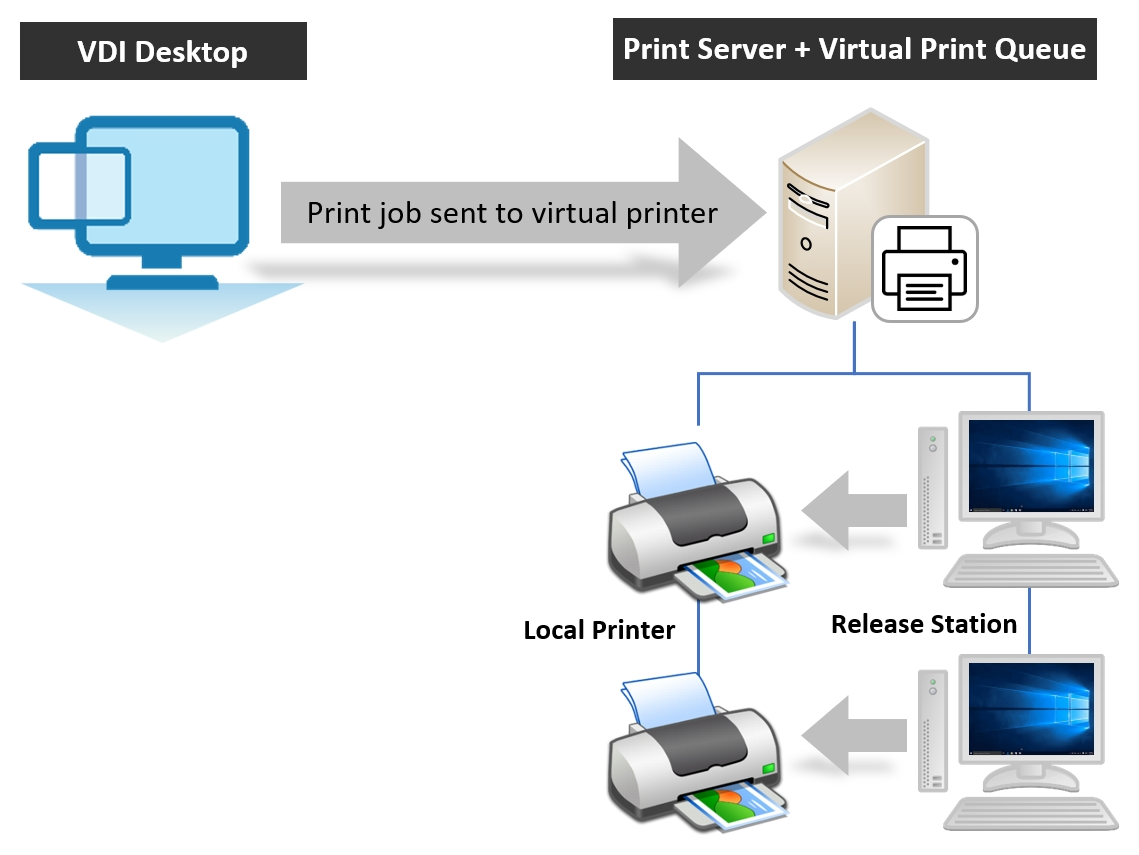

Une question qui se pose souvent lors du déploiement d’une solution VDI est «Comment gérez-vous l’impression? » Comme votre bureau virtuel est maintenant effectivement en cours d’exécution sur un serveur dans le centre de données, cela signifie-t-il que lorsque vous appuyez sur le bouton d’impression, votre travail d’impression sort là-bas? Qu’en est-il des pilotes d’imprimante? En règle générale, votre bureau a le pilote installé pour l’imprimante qui est le plus proche de vous, ou il peut être une imprimante locale. Cela signifie-t-il que vous devez installer tous les pilotes d’imprimante possibles sur vos machines de bureau virtuelles ? Heureusement, la réponse à ces questions est non, et, dans cette section, nous allons brièvement couvrir la façon dont VMware Horizon View gère l’impression.

Bundled in Horizon View est une solution d’impression virtuelle OEM, ThinPrint, pour laquelle une société appelée Cortado est l’OEM. ThinPrint permet à vos utilisateurs finaux d’imprimer soit sur une imprimante réseau, soit sur une imprimante locale qui est fixée à partir de l’appareil de fin de l’utilisateur à leur machine de bureau virtuelle via la redirection USB. Nous couvrirons la gestion des périphériques USB dans la section suivante.

Pour répondre à la question sur les pilotes d’imprimante qui doivent être installés, ThinPrint utilise un seul pilote d’impression virtuel qui remplace tous les autres pilotes d’impression. Vous pouvez toujours installer un pilote d’impression spécifique, si nécessaire, pour les cas d’utilisation où votre imprimante a des fonctionnalités supplémentaires ou des fonctionnalités. Cependant, le pilote d’impression virtuel fournit un support pour la plupart des imprimantes multifonctionnelles, supportant des fonctionnalités telles que l’impression recto-verso.

L’autre question concerne l’emplacement et l’endroit où vos impressions sont également abordées avec ThinPrint, qui fournit une fonction d’impression géolocalisée qui vous permet de cartographier vers une imprimante qui est la plus proche de votre périphérique de point de terminaison. Il existe, bien sûr, des solutions tierces telles qu’UniPrint.

Il n’y a pas une liste qui détaille chaque appareil qui fonctionne dans Horizon View, car ce serait une très longue liste, et il serait impossible de tout tester là-bas, étant donné le nombre d’appareils USB sur le marché.

La plupart des périphériques USB doivent fonctionner dans un environnement Horizon View, car tout ce qu’il fait essentiellement est de rediriger le trafic USB du client View fonctionnant sur l’appareil de point de terminaison à l’agent de vue fonctionnant sur la machine de bureau virtuelle. Une liste complète des appareils validés n’existe pas, car il serait une liste très longue et impossible de tester tous les appareils sur le marché. S’il y a des questions sur la fonctionnalité d’un appareil, vous devez contacter le fabricant de l’appareil USB.

Il pourrait y avoir certains dispositifs qui ne fonctionneront pas, uniquement en raison de la nature et du comportement de l’appareil lui-même; par exemple, certains dispositifs de sécurité qui vérifient les propriétés physiques de la machine ou de l’appareil sur lequel ils sont branchés. Nous avions l’habitude de classer les webcams USB comme des périphériques non pris en charge. Cependant, avec l’introduction de la vidéo audio en temps réel (RTAV), cesappareils sont maintenant pris en charge. Dans la section suivante, nous allons parler de la façon dont vous pouvez sélectionner les périphériques USB se rediriger en utilisant le filtrage USB.

Dans certaines circonstances, vous ne voudrez peut-être pas permettre aux utilisateurs d’avoir la possibilité de brancher des périphériques USB externes et de les rediriger vers leur machine de bureau virtuelle. La question est de savoir si vous permettez aux utilisateurs de brancher des périphériques USB dans leurs ordinateurs de bureau physiques?

Horizon View dispose d’une fonctionnalité qui peut empêcher les périphériques USB d’être redirigés vers le bureau VDI de l’utilisateur. Vous pouvez l’appliquer à l’aide d’une stratégie sur l’appareil de point de terminaison, le bureau virtuel ou au moyen d’une stratégie active de groupe d’annuaire. Par exemple, votre organisation peut vouloir empêcher l’utilisation de clés usb, car cela donnerait à l’utilisateur la possibilité de copier des données de la machine de bureau virtuelle (l’une des raisons du déploiement de VDI est de sorte que les données sont centralisées et ne quitte nt pas le d ata centre).

Vous pouvez créer des filtres spécifiques pour inclure les périphériques (par le fabricant ou par type d’appareil) que vous souhaitez autoriser, mais bloquer tous les autres. Ainsi, si vous avez un appareil d’entreprise de type standard, il sera autorisé. Vous pouvez même passer au niveau suivant et choisir un modèle spécifique d’un appareil tout en bloquant tous les autres appareils, même s’ils proviennent du même fournisseur.

Dans votre environnement, vous pouvez avoir des périphériques USB qui ont plusieurs fonctions différentes, tout en utilisant une seule connexion USB. Par exemple, un clavier multimédia peut avoir une souris tactile, des haut-parleurs, un lecteur d’empreintes digitales et le clavier lui-même.

Horizon View prend en charge une fonction connue sous le nom de fractionnement d’appareils. Cela vous permet de simplement rediriger certains composants de cet appareil plutôt que l’ensemble de l’appareil. Avec notre exemple multimédia, vous pouvez laisser la souris comme un appareil local sur le point de terminaison, tout en redirigeant le lecteur d’empreintes digitales pour permettre la connexion sécurisée vers le bureau virtuel.

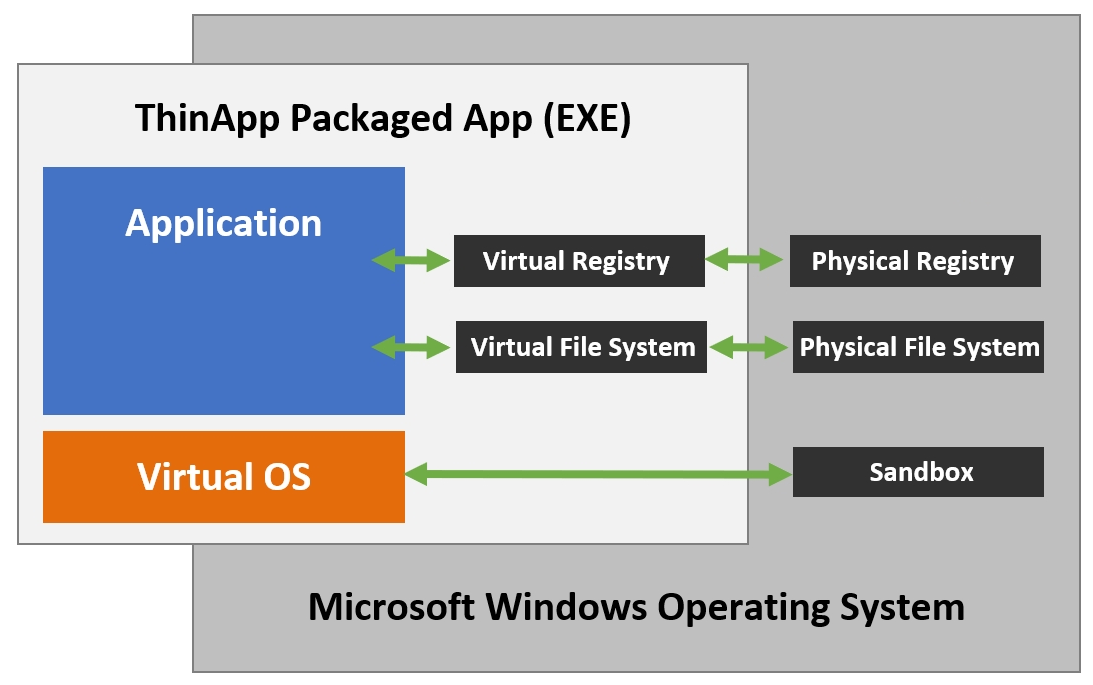

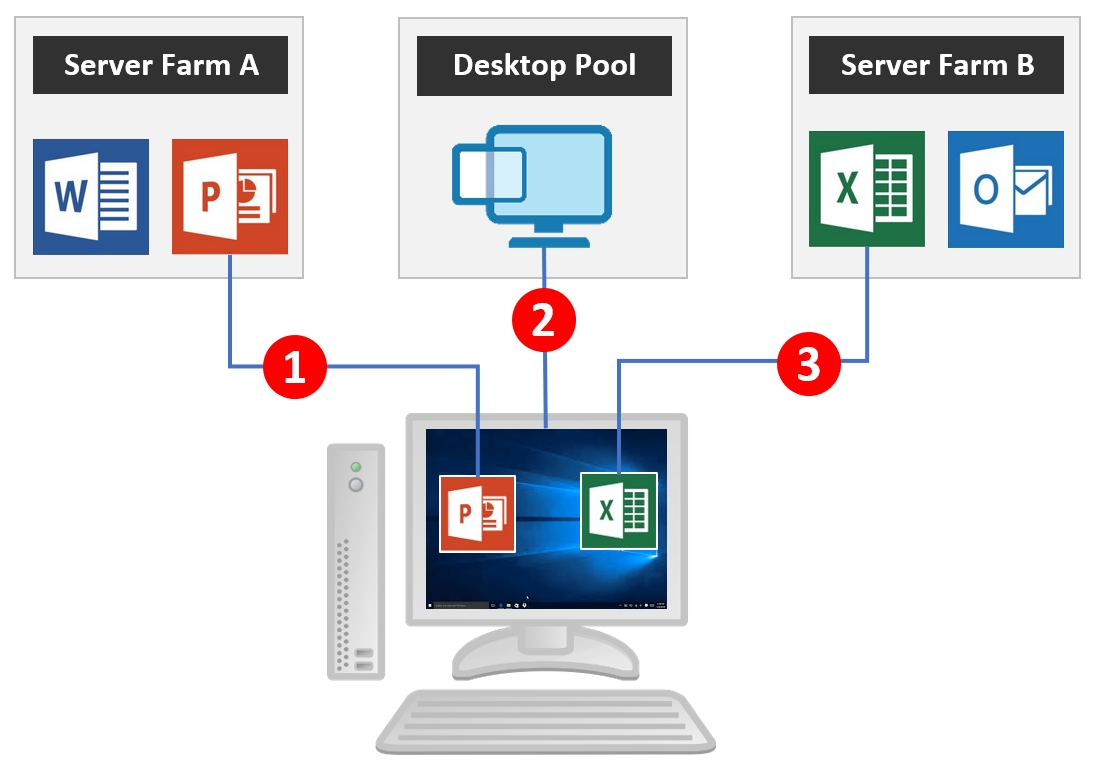

ThinApp est une solution de virtualisation d’applications ou d’emballage d’applications sans agent qui découple les applications de leurs systèmes d’exploitation sous-jacents. Il est conçu pour éliminer les conflits d’applications, rationaliser la livraison des applications et améliorer la gestion. Les licences ThinApp sont incluses dans la licence Horizon View et peuvent être utilisées sur les ordinateurs de bureau physiques et virtuels, fournissant ainsi un mécanisme pour fournir des applications sur l’ensemble de votre domaine de bureau.

ThinApp encapsule les applications dans un paquet composé d’un seul fichier .exe ou .msi et les résumés de ce qui suit:

- Le système d’exploitation hôte

- Toutes les applications traditionnellement installées déjà en cours d’exécution sur le système